APT relacionadas con Stuxnet utilizadas para crear una nueva amenaza 'Gossip Girl'

La infame familia de malware de sabotaje industrial, conocida como Stuxnet , ahora se considera el trabajo probable de un grupo de individuos llamado Gossip Girl. Se cree que Gossip Girl está más ocupada y es más grande de lo esperado, al menos según los investigadores Silas Cutler y Juan Andres Guerrero Saad.

La infame familia de malware de sabotaje industrial, conocida como Stuxnet , ahora se considera el trabajo probable de un grupo de individuos llamado Gossip Girl. Se cree que Gossip Girl está más ocupada y es más grande de lo esperado, al menos según los investigadores Silas Cutler y Juan Andres Guerrero Saad.

En Singapur, en la Cumbre de analistas de seguridad en 2019, Saad y Cutler compartieron sus sospechas de que los grupos de APT y los desarrolladores detrás de Flame, Duqu y Equation Group (anteriormente vinculados a la NSA) ahora cuentan con un cuarto colaborador, conocido como Flowershop. Los investigadores llegaron a esta conclusión después de descubrir un elemento de la Stuxnet temprana que llamaronStuxshop.

También se abrieron sobre la otra investigación con respecto a Gossip Girl, el descubrimiento de Duqu 1.5, que ahora muestra una etapa intermedia desconocida del desarrollo del código del malware. También compartieron el descubrimiento de una nueva variante del malware Flame, una llamada Flame 2.0, que muestra que el código fue devuelto después de que aparentemente ya no se usa. Mientras tanto, Flame 2.0 estuvo activa entre 2014 y 2016.

Al buscar las conexiones entre todas estas amenazas, Cutler y Saad afirman que existe evidencia de la existencia de un marco de desarrollo modular que está supervisado por un grupo de "actores de amenaza de vértice" que ahora llamaron Gossip Girl. Mirar las conexiones entre las diferentes APT ofreció una mayor perspectiva sobre el actor de amenazas y cómo podría afectar a la comunidad en línea.

Tabla de contenido

Stuxshop

Stuxnet era conocido por su uso contra la industria nuclear de Irán en 2011. Los dos investigadores encontraron que los componentes antiguos de Stuxnet compartían el código con Flowershop. Esta era una vieja amenaza de software espía utilizada desde 2002. Se usó para atacar objetivos en Medio Oriente, y se descubrió por primera vez en 2015 gracias a los investigadores de Kaspersky Lab. Ganó su nombre debido a la mención de la palabra flor en los dominios asociados de su infraestructura de servidor de comando y control.

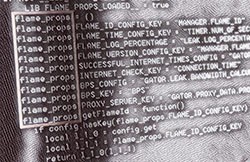

El código más antiguo que se descubrió tenía cuatro puntos específicos de superposición con Flowershop. El análisis mostró que tres de ellos tienen una implementación de funcionalidad para buscar marcadores de infección en las claves de registro, además de buscar la configuración del proxy de Internet. La cuarta función de superposición es una reutilización del código que evalúa la versión del sistema operativo. El hecho de que las muestras de Stuxshop y Flowershop solo compartan el código muestra la reutilización de un código fuente cerrado, según los investigadores.

Estos hallazgos ubican a Flowershop junto a Equation, Duqu y Flame como equipos que trabajaron en las diferentes fases de desarrollo de Stuxnet desde principios de 2006. Según Saad, el hallazgo reciente muestra que otro equipo tiene su propia plataforma de malware utilizada en el desarrollo temprano de Stuxnet. También demuestra que Stuxnet es parte de un desarrollo modular que permite la colaboración entre actores de amenazas.

Duqu 1.5

El código que los investigadores llaman Duqu 1.5 es conocido por compartir código con Stuxnet, y los investigadores mencionan que los principales controladores del kernel de Stuxnet han compartido enlaces de desarrollo con Duqu Tilde-D platform, uno que involucra a este actor de amenazas en el desarrollo activo de centrales Componentes para Stuxnet. Donde Stuxnet ahora es famoso por su daño y su capacidad de sabotaje industrial, Duqu fue utilizado principalmente como software espía en compañías de todo el Medio Oriente, África y Europa. A pesar de su mayor actividad en 2011, fue bajo el radar hasta que reapareció nuevamente en 2015, cuando Kaspersky descubrió su versión 2.0.

Esta nueva versión fue revisada para funcionar casi completamente en la memoria, es decir, alejada de la capacidad de detección de la mayoría de los programas de seguridad, según Cutler y Saad. Tiene una capacidad similar a un gusano para propagarse a través de redes. Según descubrió Kaspersky, se descubrió en los lugares donde se celebran las negociaciones P5 + 1 sobre el programa nuclear iraní.

Los beneficios de este enfoque hacen que el personal de respuesta a incidentes tenga que estar en un sitio de infección para identificar y buscar este archivo aparentemente inocente. Si el malware primario termina analizado, esto solo no le dará a los investigadores la oportunidad de recuperar los submódulos y ver más del alcance de las acciones del atacante.

La conclusión más importante, según los dos investigadores, es que las personas detrás de Duqu estaban listas y dispuestas a cambiar completamente la forma en que funciona su malware después de que fue descubierto. Hicieron un esfuerzo adicional para hacer esto de una manera que muestra un nuevo enfoque de colaboración para el desarrollo de malware, que consideran los signos del supra grupo de Gossip Girl.

Llama 2.0

Los investigadores también encontraron una nueva versión del kit de herramientas de ciberespionaje Flame, uno que también comparte código que se superpone con Stuxnet, algo que Kaspersky encontró en 2012 con una versión anterior de Stuxnet que incluía un complemento de Flame llamado Resource 207. Esto resulta ser una pista importante. , a medida que las versiones anteriores de los servidores de comando y control de Flame comenzaron a enviar actualizaciones que activaban un comando de eliminación automática a las infecciones de Flame restantes, quemando así sus operaciones y destruyendo cualquier signo de sus huellas. El efecto colateral de esto fue que la comunidad de investigación pudo obtener una lista completa de componentes y directorios utilizados por la versión anterior de Flame. Según Cutler y Saad, esa fue la muerte de ese malware.

Resulta que fue una artimaña, ya que un subconjunto de fechas de compilación con marca de tiempo se remonta a febrero de 2014, casi dos años después de que se creía que las operaciones de Flame se habían abandonado recientemente.

Si bien el malware se creó con el código fuente de Flame, ahora incluye nuevas medidas para contrarrestar la intromisión de los investigadores, lo que dificulta más el trabajo para comprender Flame 2.0. Las esperanzas son anunciar que los hallazgos en una etapa tan temprana empujarán el espacio de inteligencia de amenazas a un esfuerzo de colaboración por igual para enfrentarlo.

Cuando Stuxshop, Flame 2.0 y Duqu 1.5 se ponen uno junto al otro, surge una mejor imagen del conjunto, en lugar de grupos separados, los investigadores ven vínculos con Stuxnet que probablemente continúen en secreto en proyectos separados. Según Saad y Cutler, Gossip Girl no es el primer actor de amenazas supra descubierto por la comunidad, pero es el primero en ser descrito de una manera más completa.