Qbot se propaga a través de correos electrónicos de phishing de Windows Defender

Qbot, también conocido como Quakbot, comenzó como un troyano bancario, pero hoy en día también instala otras amenazas de malware y los ciberdelincuentes lo utilizan para obtener acceso a las redes. Uno de los principales vectores de infección de Qbot es como carga útil de segunda etapa para Emotet y el otro son los correos electrónicos de phishing. Los ciberdelincuentes siempre están buscando buenos temas de phishing y recientemente los operadores de Qbot se han decidido por Windows Defender.

Qbot, también conocido como Quakbot, comenzó como un troyano bancario, pero hoy en día también instala otras amenazas de malware y los ciberdelincuentes lo utilizan para obtener acceso a las redes. Uno de los principales vectores de infección de Qbot es como carga útil de segunda etapa para Emotet y el otro son los correos electrónicos de phishing. Los ciberdelincuentes siempre están buscando buenos temas de phishing y recientemente los operadores de Qbot se han decidido por Windows Defender.

Windows Defender es la solución antimalware integrada para Windows 10 y hay muchos usuarios que no se centran en la seguridad y que solo confían en ella para su protección. Como tal, Windows Defender es una opción sólida para el cebo de phishing. Las campañas actuales de Qbot no se desvían de los ataques anteriores.

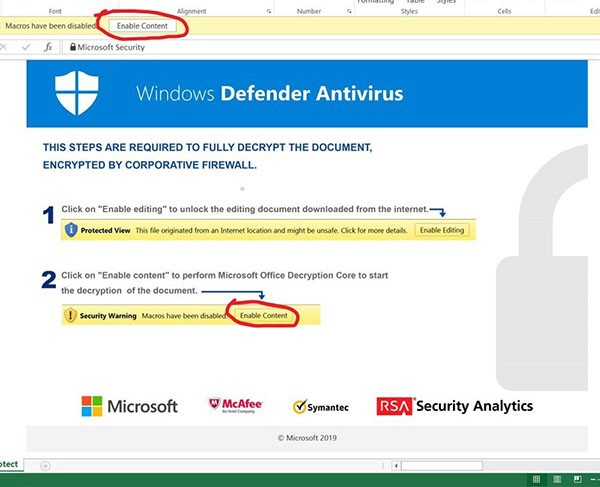

La víctima potencial recibe un correo electrónico que, en este caso, parece una alerta que proviene de Windows Defender. El correo electrónico contiene un archivo adjunto que se anima al usuario a abrir. El archivo adjunto es un archivo .xls de Excel que supuestamente contiene la alerta. La forma en que Qbot infecta un sistema a través del archivo son macros maliciosas. Para que ocurra la infección, la víctima potencial debe tener habilitadas las macros. Para que el usuario haga eso, los ciberdelincuentes afirman que el documento está encriptado y el usuario debe hacer clic en "Habilitar contenido" y eso realmente habilita las macros. Si está habilitado, las macros se ejecutan y descargarán e instalarán Qbot.

Ejemplo de correo electrónico de phishing de Qbot

Una vez que Qbot infecta un dispositivo, puede causar mucho daño. Una de las cosas que hace Qbot es localizar y robar cualquier credencial bancaria que pueda encontrar. Otra función de este malware es distribuir otras amenazas. Qbot en sí mismo suele ser la carga útil de la segunda etapa en las infecciones por Emotet. Además de eso, si el dispositivo infectado está en una red, Qbot puede dar a los ciberdelincuentes acceso a esa computadora y potencialmente a toda la red. En tales casos, los operadores normalmente intentarán implementar algún tipo de ransomware. Qbot y, por extensión, Emotet a menudo son seguidos por ataques de ransomware ProLock.

Es poco probable que los usuarios conscientes de la seguridad caigan en un esquema de phishing como este, pero hay más que suficientes usuarios casuales que lo harán. Con el reciente resurgimiento de Emotet, es probable que la cantidad de infecciones de Qbot aumente aún más. Si bien las grandes organizaciones son víctimas más deseables, los usuarios individuales también pueden perder mucho.