Emotet

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

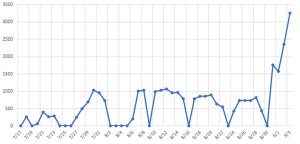

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Clasificación: | 13,515 |

| Nivel de amenaza: | 80 % (Elevado) |

| Computadoras infectadas: | 4,925 |

| Visto por primera vez: | June 28, 2014 |

| Ultima vez visto: | June 14, 2025 |

| SO(s) afectados: | Windows |

Emotet comenzó como un troyano bancario hace unos cinco años, pero se ha convertido en mucho más. Hoy en día, se ha convertido en una de las redes de bots y cuentagotas de malware más peligrosas del mundo. Para monetizar completamente los ataques, Emotet a menudo deja caer nuevos troyanos bancarios, recolectores de correo electrónico, mecanismos de autopropagación, ladrones de información e incluso ransomware.

Emotet comenzó como un troyano bancario hace unos cinco años, pero se ha convertido en mucho más. Hoy en día, se ha convertido en una de las redes de bots y cuentagotas de malware más peligrosas del mundo. Para monetizar completamente los ataques, Emotet a menudo deja caer nuevos troyanos bancarios, recolectores de correo electrónico, mecanismos de autopropagación, ladrones de información e incluso ransomware.

Los investigadores de seguridad señalaron que los actores de la amenaza detrás de Emotet tomaron unas vacaciones de verano, a partir de junio de 2019, en las que incluso las actividades de comando y control (C2) se detuvieron. Sin embargo, a medida que los meses de verano comenzaron a concluir, los investigadores de seguridad comenzaron a ver un aumento en la actividad de la infraestructura C2 de Emotet. A partir del 16 de septiembre de 2019, Emotet ya está en plena marcha con una campaña de spam revitalizada, que depende de la ingeniería social.

Tabla de contenido

Emotet apunta a usuarios de computadoras a través de atractivas campañas de correo electrónico no deseado

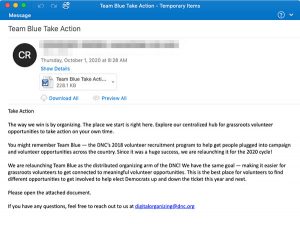

Una de las formas más ingeniosas y amenazantes a través de las cuales Emotet infectó a las víctimas fue a través del contenido robado del correo electrónico. El malware deslizaría la bandeja de entrada de una víctima y copiaría las conversaciones existentes, que luego usará en sus propios correos electrónicos. Emotet citará los cuerpos de los mensajes reales en una "respuesta" al correo electrónico no leído de la víctima, en un intento por engañarlos para que abran un archivo adjunto con malware, generalmente bajo la apariencia de un documento de Microsoft Word.

No se necesita mucha imaginación para ver cómo alguien que espera una respuesta a una conversación en curso podría ser engañado de esta manera. Además, al imitar las conversaciones de correo electrónico existentes, incluidos los contenidos de correo electrónico genuinos y los encabezados de Asunto, los mensajes se vuelven mucho más aleatorios y difíciles de filtrar por sistemas antispam.

Lo interesante es que Emotet no usa el correo electrónico del que robó contenido para enviarlo a una posible víctima. En cambio, envía la conversación levantada a otro bot en la red, que luego envía el correo electrónico desde una ubicación completamente diferente, utilizando un servidor SMTP saliente completamente separado.

Según los investigadores de seguridad, Emotet utilizó conversaciones de correo electrónico robadas en aproximadamente el 8,5 por ciento de los mensajes de ataque antes de su pausa de verano. Sin embargo, dado que la temporada de vacaciones ha llegado a su fin, esta táctica se ha vuelto más prominente y representa casi una cuarta parte de todo el tráfico de correo electrónico saliente de Emotet.

Los ciberdelincuentes aprovechan Emotet para robar datos personales

Las herramientas a disposición de los ciberdelincuentes que buscan robar información personal de las computadoras son prácticamente infinitas. Da la casualidad de que Emotet es un tipo de amenaza de malware que es muy eficaz para aprovechar una forma de lanzar campañas masivas de correo electrónico no deseado que propagan malware diseñado para robar datos de un usuario de computadora desprevenido. La forma en que trabaja Emotet es abrir una puerta trasera para otras amenazas informáticas de alto riesgo, como el troyano Dridex, que está específicamente diseñado para robar datos de un usuario de computadora utilizando técnicas agresivas de phishing.

Cuando lo utiliza el tipo correcto de pirata informático o ciberdelincuente, Emotet se puede utilizar para infiltrarse en una computadora para cargar e instalar múltiples amenazas de malware. Aun así, las amenazas instaladas adicionalmente pueden ser más peligrosas cuando pueden conectarse a servidores de comando y control (C&C) para descargar instrucciones para llevar a cabo en el sistema infectado.

Los efectos de Emotet nunca deben tomarse a la ligera

En cualquier caso de una amenaza de malware de tan largo alcance como Emotet, los usuarios de computadoras deben tomar las precauciones necesarias para evitar un ataque de este tipo. Por otro lado, aquellos que han sido atacados por Emotet querrán encontrar el recurso necesario para detectar y eliminar la amenaza de manera segura. Si se permite que Emotet se ejecute en una computadora durante un largo período de tiempo, el riesgo de que los datos se roben exponencialmente aumenta.

Los usuarios de computadoras que pueden demorar en eliminar Emotet o tomar las precauciones adecuadas pondrán en riesgo sus datos personales almacenados en su PC, lo que podría conducir a problemas graves como el robo de identidad. Además, Emotet es una amenaza difícil de detectar, que es un proceso que se realiza principalmente mediante un recurso o aplicación antimalware actualizado.

En todo momento, los usuarios de computadoras deben tener precaución al abrir correos electrónicos con archivos adjuntos, específicamente aquellos que contienen archivos adjuntos en forma de documentos de Microsoft Word, que se sabe que es un método que Emotet usa para propagar malware.

El regreso de Emotet

En un momento en 2019, los servidores de comando y control de Emotet se cerraron dejando a los sistemas infectados por la amenaza libres de estar bajo el control de los perpetradores detrás de Emotet. Sin embargo, no demasiado pronto después del cierre de los servidores de C&C, Emotet regresó de la muerte donde los piratas informáticos no solo obtuvieron el control de Emotet, sino que están utilizando sitios web legítimos para difundir la amenaza a través de campañas de spam al piratear primero los sitios.

Según los informes, los desarrolladores de Emotet se han dirigido a unas 66,000 direcciones de correo electrónico para más de 30,000 nombres de dominio, muchos de esos dominios que pertenecen a sitios legítimos que fueron pirateados. Algunos de los sitios legítimos atacados por los creadores de Emotet son los siguientes:

- biyunhui [.] com

- broadpeakdefense [.] com

- charosjewellery [.] co.uk

- customernoble [.] com

- holyurbanhotel [.] com

- keikomimura [.] com

- lecairtravels [.] com

- mutlukadinlarakademisi [.] com

- nautcoins [.] com

- taxolabs [.] com

- think1 [.] com

Básicamente, veremos un aumento en las infecciones de malware a medida que pase el tiempo. Como señalaron los investigadores de Cisco Talos: "Cuando un grupo de amenazas queda en silencio, es poco probable que se vayan para siempre", explicando: "Más bien, esto abre la oportunidad para que un grupo de amenazas regrese con nuevos IOC, tácticas, técnicas y procedimientos o nuevas variantes de malware que pueden evitar la detección existente ".

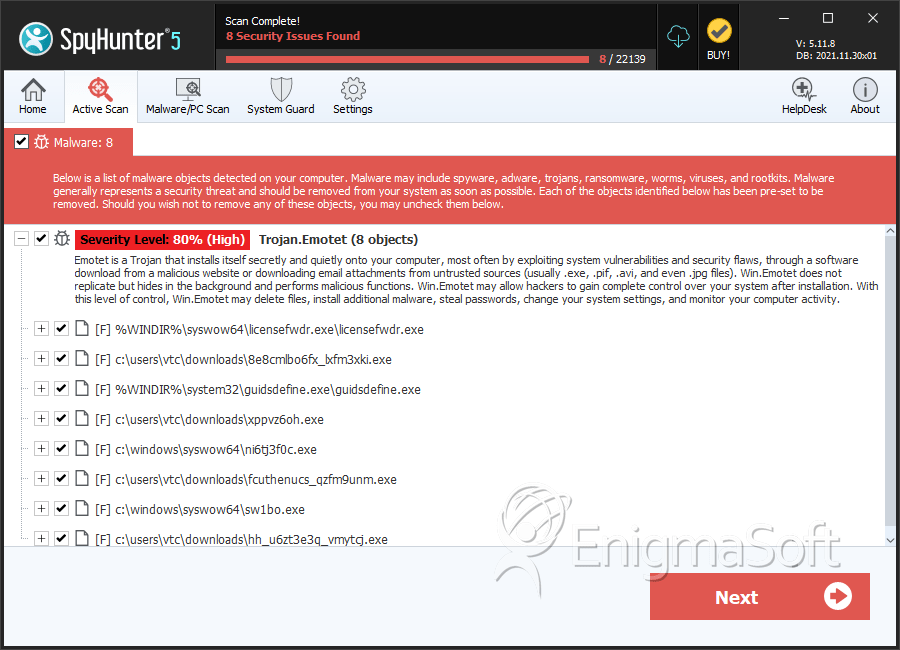

SpyHunter detecta y elimina Emotet

Emotet capturas de pantalla

Detalles del Sistema de Archivos

| # | Nombre | MD5 |

Detecciones

Detecciones: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 14. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 15. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 16. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |