APT28

El mundo del delito cibernético no se trata solo de piratas informáticos y malos actores que buscan dinero rápido, difundiendo correos electrónicos no deseados de phishing. Hay un tipo diferente de actores de amenazas que van más allá del ransomware con fines de lucro o los virus molestos. Esos grupos generalmente se denominan actores de amenazas persistentes avanzadas o APT.

El mundo del delito cibernético no se trata solo de piratas informáticos y malos actores que buscan dinero rápido, difundiendo correos electrónicos no deseados de phishing. Hay un tipo diferente de actores de amenazas que van más allá del ransomware con fines de lucro o los virus molestos. Esos grupos generalmente se denominan actores de amenazas persistentes avanzadas o APT.

La mayor diferencia entre una APT y un grupo de piratas informáticos que propagan malware es que una APT es más comúnmente una organización patrocinada por el estado, cuyas acciones generalmente se utilizan para infiltrarse en redes gubernamentales de alto perfil y extraer información confidencial. La parte "persistente" de la definición implica que los actores del grupo tienen objetivos definidos a largo plazo y no solo buscan ganancias monetarias repentinas, sino que mantienen un perfil bajo durante el mayor tiempo posible para evitar ser detectados.

Suponiendo que una APT esté respaldada por una autoridad estatal oficial, los recursos disponibles para el grupo también serán mucho mayores que los que pueden reunir la mayoría de las organizaciones ciberdelincuentes.

This Week In Malware Episodio 37 Parte 2: Los piratas informáticos patrocinados por el estado (APT28 Fancy Bear) apuntan a los fabricantes de vacunas COVID-19

El identificador numérico dado a diferentes APT es solo una abreviatura conveniente para que los investigadores de seguridad hablen de ellos sin mencionar sus alias completos, de los cuales a menudo hay muchos.

El APT28 (Advanced Persistent Threat) es un grupo de piratería que se origina en Rusia. Su actividad se remonta a mediados de la década de 2000. Los investigadores de malware creen que las campañas del grupo APT28 están financiadas por el Kremlin, ya que generalmente se dirigen a actores políticos extranjeros. El grupo de piratería APT28 es mejor conocido como Fancy Bear, pero también se le reconoce con otros alias: Sofacy Group, STRONTIUM, Sednit, Pawn Storm y Tsar Team.

Tabla de contenido

Las infames campañas de piratería llevadas a cabo por Fancy Bear

Los expertos creen que Fancy Bear participó en el hackeo del Comité Nacional Demócrata de 2016, que algunos creen que tuvo cierta influencia en el resultado de las elecciones presidenciales que se llevaron a cabo el mismo año. Durante el mismo año, el grupo Fancy Bear también atacó a la Agencia Mundial Antidopaje debido al escándalo que involucraba a los atletas rusos. Los datos que obtuvo Fancy Bear se publicaron y estuvieron disponibles públicamente. Los datos revelaron que algunos de los atletas que dieron positivo por dopaje fueron posteriormente exentos. El informe de la Agencia Mundial Antidopaje indicó que las sustancias ilícitas estaban destinadas a 'uso terapéutico'. En el período de 2014 a 2017, el grupo Fancy Bear participó en varias campañas dirigidas a personalidades de los medios en los Estados Unidos, Rusia, Ucrania, los países bálticos y Moldavia. Fancy Bear persiguió a personas que trabajaban en corporaciones de medios, así como a periodistas independientes. Todos los objetivos estuvieron involucrados en la información sobre el conflicto entre Rusia y Ucrania que tuvo lugar en el este de Ucrania. En 2016 y 2017, Alemania y Francia tuvieron elecciones importantes, y es probable que el grupo Fancy Bear también haya metido los dedos en estos pasteles. Funcionarios de ambos países informaron que se llevó a cabo una campaña utilizando correos electrónicos de spear-phishing como vectores de infección, pero afirmaron que no hubo consecuencias del ataque de piratería.

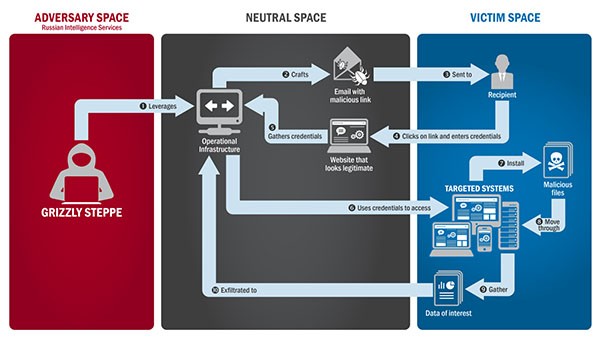

La imagen a continuación es una ruta de demostración que utiliza APT28/Fancy Bear para llevar a cabo sus intrusiones cibernéticas contra ciertos sistemas objetivo. El gobierno de EE. UU. ha confirmado tales acciones de intrusión en el partido político del primer grupo de actores, APT29 en 2015, y luego del segundo, APT28, en 2016.

Diagrama que demuestra las acciones y los procesos de las técnicas de phishing de lanza e intrusiones de APT28/Fancy Bear contra sistemas objetivo - Fuente: US-Cert.gov

Herramientas de Fancy Bear

Para evadir las miradas indiscretas de los investigadores de seguridad cibernética, el grupo de hackers Fancy Bear se asegura de modificar su infraestructura de C&C (Comando y Control) regularmente. El grupo tiene un arsenal impresionante de herramientas de piratería , que han creado de forma privada: X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange y CHOPSTICK. A menudo, en lugar de la propagación directa, Fancy Bear prefiere alojar su malware en sitios web de terceros, que crean para imitar páginas legítimas para engañar a sus víctimas.

Fancy Bear también emplea técnicas avanzadas de ofuscación que les ayudan a evitar ser detectados durante el mayor tiempo posible. El grupo comenzó a agregar datos basura en sus cadenas codificadas, lo que dificultaba mucho la decodificación de la información sin el algoritmo específico para eliminar los bits basura. Para obstaculizar aún más a los investigadores de seguridad, APT28 también restablece las marcas de tiempo de los archivos y limpia regularmente los registros de eventos para dificultar el rastreo de actividades maliciosas.

Fancy Bear es uno de los grupos de piratas informáticos más infames y no hay indicios de que detengan sus campañas en el corto plazo. Se sabe que el gobierno ruso utiliza los servicios de grupos de piratería, y Fancy Bear es uno de los grupos de piratería de más alto nivel que existen.

Acusaciones alemanas contra presuntos miembros de APT28

En junio de 2020, el Ministerio de Relaciones Exteriores de Alemania informó al embajador ruso en el país que buscará "sanciones de la UE" contra el ciudadano ruso Dmitriy Badin. Las autoridades alemanas creen que está conectado con Fancy Bear / APT28 y afirman tener pruebas de que estuvo involucrado en un ataque cibernético de 2015 contra el parlamento alemán.

La portavoz del Ministerio de Relaciones Exteriores de Rusia, la Sra. Zakharova, calificó las acusaciones de "absurdas" y las desestimó con firmeza, subrayando su creencia de que la información que utilizaron las autoridades alemanas provenía de fuentes estadounidenses. También instó a las autoridades alemanas a proporcionar cualquier prueba de la participación rusa en el ataque.