CSPY Downloader

El CSPY Downloader es un nuevo malware de descarga personalizado que se ha observado que se implementa como parte del arsenal del grupo de hackers norcoreano Kimsuky. El CSPY Downloader cumple la función de un dropper de malware de primera etapa que entrega la carga útil de malware de segunda etapa. CSPY Downloader también ejecuta una amplia gama de técnicas anti-análisis y anti-sandbox diseñadas para obstaculizar cualquier intento de analizar las muestras amenazantes.

El CSPY Downloader se propaga a través de correos electrónicos de phishing que contienen documentos de Word envenenados. El documento específico está diseñado para atraer la atención del usuario objetivo al afirmar que contiene una entrevista con un desertor norcoreano que analiza las luchas de vivir en el país. Una vez ejecutadas, se activan las macros amenazantes inyectadas en el documento. Dejan caer y ejecutan CSPY Downloader como un archivo llamado 'winload.exe' en la computadora de la víctima.

El 'archivo winload.exe' está empaquetado con UPX y su fecha de marca de tiempo se ha cambiado al 30 de julio de 2016. Está firmado con un certificado caducado atribuido a EGIS Co., Ltd, una entidad que ya ha sido vinculada al pirata informático de Kimsuky. grupo.

El CSPY Downloader realiza amplias técnicas de antianálisis

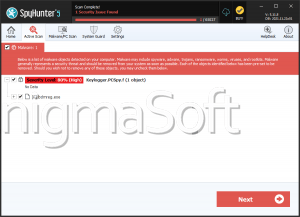

Antes de proceder a la entrega de las cargas útiles de malware de la segunda etapa, CSPY Downloader se asegura de que no se esté ejecutando en un entorno de máquina virtual. El descargador realiza algunas de las mismas comprobaciones que ya han realizado los scripts iniciales del documento de Word armado, lo que demuestra el compromiso de los piratas informáticos de mantener en secreto sus herramientas de malware. CSPY realiza un análisis de módulos específicos relacionados con la virtualización, rutas de archivo específicas, claves de registro y memoria. También verifica el proceso de estructura de PEB. Si todos los escaneos no encuentran coincidencias, CSPY Downloader pasará al siguiente paso de programación; de lo contrario, finaliza su ejecución.

CSPY coloca tres archivos en la máquina comprometida: un archivo ejecutable principal y dos módulos de malware potenciales. Las tres cargas útiles se descargan en la carpeta% temp% inicialmente, pero se les cambia el nombre y se mueven a diferentes ubicaciones rápidamente. Al iniciar la carga útil de malware principal, CSPY intenta disfrazarlo como un servicio legítimo de Windows haciendo la falsa afirmación de que es necesario para admitir aplicaciones empaquetadas. Para ejecutar el binario amenazante con privilegios elevados, el descargador emplea una técnica que le permite omitir el servicio de Control de cuentas de usuario (UAC) de Windows explotando la tarea SilentCleanup.

Cuando CSPY Downloader ha terminado de realizar sus tareas, simplemente se borra de la máquina comprometida.