Cuidado: los ciberdelincuentes aprovechan el coronavirus para explotar a los usuarios de computadoras y propagar el malware

A los actores de amenazas no les ha llevado mucho tiempo darse cuenta de la oportunidad de ingeniería social que les ofrece el nuevo coronavirus (2019-nCoV). La infección respiratoria que se originó en Wuhan, China, se ha convertido en noticia de primera plana en las últimas semanas, aunque los primeros casos se informaron en diciembre de 2019.

A los actores de amenazas no les ha llevado mucho tiempo darse cuenta de la oportunidad de ingeniería social que les ofrece el nuevo coronavirus (2019-nCoV). La infección respiratoria que se originó en Wuhan, China, se ha convertido en noticia de primera plana en las últimas semanas, aunque los primeros casos se informaron en diciembre de 2019.

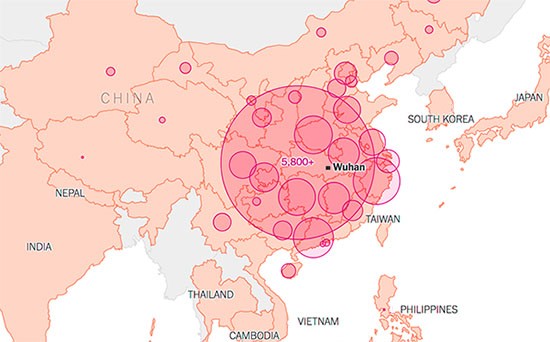

Aproximadamente un mes después de las primeras infecciones reportadas, hay más de 8,000 casos confirmados, y el número de muertes aumenta a más de 170 personas. En este momento, el coronavirus se ha extendido a todas las provincias de China, así como a varios otros países, incluidos EE. UU., Canadá, Japón, Francia, Alemania, Taiwán y Tailandia, lo que provocó que la Organización Mundial de la Salud declarara una emergencia sanitaria mundial .

Mapa a través de upnewsinfo.com de Coronavirus propagándose en China y países vecinos

No sorprende que los ciberdelincuentes estén comenzando a explotar la amenaza del coronavirus como una forma de diseminar sus propios virus. Los investigadores de seguridad se han encontrado con una campaña de phishing que está difundiendo el famoso troyano bancario Emotet en Japón, con correos electrónicos que imitan advertencias legítimas de organizaciones de salud en las prefecturas de Gifu, Tottori y Osaka.

Según un informe de IBM X-Force, los correos electrónicos están escritos en japonés y "el texto establece brevemente que ha habido informes de pacientes con coronavirus en la prefectura de Gifu en Japón e insta al lector a ver el documento adjunto". También tienen un pie de página que presenta todas las direcciones postales, fax y números de teléfono correctos, para las organizaciones de salud relevantes en las respectivas prefecturas, para mayor autenticidad.

Los documentos que adjuntan los actores de la amenaza son supuestas instrucciones sobre cómo protegerse del virus, actualizaciones sobre su propagación y procedimientos de detección de virus. Esto no puede estar más lejos de la verdad, especialmente teniendo en cuenta las recientes noticias de que el nuevo coronavirus puede transmitirse por personas que no muestran síntomas de la enfermedad.

Aunque la posición geográfica de Japón lo convierte en el objetivo más obvio para las campañas iniciales de phishing, los investigadores de seguridad advierten que este tipo de ataques se generalizarán a medida que el coronavirus afecte a más países en todo el mundo. Ya se han detectado archivos relacionados con el coronavirus con los siguientes nombres: UDS: DangerousObject.Multi.Generic , Worm.Python.Agent.c , Worm.VBS.Dinihou.r , Trojan.WinLNK.Agent.gg, HEUR: Trojan .WinLNK.Agent.gen, HEUR: Trojan.PDF.Badur.b y Trojan.WinLNK.Agent.ew.

Dichas noticias están destinadas a ser explotadas por bandas criminales, tanto en línea como fuera de línea. Tomemos, por ejemplo, el reciente ataque de ransomware Sodinokibi contra Travelex , que luego fue utilizado por bandas criminales para realizar estafas telefónicas.

La mejor manera de protegerse de las campañas de phishing es evitar abrir correos electrónicos no solicitados y cualquier archivo adjunto que puedan contener. En el caso de que encuentre un correo electrónico que despierte su interés, es aconsejable intentar encontrar y acceder a la información que supuestamente contiene directamente de su fuente, en lugar de abrir archivos adjuntos sospechosos.