Sodinokibi ransomware

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Nivel de amenaza: | 100 % (Elevado) |

| Computadoras infectadas: | 644 |

| Visto por primera vez: | June 17, 2019 |

| Ultima vez visto: | May 12, 2023 |

| SO(s) afectados: | Windows |

Sodinokibi Ransomware es una nueva amenaza de malware que está ganando terreno en los círculos de los ciberdelincuentes. Aunque Sodinokibi opera de la manera típica de ransomware: se infiltra en la computadora de la víctima, usa un algoritmo de encriptación fuerte para encriptar los archivos y exige un pago por su restauración, el análisis de su código subyacente revela que es una cepa de malware completamente nueva y no una versión actualizada. variante de un ransomware ya existente.

Tabla de contenido

La explotación de día cero facilita el primer ataque de Sodinokibi

Sodinokibi se detectó por primera vez el 25 de abril cuando se utilizó en un ataque que aprovechó una vulnerabilidad de Oracle WebLogic Server de día cero. La gravedad del exploit de día cero no podía subestimarse, ya que permitía la ejecución remota de código sin ninguna de las credenciales de autenticación necesarias. Oracle emitió un parche el 26 de abril, fuera de su ciclo de parche regular, para solucionarlo y asignar la vulnerabilidad como CVE-2019-2725.

A través del exploit, los atacantes pudieron descargar la carga útil de Sodinokibi a las máquinas de punto final sin la necesidad de ninguna intervención del usuario. Por lo general, las amenazas de ransomware requieren al menos alguna interacción de las víctimas antes de que pueda comenzar la infección. Una vez dentro, Sodinokibi comienza a cifrar todos los archivos con las siguientes extensiones:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

Para cada sistema infectado, Sodinokibi genera una cadena alfanumérica distinta que puede tener entre 5 y 9 caracteres y la agrega como una nueva extensión a cada archivo encriptado exitosamente. El ransomware luego crea un archivo de texto o HTA con la nota de rescate en cada carpeta que contiene archivos cifrados. El nombre de la nota de rescate sigue el patrón: [EXTENSIÓN ALEATORIA] -HOW-TO-DECRYPT.txt. Por ejemplo, si Sodinokibi ha generado a5b892t como una extensión para la máquina en particular, la nota de rescate se llamará a5b892t-HOW-TO-DECRYPT.txt.

Esta semana en Malware Ep2: Sodinokibi Ransomware es un ransomware como servicio

El ransomware Sodinokibi tiene la funcionalidad de utilizar "cmd.exe" para ejecutar la utilidad vssadmin para evitar que los usuarios restauren los archivos cifrados a través de la mecánica de respaldo predeterminada de Windows. Más específicamente, el ransomware ejecuta los siguientes comandos para eliminar las instantáneas de volumen de los archivos afectados y para deshabilitar la reparación de inicio de Windows:

C: \ Windows \ System32 \ cmd.exe "/ c vssadmin.exe Eliminar sombras / Todo / Silencio & bcdedit / set {default} recoveryenabled No & bcdedit / set {default} bootstatuspolicy ignoreallfailures

Sodinokibi exige una gran suma para el descifrado

En lugar de poner sus instrucciones y demandas en el cuerpo de la nota de rescate, los criminales detrás de Sodinokibi dirigen a todos los usuarios afectados hacia dos sitios web: un sitio .onion alojado en la red TOR y otro en la parte pública de Internet en el descifrador de dominios. [.]cima." El texto completo de la nota es:

"- === Bienvenido. De nuevo. === ---

[+] ¿Qué pasa? [+]

Sus archivos están encriptados y actualmente no están disponibles. Puede verificarlo: todos los archivos en su computadora tienen expansión ----------.

Por cierto, todo es posible recuperar (restaurar), pero debe seguir nuestras instrucciones. De lo contrario, no puede devolver sus datos (NUNCA).

[+] ¿Qué garantías? [+]

Es solo un negocio. No nos preocupamos en absoluto por usted y sus ofertas, excepto por obtener beneficios. Si no hacemos nuestro trabajo y responsabilidades, nadie no cooperará con nosotros. No es de nuestro interés.

Para comprobar la capacidad de devolver archivos, debe visitar nuestro sitio web. Allí puede descifrar un archivo de forma gratuita. Esa es nuestra garantía.

Si no coopera con nuestro servicio, para nosotros, no importa. Pero perderá su tiempo y sus datos, porque solo tenemos la clave privada. En la práctica, el tiempo es mucho más valioso que el dinero.

[+] ¿Cómo acceder al sitio web? [+]

Tienes dos formas:

1) [Recomendado] ¡Usando un navegador TOR!

a) Descargue e instale el navegador TOR desde este sitio: hxxps: //torproject.org/

b) Abra nuestro sitio web: hxxp: //aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Si TOR está bloqueado en su país, ¡intente usar VPN! Pero puede utilizar nuestro sitio web secundario. Para esto:

a) Abra cualquier navegador (Chrome, Firefox, Opera, IE, Edge)

b) Abra nuestro sitio web secundario: http://decryptor.top/913AED0B5FE1497D

Advertencia: el sitio web secundario se puede bloquear, por eso la primera variante es mucho mejor y está más disponible.

Cuando abra nuestro sitio web, ingrese los siguientes datos en el formulario de entrada:

Clave:

-

Nombre de la extensión:

-----------

-------------------------------------------------- ---------------------------------------

!!! PELIGRO !!!

NO intente cambiar los archivos usted mismo, NO use ningún software de terceros para restaurar sus datos o soluciones antivirus; esto puede implicar el daño de la clave privada y, como resultado, la pérdida de todos los datos.

!!! !!! !!!

UNA VEZ MÁS: le conviene recuperar sus archivos. Por nuestra parte, nosotros (los mejores especialistas) hacemos todo para restaurar, pero por favor no debe interferir.

!!! !!! !!! "

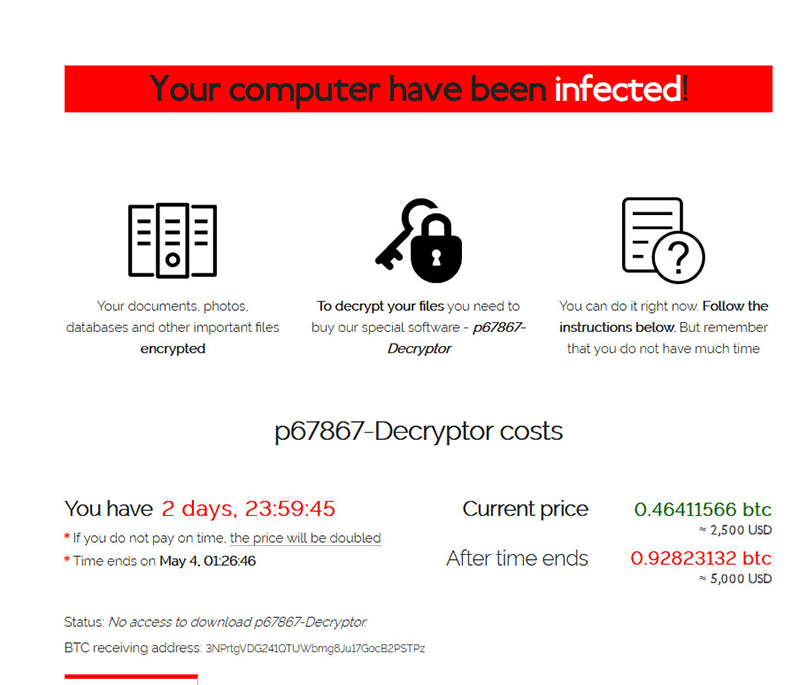

Para acceder a cualquiera de los sitios enumerados en la nota, los usuarios deben ingresar una clave específica que se puede encontrar en el archivo de texto de la nota de rescate. Una vez que se haya ingresado el código, serán llevados a la siguiente página de destino que mostrará el código de identificación de extensión específico para el sistema informático y un temporizador de cuenta regresiva que muestra que en dos días la suma del rescate duplicará su tamaño, de $ 2500 a $ 5000, pagadero en la criptomoneda Bitcoin. El sitio web recalcula la tasa Bitcoin / USD cada 3 horas y actualiza los números mostrados.

Sodinokibi Ransomware amplía su alcance

Tras el parche que cerró Oracle WebLogic zero-day, los investigadores observaron un aumento en los vectores de ataque empleados para distribuir el ransomware Sodinokibi. De hecho, ahora se han intentado casi todos los métodos de distribución posibles:

Campañas de correo electrónico no deseado: los usuarios alemanes fueron el blanco de una campaña de correo no deseado malicioso que llevaba la carga útil de Sodinokibi en archivos adjuntos de correo electrónico comprometidos que se hacen pasar por notificaciones urgentes de ejecución hipotecaria. Otra campaña de correo electrónico pretendía ser una "Nueva reserva" de Booking.com. Para acceder a la supuesta información de la reserva, los usuarios deben abrir un archivo de Word y luego permitir la ejecución de macros. Al hacerlo, se iniciará la infección del ransomware Sodinokibi.

Reemplazo de descargas de software legítimo: según TG Soft , un distribuidor italiano de WinRar comprometió su sitio, lo que resultó en la descarga del ransomware Sodinokibi en lugar del programa WinRar.

Proveedores de servicios administrados pirateados (MSP): varios proveedores de servicios administrados fueron pirateados para distribuir el ransomware Sodinokibi a sus clientes. Aparentemente, los atacantes utilizaron los Servicios de escritorio remoto para ingresar a las redes de los MSP afectados y luego enviaron los archivos de ransomware a través de las consolas de administración a las máquinas terminales de los clientes.

Exploit Kits: la campaña de publicidad maliciosa a través de anuncios en la red publicitaria PopCash parece redirigir a los usuarios a sitios web que llevan el RIG Exploit Kit bajo ciertas condiciones.

Es más que evidente que los afiliados de Sodinokibi se están volviendo más ambiciosos y ahora pueden estar tratando de llenar el vacío que se creó como resultado de que los operadores de GandCrab Ransomware cerraron sus operaciones y afirmaron haber generado más de $ 2 mil millones en pagos de rescate.

Sodinokibi Ransomware comienza a jugar duro

Los actores de amenazas detrás del ransomware Sodinokibi terminaron 2019 con una nota alta, golpeando a Travelex , una empresa de cambio de divisas con sede en el Reino Unido y que opera en más de 70 países en todo el mundo. Los sitios web de Travelex en unos 30 países tuvieron que ser eliminados en la víspera de Año Nuevo, por lo que parecía ser un "mantenimiento planificado", pero resultó ser una contramedida para detener la propagación del ransomware Sodinokibi. El ataque también afectó a los socios de Travelex, como HSBC, Barclays, Sainsbury's Bank, Virgin Money, Asda Money y First Direct.

Teniendo en cuenta la escala del ataque y la naturaleza del negocio de Travelex, no era de extrañar que los piratas informáticos exigieran un pago de rescate que saltó de $ 3 millones a $ 6 millones en cuestión de unos pocos días. Los actores de amenazas también decidieron mostrarles a todos que hablan en serio al amenazar con revelar información confidencial robada. Travelex, por otro lado, negó que se haya exfiltrado información. Unos días después, sin embargo, un usuario en un foro de piratería ruso, con el nombre de Desconocido, reiteró las amenazas del ciberdelincuente contra Travelex y la compañía china CDH Investments. Esto se logró mediante la publicación de 337 MB de datos que supuestamente fueron robados de Artech Information Systems.

Esta cantidad de datos robados palidece en comparación con los 5GB que supuestamente fueron extraídos de los sistemas Travelex. Los piratas informáticos han prometido que Travelex pagaría, de una forma u otra. Mientras tanto, Travelex ha declarado que la empresa está cooperando con la Policía Metropolitana y el Centro Nacional de Seguridad Cibernética (NCSC) para resolver el caso. Travelex también se ha dedicado a la gestión de marca de emergencia, prometiendo transparencia y el lanzamiento de una hoja de ruta de recuperación.

Sodinokibi tampoco parece mostrar signos de desaceleración, golpeó una sinagoga de Nueva Jersey el 9 de enero de 2020 y exigió un rescate de $ 500 mil bajo la amenaza de que los actores de la amenaza liberarán datos confidenciales sobre los feligreses.

No importa si Sodinokibi logrará ocupar el lugar del principal ransomware actual, existen ciertos pasos que podrían ayudar a todos los usuarios a construir una defensa sólida contra tales ataques de ransomware. Uno de los métodos más fiables es crear una copia de seguridad del sistema que se almacena en una unidad que no está conectada a la red. Al tener acceso a dicha copia de seguridad, los usuarios pueden simplemente restaurar los archivos que han sido tomados como rehenes por el malware con una mínima pérdida de datos. Además, usar un programa anti-malware legítimo y mantenerlo actualizado podría significar que algunas amenazas de ransomware se detengan incluso antes de que hayan tenido la oportunidad de ejecutar su codificación maliciosa.

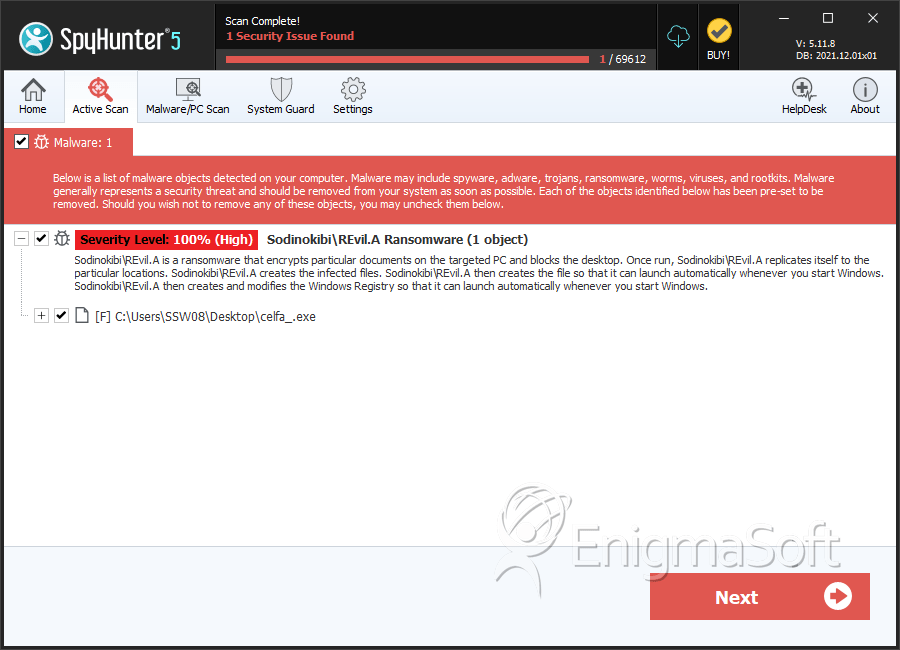

SpyHunter detecta y elimina Sodinokibi ransomware

Detalles del Sistema de Archivos

| # | Nombre | MD5 |

Detecciones

Detecciones: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

|

|---|---|---|---|

| 1. | celfa_.exe | 9dbb65b1a435a2b3fb6a6e1e08efb2d0 | 11 |