Emotet Malware Q3 2020 masiva oleada atrae atención

A principios de este año, los operadores de Emotet se tomaron un tiempo libre, pero desde que Emotet regresó ha estado en el centro de atención de muchos investigadores y organizaciones de seguridad. El troyano bancario convertido en cuentagotas ocupa un lugar destacado en el informe de Bromium sobre las amenazas de octubre. El informe destaca un asombroso aumento del 1200% en el número de instancias de Emotet detectadas por HP Sure Click. El número representa la comparación entre los números del segundo y tercer trimestre de 2020.

A principios de este año, los operadores de Emotet se tomaron un tiempo libre, pero desde que Emotet regresó ha estado en el centro de atención de muchos investigadores y organizaciones de seguridad. El troyano bancario convertido en cuentagotas ocupa un lugar destacado en el informe de Bromium sobre las amenazas de octubre. El informe destaca un asombroso aumento del 1200% en el número de instancias de Emotet detectadas por HP Sure Click. El número representa la comparación entre los números del segundo y tercer trimestre de 2020.

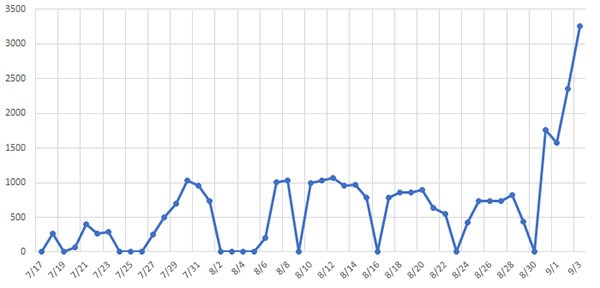

Cabe señalar que Emotet estuvo inactivo durante la mayor parte del segundo trimestre, lo que explica parcialmente el enorme aumento. Sin embargo, el aumento significativo de la actividad de la campaña Emotet no es solo el resultado de un uso inteligente de las estadísticas. A finales de julio, los ciberdelincuentes detrás de Emotet regresaron con toda su fuerza. El gran volumen de campañas de phishing de Emotet fue suficiente para justificar las advertencias públicas de varios CERT (Equipos de respuesta a emergencias informáticas), así como uno de Microsoft y CISA. Japón y Nueva Zelanda vieron los mayores picos en los ataques dirigidos de Emotet, pero Francia, Italia y los Países Bajos también estuvieron en la mira de los ciberdelincuentes.

Gráfico de aumento de malware Emotet - Fuente: cyber-ir.com

A pesar del largo descanso, el principal vector de infección de Emotet no ha cambiado. El troyano se propaga con mayor frecuencia en campañas de phishing. En la mayoría de los casos, los ataques de phishing utilizan temas populares como asuntos y esto suele ser cierto en las campañas de Emotet. Sin embargo, el arsenal de Emotet también incluye una técnica llamada "secuestro de hilos". Este enfoque implica comprometer un dispositivo o red y las cuentas de correo electrónico accesibles. Una vez que los ciberdelincuentes han comprometido una cuenta de correo electrónico, pueden inyectar respuestas de correo electrónico en hilos de mensajes ya activos. Esto aumenta las posibilidades de que el objetivo abra el correo electrónico, ya que parece ser de un contacto conocido. Esos correos electrónicos vienen con documentos adjuntos que contienen macros maliciosas que, si están habilitadas, descargarán e instalarán Emotet en el dispositivo de la víctima y en las redes accesibles.

Si bien Emotet solía ser un troyano bancario en su infancia, en estos días se usa principalmente como cuentagotas para otro malware. Las cargas útiles de Emotet más comunes son los ransomware TrickBot, Qbot y Ryuk. Ha habido informes de que después del impulso inicial en agosto, Emotet se ha ralentizado. Si bien eso puede ser cierto, los ataques todavía se llevan a cabo todos los días de trabajo y los investigadores de HP anticipan que las campañas continuarán en 2021.