Ryuk ransomware

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Clasificación: | 14,698 |

| Nivel de amenaza: | 100 % (Elevado) |

| Computadoras infectadas: | 736 |

| Visto por primera vez: | August 28, 2018 |

| Ultima vez visto: | September 14, 2023 |

| SO(s) afectados: | Windows |

Ryuk Ransomware es un troyano de cifrado de datos que se identificó el 13 de agosto de 2018. Parece que empresas privadas e instituciones sanitarias se han visto comprometidas con Ryuk Ransomware. Se informó que los actores de amenazas infectaron organizaciones en los Estados Unidos y Alemania. El análisis inicial sugiere que la amenaza se inyectó en los sistemas a través de cuentas RDP comprometidas, pero es posible que exista una campaña de spam paralela que lleve la carga útil de la amenaza como archivos DOCX y PDF habilitados para macros.

Tabla de contenido

Hechos generales y atribución

Ryuk Ransomware apareció a mediados de agosto de 2018 con varios ataques dirigidos bien planificados contra las principales organizaciones de todo el mundo, cifrando datos en PC y redes infectadas y exigiendo el pago de un rescate a cambio de una herramienta de descifrado. Ryuk no demuestra habilidades técnicas extremadamente avanzadas, sin embargo, lo que lo distingue de otros ransomware es el enorme rescate que exige . La cantidad depende del tamaño de la organización afectada, mientras que la investigación muestra que los atacantes ya se han embolsado casi $ 4 millones en dinero de extorsión de sus víctimas con un pago promedio de rescate de $ 71,000 en Bitcoin, diez veces la cantidad que normalmente exige otro malware de ese tipo. amable. A partir de enero de 2019, el monto de rescate más bajo que Ryuk ha solicitado es 1.7 BTC, mientras que el más alto es 99 BTC. El número de transacciones conocidas es 52 y los ingresos se han dividido en 37 direcciones BTC.

Los investigadores de ciberseguridad han notado similitudes entre la campaña de Ryuk y otro ransomware llamado HERMES que se atribuye a un grupo APT norcoreano patrocinado por el estado conocido como Lazarus Group. En la primera aparición de Ryuk, los investigadores creyeron que se había construido sobre el código fuente de HERMES, ya sea por el mismo grupo de piratería o por otro actor que había obtenido el código de foros clandestinos de malware. Ciertas similitudes entre Ryuk y HERMES llevan a esa conclusión. Las dos amenazas de ransomware comparten segmentos de código idénticos, varias cadenas en Ryuk se refieren a Hermes, y también cuando Ryuk se inicia, verifica cada archivo cifrado en busca de un marcador HERMES para averiguar si el sistema ya ha sido atacado por HERMES. También existen algunas diferencias cruciales, y dado que no se puede determinar el destinatario final de los pagos fraudulentos de Ryuk, ya que los operadores de malware transfieren los fondos a través de muchas carteras Bitcoin diferentes, la atribución del ransomware sigue siendo una cuestión de especulación.

Al mismo tiempo, hay evidencia de que los ciberdelincuentes detrás de Ryuk provienen de Rusia o de sus antiguos estados satélites. Por ejemplo, se ha encontrado el idioma ruso en algunos de los archivos encriptados, junto con alguna referencia cultural dentro de la comunicación con las víctimas . Otra teoría es que más de una tripulación está operando Ryuk ya que en algunos casos reportados el grupo de piratería exigió una cantidad fija, mientras que en otros estaba listo para negociar.

Ataques notables

En octubre de 2017, el ransomware HERMES se utilizó como parte de un sofisticado ataque SWIFT contra un importante banco de Taiwán que robó 60 millones de dólares. Los expertos creen que en ese momento HERMES se había entregado a la red del banco solo como un desvío. Probablemente ese no sea el caso de Ryuk, ya que la mayoría de los investigadores creen que su objetivo principal es la extorsión del rescate de las instituciones objetivo.

El ransomware Ryuk se utiliza exclusivamente para ataques personalizados, y su mecanismo de cifrado está desarrollado para atender operaciones a pequeña escala que solo afectan los activos y recursos cruciales almacenados en la red objetivo. La mayor explosión de Ryuk ocurrió alrededor de la Navidad de 2018 cuando el ransomware lanzó su campaña de vacaciones. Primero, el malware atacó al proveedor de alojamiento en la nube Dataresolution.net, según la propia víctima, mediante el uso de una cuenta de inicio de sesión comprometida. La compañía afirma que no se ha comprometido ningún dato del cliente, sin embargo, considerando cómo el malware se abre paso en la red objetivo, tales afirmaciones no parecen muy plausibles.

Múltiples organizaciones de periódicos relacionadas con los medios de Tribune Publishing se convirtieron en la próxima víctima de Ryuk justo después de Navidad. El ataque de ransomware impidió que las organizaciones imprimieran sus propios documentos y se descubrió después de que un editor no pudiera enviar las páginas terminadas a la imprenta. Algunos investigadores afirman que el malware que atacó a Dataresolution.net y Tribune Publishing es una nueva versión de Ryuk llamada Cryptor2.0.

Anteriormente, el 15 de octubre de 2018, Ryuk atacó a la Autoridad de Agua y Alcantarillado de Onslow (OWASA), causando interrupciones en su red. Aunque los servicios principales y los datos de los clientes permanecieron intactos, una cantidad significativa de bases de datos y sistemas debieron construirse por completo debido al ataque de ransomware.

This Week in Malware Video: El episodio 1 que cubre la campaña de triple amenaza de Emotet, Trickbot & Ryuk Ransomware está robando y rescatando datos.

Distribución

Anteriormente, se suponía que Ryuk se distribuía como infección principal a través de archivos adjuntos de correo electrónico maliciosos y RDP insuficientemente protegidos. Sin embargo, el número limitado de ataques contra organizaciones seleccionadas de alto perfil sugiere que Ryuk se distribuye y opera manualmente. Eso significa que cada ataque debe prepararse individual y cuidadosamente, lo que incluye un extenso mapeo de red y una recopilación de credenciales. Estas observaciones sugieren que los atacantes ya estaban familiarizados con los dominios objetivo a través de otras infecciones de malware antes de que pudieran instalar Ryuk.

En confirmación de esa teoría, la última investigación de enero de 2019 muestra que Ryuk se propaga principalmente como una carga útil secundaria, instalada manualmente por los atacantes en máquinas que ya han sido infectadas con botnets Emotet y TrickBot. El método principal de infección que utiliza Emotet es a través de campañas de correo electrónico no deseado con documentos adjuntos de Microsoft Office corruptos con scripts maliciosos. Los atacantes utilizan varias técnicas de ingeniería social para hacer que el usuario abra los archivos adjuntos y haga clic en "Habilitar contenido", lo que a su vez inicia los scripts maliciosos y permite que el malware se instale en la máquina de destino. La hipótesis principal es que Emotet produce la infección inicial, se propaga lateralmente a través de la red afectada y luego lanza su propia campaña maliciosa, enviando malware adicional a través de la red infectada. Aquí, lo más común es que Emotet descarte la carga útil de TrickBot, que roba las credenciales y también puede extenderse lateralmente por la red. Tanto Emotet como TrickBot tienen las funcionalidades de gusanos, ladrones de datos y descargadores de programas maliciosos adicionales. Luego, Trickbot se utiliza para colocar el ransomware Ryuk en los sistemas de las instituciones seleccionadas de las que los atacantes planean intentar obtener un rescate. La muy pequeña fracción de infecciones de Ryuk observadas entre todas las detecciones de Emotet y TrickBot sugiere, sin embargo, que no es una operación estándar de las dos redes de bots para infectar sistemas con Ryuk.

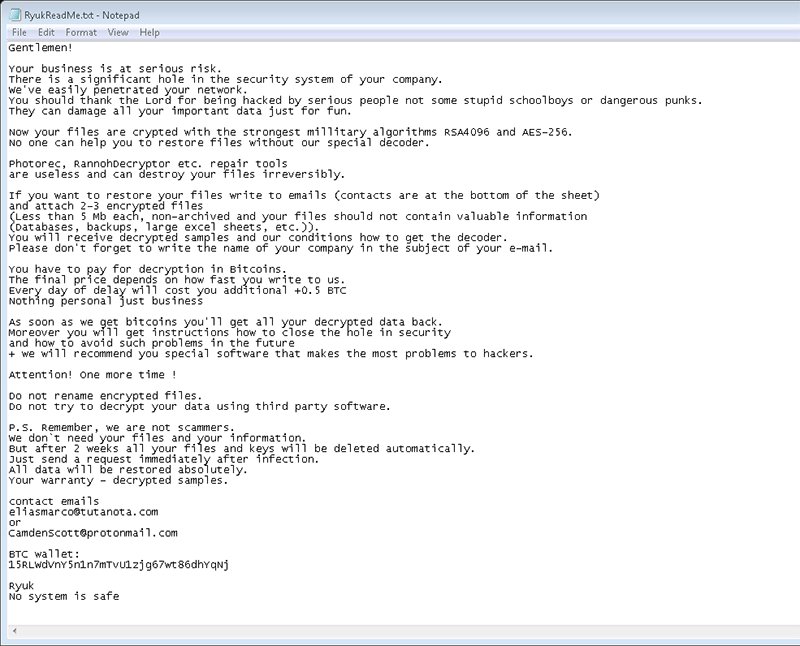

Nota de rescate

La nota de rescate de Ryuk está contenida en un archivo llamado RyukReadMe.txt que se coloca en el escritorio, así como en todas las carpetas. Ryuk muestra dos variantes de notas de rescate a sus víctimas. El primero es largo, está bien redactado y bien redactado, y dio lugar al pago del rescate más alto registrado hasta la fecha de 50 BTC, equivalente a $ 320,000. Parece que se ha mostrado durante algunos de los primeros ataques de Ryuk. El segundo es mucho más corto y simple, sin embargo, también exige cantidades de rescate que van desde 15 BTC a 35 BTC. Eso implica que podría haber dos niveles de víctimas potenciales que los delincuentes han planeado atacar.

Versión 1:

"¡Caballeros!

Su negocio corre un grave riesgo.

Existe un agujero importante en el sistema de seguridad de su empresa.

Hemos penetrado fácilmente en su red.

Deberías agradecer al Señor por haber sido pirateado por personas serias, no por algunos escolares estúpidos o punks peligrosos.

Pueden dañar todos sus datos importantes solo por diversión.

Ahora sus archivos están encriptados con los algoritmos militares más fuertes RSA4096 y AES-256.

Nadie puede ayudarlo a restaurar archivos sin nuestro decodificador especial.

Las herramientas de reparación de Photorec, RannohDecryptor, etc. son inútiles y pueden destruir sus archivos de manera irreversible.

Si desea restaurar sus archivos, escriba en los correos electrónicos (los contactos están en la parte inferior de la hoja) y adjunte 2-3 archivos cifrados

(Menos de 5 Mb cada uno, no archivados y sus archivos no deben contener información valiosa

(Bases de datos, copias de seguridad, grandes hojas de Excel, etc.)).

Recibirás muestras descifradas y nuestras condiciones de cómo obtener el decodificador.

No olvide escribir el nombre de su empresa en el asunto de su correo electrónico.

Tienes que pagar por el descifrado en Bitcoins.

El precio final depende de la rapidez con la que nos escriba.

Cada día de retraso le costará +0.5 BTC adicionales

Nada personal solo negocios

Tan pronto como obtengamos bitcoins, recuperarás todos tus datos descifrados.

Además, recibirá instrucciones sobre cómo cerrar el agujero en la seguridad y cómo evitar tales problemas en el futuro.

+ le recomendaremos un software especial que genera la mayoría de los problemas a los piratas informáticos.

¡Atención! Una vez más !

No cambie el nombre de los archivos cifrados.

No intente descifrar sus datos utilizando software de terceros.

PD Recuerde, no somos estafadores.

No necesitamos sus archivos ni su información.

Pero después de 2 semanas, todos sus archivos y claves se eliminarán automáticamente.

Simplemente envíe una solicitud inmediatamente después de la infección.

Todos los datos se restaurarán absolutamente.

Su garantía: muestras descifradas.

correos electrónicos de contacto

eliasmarco@tutanota.com

o

CamdenScott@protonmail.com

Billetera BTC:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

Ningún sistema es seguro "

Versión 2:

"Todos los archivos de cada host de la red se han cifrado con un algoritmo sólido.

Las copias de seguridad se cifraron o eliminaron o se formatearon los discos de copia de seguridad.

Las instantáneas también se eliminan, por lo que F8 o cualquier otro método puede dañar los datos cifrados pero no recuperarlos.

Disponemos exclusivamente de software de descifrado para su situación.

No hay ningún software de descifrado disponible al público.

NO REINICIAR NI APAGAR: los archivos pueden estar dañados.

NO CAMBIE EL NOMBRE NI MUEVA los archivos encriptados y léame.

NO BORRE los archivos Léame.

Esto puede conducir a la imposibilidad de recuperar determinados archivos.

Para obtener información (descifrar sus archivos) contáctenos en

MelisaPeterman@protonmail.com

o

MelisaPeterman@tutanota.com

Billetera BTC:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

Ryuk

Ningún sistema es seguro "

El cuerpo de las notas de rescate de Ryuk no cambia entre los casos, con la excepción de las direcciones de correo electrónico de contacto y la dirección de billetera BTC proporcionada. La nota de rescate generalmente contiene una dirección en tutanota.com y otra en protonmail.com, mientras que los nombres de los correos electrónicos a menudo pertenecen a modelos de Instagram u otras personas famosas. Es notable que la segunda versión de la nota de rescate de Ryuk se parezca mucho a las notas de rescate de BitPaymer, pero se desconoce cómo se relacionan entre sí los actores detrás de las dos amenazas de ransomware.

Las versiones más recientes de Ryuk muestran una nota de rescate que contiene solo direcciones de correo electrónico, pero no direcciones de billetera BTC. Lee lo siguiente:

"Su red ha sido penetrada.

Todos los archivos de cada host de la red se han cifrado con un algoritmo sólido.

Las copias de seguridad también se eliminaron como instantáneas cifradas, por lo que F8 o cualquier otro método puede dañar los datos cifrados pero no recuperarlos.

Disponemos exclusivamente de software de descifrado para su situación. Hace más de un año, los expertos mundiales reconocieron la imposibilidad de descifrar por cualquier medio que no fuera el decodificador original. No hay ningún software de descifrado disponible al público. Las empresas de antivirus, los investigadores, los especialistas en TI y ninguna otra persona no pueden ayudarlo a cifrar los datos.

NO REINICIAR NI APAGAR: los archivos pueden estar dañados. NO BORRE los archivos Léame.

Para confirmar nuestras intenciones honestas, envíe 2 archivos aleatorios diferentes y lo descifrarán. Puede ser desde diferentes computadoras en su red para asegurarse de que una clave descifre todo. 2 archivos que desbloqueamos gratis

Para obtener información (descifrar sus archivos) contáctenos en cliffordcolden93Qprotonmail.com o Clif fordGolden93@tutanota.com

Recibirá la dirección btc para el pago en la carta de respuesta Ryuk Ningún sistema es seguro ".

Características técnicas

De manera similar a HERMES, Ryuk usa algoritmos de encriptación RSA-2048 y AES-256. Además, ambas amenazas de malware usan el formato Microsoft SIMPLEBLOB para almacenar claves en el ejecutable del malware, y ambas usan el marcador "HERMES" para verificar si un archivo ha sido encriptado. Una diferencia importante es la forma en que Ryuk maneja el acceso a los archivos, así como el uso de una segunda clave RSA pública incorporada. Mientras que HERMES genera una clave RSA privada para cada víctima, Ryuk usa dos claves RSA públicas que están integradas en el ejecutable. Dado que no existe una clave privada específica de la víctima, todos los hosts se pueden descifrar con la misma clave de descifrado. Eso parece ser una debilidad en la compilación de Ryuk, sin embargo, ese no es el caso porque el malware crea una clave única para cada ejecutable mediante la cual se usa un solo ejecutable para una sola organización objetivo. Por lo tanto, incluso si se filtra la clave, solo descifrará los datos cifrados por el ejecutable correspondiente. Parece muy probable que Ryuk genere un par de claves RSA para cada víctima antes del ataque.

La operación de Ryuk incluye dos tipos de binarios: un cuentagotas y una carga útil ejecutable. El cuentagotas rara vez se puede analizar, ya que la carga útil ejecutable elimina el cuentagotas una vez completada la instalación. Tras la ejecución, el cuentagotas crea una ruta de carpeta de instalación según la versión de Windows que se ejecuta en el host de destino. Por ejemplo, para Windows XP, la ruta de la carpeta del malware sería C: \ Documents and Settings \ Default User, mientras que para Windows Vista sería C: \ Users \ Public. Luego, el malware crea un nombre aleatorio para el archivo ejecutable que consta de cinco caracteres alfabéticos. Después de eso, el cuentagotas escribe y ejecuta la versión correspondiente de 32 o 64 bits del ejecutable de carga útil integrado. Es, a saber, esta carga útil ejecutable escrita por el cuentagotas que contiene la lógica de Ryuk para cifrar los archivos en el host. Ryuk intenta cifrar todos los archivos y hosts accesibles que tienen entradas del Protocolo de resolución de direcciones (ARP), excepto las unidades de CD-ROM. Se agrega una extensión de archivo ".ryk" a cada archivo cifrado, mientras que todos los directorios también contienen la nota de rescate RyukReadMe.txt.

Las últimas versiones de Ryuk no tienen funcionalidades de persistencia. A diferencia de otras familias de ransomware conocidas, Ryuk actualmente no tiene funciones integradas de terminación de proceso / servicio y anti-recuperación. Además, para deshabilitar la opción Restaurar sistema de Windows a través de la cual las víctimas pueden intentar recuperar sus datos, Ryuk elimina las instantáneas existentes de los archivos cifrados.

A diferencia de las amenazas comunes de ransomware, Ryuk no coloca los archivos del sistema de Windows en la lista blanca de archivos que no deben cifrarse, lo que significa que no tiene ningún mecanismo para garantizar la estabilidad del host. Sorprendentemente, otros tipos de archivos ejecutables tampoco están en la lista de archivos que no deben cifrarse, como los controladores del sistema (.sys) y las extensiones de control OLE (.ocx). Muchos nombres de carpetas cruciales tampoco están en la lista blanca. Por ejemplo, a menudo se ha observado que Ryuk intenta cifrar los archivos del cargador de arranque de Windows, lo que amenaza con hacer que la máquina infectada sea inestable e incluso imposible de arrancar con el tiempo. De hecho, Ryuk incluye en la lista blanca solo tres extensiones de archivo: .exe, .dll y hrmlog, por lo que la última parece ser un nombre de archivo de registro de depuración creado por el malware HERMES original. Los nombres de las carpetas que están en la lista blanca de Ryuk son Mozilla, Chrome, Microsoft, Windows, Recycle.bin, AhnLab. Aquí hay otra similitud con HERMES: ambas amenazas de malware incluyen en la lista blanca una carpeta llamada "AhnLab", el nombre del popular software de seguridad de Corea del Sur.

Se sabe que Ryuk Ransomware se ejecuta desde la carpeta Temp con un nombre aleatorio y guarda una nota de rescate en el escritorio del usuario que se titula - 'RyukReadMe.tx'. El equipo detrás de Ryuk Ransomware puede intentar eliminar la amenaza a las computadoras conectadas a través de carpetas compartidas y unidades de red no protegidas por contraseña. Ryuk Ransomware cifra de forma segura archivos de texto, hojas de cálculo, libros electrónicos, presentaciones, bases de datos, imágenes, video y audio. Debe tener una buena solución de respaldo para contrarrestar el Ryuk Ransomware y restaurar los datos si es necesario. La política de acceso estricta y el monitoreo activo lo ayudarán a limitar la propagación de la amenaza y los daños que puede causar en su organización. Las empresas antivirus bloquean los archivos relacionados con Ryuk Ransomware y los marcan como:

Ransom_RYUK.THHBAAH

TR / FileCoder.lkbhx

Troyano (0053a8e51)

Trojan-Ransom.Ryuk

Trojan-Ransom.Win32.Encoder.em

Trojan.GenericKD.31177924 (B)

Trojan.Win64.S.Ryuk.174080

Trojan / Win64.Ryukran.R234812

W64 / Trojan.PIZE-2908

Los informes de incidentes muestran que los desarrolladores de amenazas originales cambiaron a usar las cuentas de correo electrónico 'WayneEvenson@protonmail.com' y 'WayneEvenson@tutanota.com' para su campaña de ransomware. El ransomware 'wayneevenson@protonmail.com' puede ejecutarse como 'PdTlG.exe' en máquinas comprometidas, pero debe tener en cuenta que puede usar nombres de archivo aleatorios. Un nuevo rasgo introducido con el ransomware 'wayneevenson@protonmail.com' parece ser la carga automática del mensaje de rescate a través de una aplicación de Bloc de notas de Microsoft en el escritorio del usuario. Continuamos rastreando el comportamiento de Ryuk Ransomware y los nuevos vectores de ataque que están siendo explotados para entregar el producto a usuarios desprevenidos. Debe emplear los servicios de un potente administrador de copias de seguridad y deshabilitar la carga de macros de fuentes que no sean de confianza. Las reglas de detección para el ransomware 'wayneevenson@protonmail.com' son compatibles con la mayoría de los proveedores de antivirus que etiquetan archivos relacionados con las siguientes alertas:

Cuentagotas / Win32.Ryukran.R234915

Ransom.Jabaxsta! 1.B3AA (CLÁSICO)

Ransom / W32.Ryuk.393216

Rescate: Win32 / Jabaxsta.B! Dr

TR / FileCoder.biysh

Troyano (0053a8931)

Trojan.Agentbypassg

Trojan.Invader.bsk

Trojan.Ransom.Ryuk

Trojan.Ransom.Ryuk.A (B)

Trojan.Ransom.Win32.1398

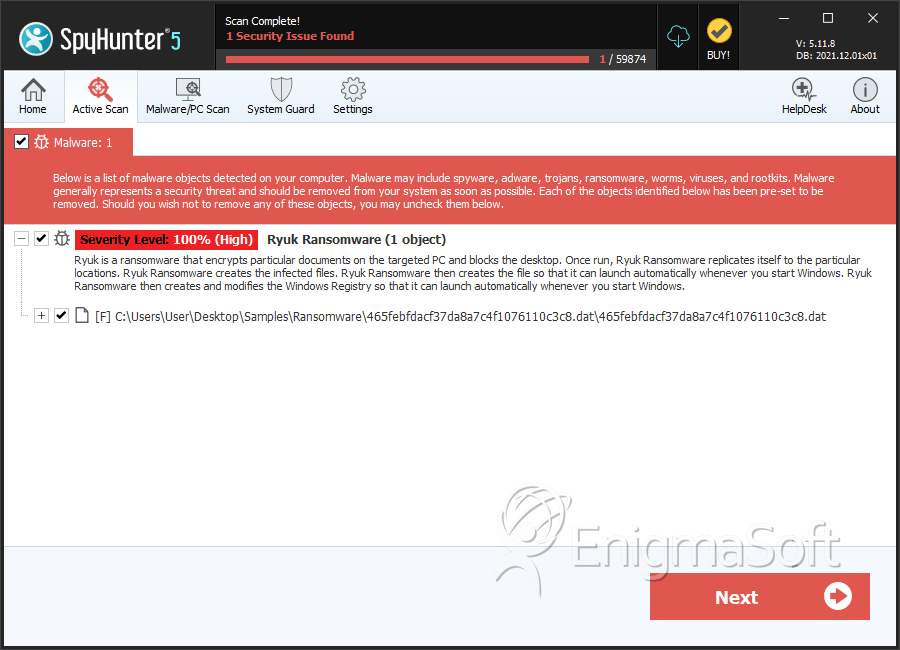

SpyHunter detecta y elimina Ryuk ransomware

Detalles del Sistema de Archivos

| # | Nombre | MD5 |

Detecciones

Detecciones: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

|

|---|---|---|---|

| 1. | 465febfdacf37da8a7c4f1076110c3c8.dat | 465febfdacf37da8a7c4f1076110c3c8 | 7 |

| 2. | RyukReadMe.txt |