GandCrab ransomware

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Clasificación: | 7,363 |

| Nivel de amenaza: | 100 % (Elevado) |

| Computadoras infectadas: | 79,274 |

| Visto por primera vez: | January 29, 2018 |

| Ultima vez visto: | December 26, 2024 |

| SO(s) afectados: | Windows |

El ransomware GandCrab es una amenaza de malware que cifra los datos de los ordenadores afectados y exige el pago de un rescate a cambio de una herramienta de descifrado. Ese criptovirus apareció por primera vez a fines de enero de este año, y desde entonces los investigadores han identificado varias versiones diferentes de GandCrab, entre las que se encuentran GDCB, GandCrab v2, GandCrab v3, GandCrab v4 y GandCrab v5. La última versión se identificó hace aproximadamente un mes en septiembre de 2018. Las características y los mecanismos de cifrado de este ransomware han evolucionado desde su primera aparición, mientras que las tres versiones iniciales han utilizado algoritmos de cifrado RSA y AES para bloquear los datos del dispositivo infectado. la versión 4 y superior emplean cifrado adicional y más sofisticado como Salsa20. Los investigadores de malware creen que esto se hace principalmente por razones de velocidad, ya que el cifrado Salsa20 es mucho más rápido. El patrón para elegir qué archivos cifrar también ha evolucionado. La versión original ha comprobado que los archivos se cifren con una lista específica de extensiones de archivo, mientras que la segunda y todas las versiones posteriores de GandCrab tienen una lista de exclusión y cifran todos los demás archivos que no aparecen en esa lista. También se ha elevado el monto del rescate requerido.

Esta semana en Malware Episodio 21 Parte 3: GandCrab, REvil, Sodinokibi Las amenazas de ransomware siguen siendo extremadamente peligrosas en el cuarto trimestre de 2020

GandCrab se distribuye principalmente a través de correos electrónicos no deseados, kits de explotación, actualizaciones falsas y software legítimo descifrado. Un rasgo característico de todos los casos de GandCrab es que este ransomware agrega extensiones específicas a los archivos cifrados. Dependiendo de la versión del malware que haya infectado la computadora, estas extensiones de archivo podrían ser .gdcb, .krab, .crab, .lock o una combinación de 5 a 10 letras al azar. La versión inicial de GandCrab tenía un error crítico en el código que dejaba la clave de descifrado en la memoria de la computadora infectada, por lo que una empresa anti-malware, en colaboración con Europol y la policía rumana, desarrolló rápidamente un descifrador y lo ofreció de forma gratuita. descargar en NoMoreRansom.org. Sin embargo, casi inmediatamente después de eso, los autores del malware lanzaron una versión actualizada en la que se corrigió la falla para que el descifrador ya no funcione para todas las versiones posteriores. En este punto, no existen herramientas de descifrado gratuitas para las versiones actualmente en circulación del ransomware GandCrab, por lo que los usuarios deben tener mucho cuidado al navegar en línea o abrir mensajes de correo electrónico. El mejor consejo contra el ransomware es, probablemente, mantener copias de seguridad de todos sus datos valiosos en dispositivos de almacenamiento externos.

Tabla de contenido

Las primeras tres versiones de GandCrab siguen una rutina básica

Tan pronto como GandCrab se infiltra en un sistema, comienza el proceso de escaneo y encriptación de archivos, apuntando a los datos más valiosos almacenados en la computadora e intentando cubrir todo tipo de contenido como imágenes, fotos, videos, bases de datos, archivos, Microsoft Office / Open Office documentos, archivos de música, etc. Una vez que el malware ha finalizado el proceso de cifrado, el usuario no tiene acceso a los archivos cifrados mientras se muestra la siguiente nota de rescate en un archivo de texto llamado GDCB-DECRYPT.txt:

"= GANDCRAB = -

¡Atención!

Todos sus archivos, documentos, fotos, bases de datos y otros archivos importantes están encriptados y tienen la extensión: .GDCB

El único método para recuperar archivos es comprar una clave privada. Está en nuestro servidor y solo nosotros podemos recuperar sus archivos.

El servidor con su clave está en una red cerrada TOR. Puede llegar de las siguientes formas:

1. Descarga el navegador Tor - https://www.torproject.org/

2. Instale el navegador Tor

3. Abra el navegador Tor

4. Abra el enlace en el navegador Tor: http://gdcbghvjyqy7jclk.onion/[id]

5. Siga las instrucciones de esta página.

En nuestra página, verá instrucciones sobre el pago y tendrá la oportunidad de descifrar 1 archivo de forma gratuita.

¡PELIGROSO!

No intente modificar archivos ni utilizar su propia clave privada, ¡esto resultará en la pérdida de sus datos para siempre! "

Si el usuario sigue todos los pasos requeridos, aterrizará en una página web llamada descifrador GandCrab donde leerá que tendrá que pagar una cantidad de 1.54 DASH, equivalente a alrededor de $ 1,200, por una herramienta de descifrado. También se proporciona la dirección DASH correspondiente a la que se debe enviar el rescate. El sitio web de malware también ofrece la posibilidad de cargar un archivo para el descifrado gratuito para convencer al usuario de su confiabilidad y, además, el usuario obtiene acceso a un chat de soporte. Para intimidar a las víctimas, los propietarios de malware también señalan un período específico dentro del cual se debe pagar el rescate y amenazan con destruir los archivos después de la expiración de ese período o con aumentar el monto del rescate solicitado. El pago en DASH es aceptable solo para la primera y segunda versión del malware.

Los investigadores de malware aconsejan nunca obedecer las reglas de los ciberdelincuentes, ya que existen formas alternativas de recuperar sus datos. El ransomware GandCrab se puede eliminar con herramientas de eliminación profesionales, mientras que los expertos no recomiendan intentar limpiar su PC usted mismo a menos que sea un usuario experto. Las amenazas sofisticadas de ransomware de ese tipo tienen la capacidad de disfrazar sus operaciones y archivos como procesos legítimos, lo que significa que puede terminar fácilmente un archivo crucial del sistema mientras intenta eliminar algún objeto malicioso, que a su vez, puede provocar daños irreparables en su computadora. .

La tercera versión, conocida como GandCrab v3, apareció a finales de abril con métodos de cifrado más potentes y dirigida específicamente a usuarios de países de la ex Unión Soviética, como Ucrania, Kazajstán, Bielorrusia y Rusia. Además del algoritmo de cifrado RSA-2048 conocido de las versiones anteriores, GandCrab v3 también ofrece cifrado AES -256 (modo CBC) para bloquear archivos personales y otros datos. Los archivos cifrados reciben la extensión .CRAB, mientras que la nota de rescate que se muestra parece bastante familiar. Sin embargo, a diferencia de las versiones 1 y 2, esta no acepta pagos en DASH, sino que le pide a la víctima que pague el monto del rescate en Bitcoin. Esta versión también tiene la capacidad de cambiar el fondo de pantalla del usuario a una nota de rescate mediante la cual el escritorio cambia constantemente entre el fondo de pantalla y la nota de rescate para intimidar a la víctima adicionalmente. Otra característica nueva es una clave de registro de ejecución automática RunOnce:

HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce \ whtsxydcvmtC: \ Documents and Settings \ Administrator \ Application Data \ Microsoft \ yrtbsc.exe

Las versiones posteriores de GandCrab vienen con nuevas funciones avanzadas

GandCrab v4

En julio de este año, GandCrab v4 siguió a sus precursores. También explota los algoritmos de cifrado AES-256 (CBC Mode) y RSA-2048, aunque esta versión del ransomware agrega la extensión .KRAB a los archivos cifrados. Esta avanzada amenaza también utiliza un algoritmo criptográfico rápido y eficiente llamado Tiny Encryption Algorithm (TEA) para evitar la detección de programas antivirus.

La versión 4 también presenta un nuevo algoritmo de cifrado. GandCrab v4 genera dos claves RSA que se utilizan para el cifrado de cada archivo: una clave pública y una privada. Durante el procedimiento de cifrado, el malware cifra cada archivo con una clave Salsa20 aleatoria generada específicamente y un vector de inicialización aleatoria (IV), que luego se cifran con la clave RSA pública generada al principio. La clave RSA privada permanece en el registro y, a su vez, se cifra con otra clave Salsa20 y un IV, que a su vez se cifran con una clave RSA pública incrustada en el malware. Una vez que se completa el proceso de cifrado, un nuevo campo de 8 bytes con la clave de archivo y el IV se agrega al contenido del archivo afectado, aumentando así su tamaño. Este sofisticado método de cifrado hace que GandCrab v4 sea muy poderoso, ya que los archivos no se pueden descifrar sin la clave privada que corresponde a la clave pública incrustada. Una complicación adicional también proviene del hecho de que el ransomware elimina todo el volumen oculto en la computadora infectada para que los archivos no se puedan recuperar a través de ese mecanismo. Finalmente, GandCrab también se borra de la máquina. Esta vez, la nota de rescate está contenida en dos archivos diferentes que se denominan KRAB - DECRYPT.txt y CRAB - DECRYPT.txt.

Luego, la siguiente versión de GandCrab v4.1 tiene otra característica nueva: puede comunicarse con una red en lugar de recibir comandos de un servidor C&C. Esta versión del ransomware tampoco requiere una conexión a Internet para propagarse, y se ha especulado que puede usar el protocolo de transporte SMB para su distribución, similar a los virus Petya y WannaCry que también usaron el exploit SMB. Incluso si aún no es el caso, los expertos advierten que esta capacidad de GandCrab podría introducirse en algunas de las próximas versiones del malware, por lo que los usuarios deben asegurarse de haber instalado todos los parches disponibles. Lo que también es nuevo en esta versión es que las claves de descifrado están ubicadas en el servidor de los atacantes y solo pueden acceder a ellas los propios ciberdelincuentes. Además, se genera una nueva clave específicamente para cada computadora infectada para que las claves de descifrado no se puedan reutilizar. Una nueva característica del siguiente GandCrab v4.2 es un código especial que es capaz de detectar máquinas virtuales, en cuyo caso el malware detiene sus operaciones.

Para GandCrab v4.1, se ha desarrollado una aplicación de vacuna que funciona creando un archivo especial en el sistema objetivo que engaña al ransomware de que los datos ya han sido encriptados. La aplicación de la vacuna está disponible en línea, pero funciona solo para esta versión en particular y las versiones anteriores, pero no para la v4.1.2 y las versiones posteriores. Los creadores de malware encontraron rápidamente una manera de hacer que el truco fuera ineficaz: la v4.2.1 apareció a principios de agosto con un mensaje incorporado a la compañía que desarrolló la vacuna y un enlace a un exploit de código fuente que ha sido diseñado para atacar un producto de esta empresa. Este código representa un proyecto de Visual Studio y contiene datos en ruso. La versión 4.3 apareció casi simultáneamente a la v4.2.1, pero también tuvo varios cambios. Uno de los cambios es que se ha eliminado el código de detección de máquinas virtuales, ya que no siempre funcionaba correctamente.

GandCrab v5

Las últimas versiones de GandCrab se produjeron en septiembre: GandCrab v5, GandCrab v5.0.1, v5.0.2 y v5.0.4. Las nuevas características incluyen la capacidad de usar extensiones de archivo de 5 a 10 letras generadas aleatoriamente para los archivos encriptados, en lugar de las predeterminadas como se observó en las versiones anteriores del ransomware. La versión v5.0.2 agrega diez letras elegidas al azar como una extensión de archivo a cada archivo cifrado, mientras que la v5.0.4 subsiguiente usa una extensión de archivo de 8 caracteres al azar. GandCrab v5 tiene un nuevo formato de nota de rescate en el que el nombre del archivo se ve así: [randomly_generated_extension] - DECRYPT.html. A diferencia de algunas de las versiones anteriores, la nota de rescate HTML solo explica cómo descargar el navegador TOR, mientras que la página de pago de los piratas informáticos alojada en la red TOR brinda el resto de la información sobre lo que sucedió con los archivos del usuario. El rescate requerido es una cantidad en DASH o Bitcoin, y esta vez equivale a $ 800 a $ 2,400.

Las versiones a partir de la v5.0.1 usan nuevamente un formato de archivo de texto para la nota de rescate, pero el resto permanece igual. La nota de rescate de GandCrab v5.0.1 está contenida en un archivo llamado [extensión_aleatoria] -Decrypt.txt y requiere el uso de la comunicación anónima a través del navegador TOR. Lee lo siguiente:

"- = GANDCRAB V5.0.1 = -

¡Atención!

Todos sus archivos, documentos, fotos, bases de datos y otros archivos importantes están encriptados y tienen la extensión:

El único método para recuperar archivos es comprar una clave privada única. Solo nosotros podemos darte esta clave y solo nosotros podemos recuperar tus archivos.

El servidor con su clave está en una red cerrada TOR. Puede llegar por las siguientes vías:>

—————————————————————————————->

• Descargar el navegador Tor - https://www.torproject.org/

• Instalar el navegador Tor

• Abrir el navegador Tor

• Abrir enlace en el navegador TOR: http://gandcrabmfe6mnef.onion/e499c8afc4ba3647

• Siga las instrucciones de esta página

—————————————————————————————-

En nuestra página, verá instrucciones sobre el pago y tendrá la oportunidad de descifrar 1 archivo de forma gratuita.

¡ATENCIÓN!

PARA PREVENIR DAÑOS EN LOS DATOS:

* NO MODIFIQUE ARCHIVOS CIFRADOS

* NO CAMBIE LOS DATOS A CONTINUACIÓN "

Al visitar la página TOR de los atacantes, la víctima lee el siguiente mensaje:

"Lo sentimos, pero sus archivos han sido encriptados.

¡No se preocupe, podemos ayudarlo a devolver todos sus archivos!

El precio del descifrador de archivos es de 2400 USD

Si el pago no se realiza hasta el 2018-07-20 02:32:41 UTC, el costo de descifrar los archivos se duplicará

¡La cantidad se duplicó!

Tiempo restante para duplicar el precio:

—————————————————————————————–

¿Cual es el problema? Comprar GandCrab Decryptor Support es 24/7 Test descrypt

—————————————————————————————–

¡Por favor, active javascript!

¿Cual es el problema?

Su computadora ha sido infectada con GandCrab Ransomware. Sus archivos se han cifrado y no puede descifrarlos usted mismo.

En la red, probablemente pueda encontrar descifradores y software de terceros, pero no lo ayudará y solo puede hacer que sus archivos no se puedan encriptar.

¿Qué puedo hacer para recuperar mis archivos?

Deberías comprar GandCrab Decryptor. Este software lo ayudará a descifrar todos sus archivos cifrados y eliminar GandCrab Ransomware de su PC.

Precio actual: $ 2.400,00. Como pago, necesita criptomoneda DASH o Bitcoin

¿Qué garantías me pueden dar?

Puede utilizar el descifrado de prueba y descifrar 1 archivo de forma gratuita

¿Qué es la criptomoneda y cómo puedo comprar GandCrab Decryptor?

Puede leer más detalles sobre las criptomonedas en Google o aquí.

Como pago, debe comprar DASH o Bitcoin con tarjeta de crédito y enviar monedas a nuestra dirección.

¿Cómo puedo pagarte?

Tienes que comprar Bitcoin o DASH con tarjeta de crédito. Enlaces a servicios donde puede hacerlo: lista de intercambios de Dash, lista de intercambios de Bitcoin

Después, vaya a nuestra página de pago Compre GandCrab Decryptor, elija su método de pago y siga las instrucciones ".

Para lograr su persistencia y garantizar que su script malicioso se ejecute automáticamente con cada inicio del sistema operativo Windows, la v5.0.2 agrega entradas al registro de Windows:

HKEY_CURRENT_USER \ Panel de control \ Internacional

HKEY_CURRENT_USER \ Control Panel \ International \ LocaleName

HKEY_CURRENT_USER \ Disposición del teclado \ Precarga

HKEY_CURRENT_USER \ Disposición del teclado \ Precarga \ 1

HKEY_CURRENT_USER \ Disposición del teclado \ Precarga \ 2

HKEY_CURRENT_USER \ SOFTWARE \ keys_data \ data

HKEY_LOCAL_MACHINE \ HARDWARE \ DESCRIPTION \ System \ CentralProcessor \ 0

HKEY_LOCAL_MACHINE \ HARDWARE \ DESCRIPTION \ System \ CentralProcessor \ 0 \ Identificador

HKEY_LOCAL_MACHINE \ HARDWARE \ DESCRIPTION \ System \ CentralProcessor \ 0 \ ProcessorNameString

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Wbem \ CIMOM

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Wbem \ CIMOM \ Tamaño máximo del archivo de registro

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Wbem \ CIMOM \ Logging

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ productName

HKEY_LOCAL_MACHINE \ SOFTWARE \ ex_data \ data

HKEY_LOCAL_MACHINE \ SOFTWARE \ ex_data \ data \ ext

HKEY_LOCAL_MACHINE \ SOFTWARE \ keys_data \ data

HKEY_LOCAL_MACHINE \ SOFTWARE \ keys_data \ data \ private

HKEY_LOCAL_MACHINE \ SOFTWARE \ keys_data \ data \ public

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ services \ Tcpip \ Parameters \ Domain

Esta versión del ransomware también se puede programar para eliminar todas las instantáneas de volumen del sistema operativo Windows. Esto se hace a través del comando:

"→ vssadmin.exe eliminar sombras / todo / Silencio"

Cuando se ejecuta este comando, el cifrado de los archivos se vuelve más eficiente ya que se elimina una de las posibles formas de restaurar los datos dañados.

La carga útil maliciosa GandCrab 5.0.2 ha sido detectada por programas anti-malware con varios nombres diferentes, entre los que se encuentran:

- Ransom.GandCrab

- Trojan-Ransom.Win32.GandCrypt.fbd

- TR / AD.GandCrab.wizji

- Troyano [Ransom] /Win32.GandCrypt

- Trojan-Ransom.Win32.GandCrypt.fbd

- Rescate: Win32 / GandCrab.MTC! Bit

- ML.Attribute.HighConfidence

Canales de distribución de GandCrab Ransomware

Campañas de correo electrónico no deseado

Los investigadores de ciberseguridad han identificado varios métodos de distribución del peligroso ransomware GandCrab. Uno de los canales conocidos para que este malware se propague es a través de campañas de correo electrónico no deseado de remitentes con diferentes nombres. En este caso, los ciberdelincuentes se basan en técnicas de ingeniería social con los correos electrónicos maliciosos disfrazados de facturas, recibos de compras u otros documentos que pueden parecer lo suficientemente creíbles como para engañar al usuario para que los abra para obtener "más detalles". Lo que tienen en común los correos electrónicos de algunas campañas de spam anteriores de GandCrab es que la segunda parte de la dirección es @ cdkconstruction.org, mientras que la línea de asunto contiene "Recibo Feb- [Números aleatorios]". El malware generalmente está incrustado en un archivo PDF adjunto, mientras que el cuerpo del mensaje dice "DOC adjunto". Cuando el usuario hace clic en los archivos adjuntos maliciosos, se descarga un archivo .doc. en el sistema. Luego, ese archivo ejecuta un script de PowerShell y crea un nuevo archivo de explotación que se denomina "sct5.txt" en algunas de las versiones del malware. Sin embargo, este archivo de explotación no ejecuta la carga útil de malware real; en cambio, actúa como un medio intermediario a través del cual el virus ingresa al sistema. GandCrab v4.3 también se ha distribuido a través de correos electrónicos no deseados con un archivo ".egg" adjunto, un tipo de archivo comprimido popular en Corea del Sur. Detectada en agosto de este año por primera vez, esta campaña se dirige a los usuarios de Corea del Sur, especialmente porque los autores han utilizado Hangul en la línea de asunto, en el cuerpo de los correos electrónicos y también para el nombre del archivo adjunto malicioso .egg. Los mensajes corruptos se han disfrazado como una notificación de algún problema de "violación del comercio electrónico" del que se supone que se acusa al receptor. La víctima potencial debe descomprimir el archivo y abrir cualquiera de los dos archivos que quedan después de la descompresión para que GandCrab ransomware se ejecute.

Kits de explotación

Otro canal de distribución detectado por los investigadores es el Magnitude Exploit Kit (Magnitude EK) que los piratas informáticos utilizaron anteriormente para difundir el ransomware Magniber en Corea del Sur. Hasta ahora, los investigadores creen que Magnitude EK se utiliza principalmente para difundir la segunda versión de GandCrab. Ese kit proporciona una técnica especial sin fuego para ejecutar el ransomware mediante la cual el malware se codifica con los scripts VBScript.Encode / JScript.Encode y luego se inyecta directamente en la memoria de la computadora de destino. Después de la ejecución de la carga útil, GandCrab se arraiga en el archivo explorer.exe, provoca un reinicio forzado y luego inicia el cifrador que bloquea los archivos y les agrega la extensión de archivo .CRAB. GandCrab también se ha distribuido a través de una campaña con anuncios en línea corruptos conocida como "Seamless" donde los atacantes han utilizado otro kit de explotación llamado RIG EK. Ese kit de explotación detecta vulnerabilidades en los sistemas de destino a través de los cuales puede introducir el virus de cifrado. También se sabe que para la distribución de este malware se ha empleado un tercer kit de explotación, a saber, GrandSoft EK. También es capaz de encontrar y hacer un mal uso de fallas de seguridad en sistemas específicos. También se ha descubierto que el nuevo Exploit Kit descubierto en septiembre llamado Fallout distribuye el ransomware GandCrab. Fallout sigue rutinas que son muy similares a un kit de explotación que ha estado activo anteriormente llamado Nuclear. Fallout aprovecha dos vulnerabilidades para entregar cargas útiles maliciosas. El primero es un error de ejecución de código remoto en el motor VBScript de Windows (CVE - 2018 - 8174); el segundo es una falla de seguridad en Adobe Flash (CVE - 2018 - 4878) que Fallout explota en caso de que no explote un VBScript. Una vez que ha explotado estos defectos con éxito, Fallout genera un código de shell para recuperar una carga útil cifrada. Luego, descifra esa carga útil y ejecuta el código incrustado en ella. En algunos casos, Fallout también se puede programar para instalar un troyano que compruebe la presencia de procesos de seguridad particulares y no realice más acciones en caso de que estén presentes en el sistema objetivo. Para GandCrab v5.0.1 se sabe que explota la vulnerabilidad CVE - 2018-0896 que se encuentra en el kernel de Windows y que permite a los atacantes potenciales recuperar información a través de la cual pueden obtener una omisión de la distribución aleatoria del espacio de direcciones (ASLR). Esta vulnerabilidad se puede aprovechar si el atacante ejecuta una aplicación diseñada específicamente cuando está conectado a la máquina de destino. GandCrab v5.0.2 podría tener la misma capacidad, pero eso aún no se ha confirmado.

Ransomware como servicio (RaaS)

Por último, GandCrab también se ofrece como Ransomware-as-a-Service (RaaS) con soporte técnico 24/7 en foros de piratería clandestinos rusos. Los datos recopilados muestran que los desarrolladores del malware ya han recibido más de $ 600,000 en rescate debido al Programa de Afiliados de GandCrab en el que los desarrolladores de malware han pagado a los actores participantes entre el 60 y el 70% de los ingresos. Según los investigadores, los programas de afiliados tienen 100 miembros, 80 de los cuales han distribuido 700 muestras diferentes del ransomware y más del 70% de la computadora infectada se encuentra en los EE. UU. O el Reino Unido. Por lo tanto, los expertos inicialmente consideraron que el ransomware GandCrab era una amenaza dirigida específicamente a las víctimas de habla inglesa. Sin embargo, las versiones más recientes del malware han superado esa propuesta, ya que admiten varios idiomas adicionales, incluidos francés, alemán, italiano y japonés.

La demanda de rescate de GandCrab Ransomware

GandCrab Ransomware entregará una nota de rescate en forma de un archivo de texto llamado 'GDCB-DECRYPT.txt', que se coloca en la biblioteca de documentos de la computadora infectada y en el escritorio de la computadora infectada. El texto de la nota de rescate de GandCrab Ransomware dice:

'- = GANDCRAB = -

¡Atención!

Todos sus archivos, documentos, fotos, bases de datos y otros archivos importantes están encriptados y tienen la extensión: .GDCB

El único método para recuperar archivos es comprar una clave privada. Está en nuestro servidor y solo nosotros podemos recuperar sus archivos.

El servidor con su clave está en una red cerrada TOR. Puede llegar de las siguientes formas:

1. Descargue el navegador Tor - h [tt] ps: //www.torproject [.] Org /

2. Instale el navegador Tor

3. Abra el navegador Tor

4. Abra el enlace en el navegador Tor: h [tt] ps: // gdcbghvjyqy7jclk [.] Onion / 6361f798c4ba3647

5. Siga las instrucciones de esta página.

Si el navegador Tor / Tor está bloqueado en su país o no puede instalarlo, abra uno de los siguientes enlaces en su navegador habitual:

1.h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Top / 6361f798c4ba3647

2. h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Casa / 6361f798c4ba3647

3. h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Guide / 6361f798c4ba3647

4. h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Rip / 6361f798c4ba3647

5. h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Plus / 6361f798c4ba3647

En nuestra página, verá instrucciones sobre el pago y tendrá la oportunidad de descifrar 1 archivo de forma gratuita.

¡PELIGROSO!

No intente modificar archivos o usar su propia clave privada, ¡esto resultará en la pérdida de sus datos para siempre! '

Cuando las víctimas del ataque intenten conectarse al dominio asociado con GandCrab Ransomware, se mostrará el siguiente mensaje y texto:

'¡Bienvenidos!

¡ESTAMOS ARREPENTIDOS, PERO TODOS SUS ARCHIVOS FUERON ENCRIPTADOS!

HASTA DONDE SABEMOS:

País

SO

Usuario de PC

Nombre de la PC

Grupo de PC

PC Lang.

HDD

Fecha de cifrado

Cantidad de sus archivos

Volumen de tus archivos

Pero no se preocupe, ¡puede devolver todos sus archivos! ¡Te podemos ayudar!

A continuación, puede elegir uno de sus archivos cifrados de su PC y descifrarlo, es un descifrador de prueba para usted.

Pero podemos descifrar solo 1 archivo de forma gratuita.

¡ATENCIÓN! ¡No intente utilizar herramientas de descifrado de terceros! ¡Porque esto destruirá sus archivos!

¿Que necesitas?

Necesita GandCrab Decryptor. Este software descifrará todos sus archivos cifrados y eliminará GandCrab de su PC. Para la compra necesita DASH de criptomoneda (1 DASH = 760.567 $). Cómo comprar esta moneda lo puedes leer aquí.

¿Cuánto dinero necesitas pagar? A continuación, se especifica la cantidad y nuestra billetera para el pago.

Precio: 1.5 DASH (1200 USD) '

La demanda de rescate de GandCrab Ransomware utiliza Dash, una criptomoneda similar a Bitcoin. Se recomienda encarecidamente a los investigadores de seguridad de PC que ignoren el contenido de la nota de rescate de GandCrab Ransomware.

Actualización 26 de octubre de 2018 - GandCrab 5.0.5 ransomware

GandCrab 5.0.5 Ransomware es una versión actualizada de GandCrab Ransomware que fue reportada por analistas de malware a fines de octubre de 2018. El lanzamiento de GandCrab 5.0.5 Ransomware es notable debido a los cambios en el proceso de cifrado y al hecho de que surgió poco después de que Europol (la agencia de aplicación de la ley de la Unión Europea) y sus socios en la industria de la ciberseguridad lanzaran un instrumento de descifrado gratuito. El descifrador gratuito fue posible gracias a que el equipo de GandCrab lanzó un descifrador gratuito para los usuarios de PC en Siria, que pidieron ayuda para recuperar fotos familiares de familiares perdidos en la Guerra Civil Siria de 2017-2018. Los investigadores de malware lograron desarrollar una herramienta basada en el código subido por el equipo de GandCrab a Internet. Siguió un breve período de prueba, y muchos usuarios de PC afectados por Gand Crab v4 Ransomware recibieron notificaciones de que podían descargar un descifrador gratuito de Europol.

Desafortunadamente, el éxito de los esfuerzos conjuntos de la industria de la ciberseguridad fue de corta duración. Los actores del ransomware enviaron la actualización de GandCrab 5.0.5 a sus distribuidores y la amenaza logró comprometer a más usuarios. La versión de GandCrab 5.0.5 utiliza una nueva instrucción de cifrado que hace que el descifrador gratuito quede obsoleto. Es posible utilizar el instrumento de Europol para descifrar los archivos afectados por GandCrab v4. Sin embargo, el nuevo GandCrab 5.0.5 Ransomware es invulnerable a los intentos de ingeniería inversa. Hemos visto que GandCrab 5.0.5 Ransomware adjunta cinco caracteres aleatorios a los nombres de archivo y suelta una nota de rescate titulada '[extensión en mayúsculas] -DECRYPT.txt'. Una de las víctimas de GandCrab 5.0.5 informó que los archivos presentaban la extensión '.cyyjg'. Por ejemplo, 'Ristretto coffee.docx' se renombra a 'Ristretto coffee.docx.cyyjg' y la nota de rescate se guarda en el escritorio como 'CYYJG-DECRYPT.txt'. La nota de rescate incluye varios cambios en comparación con versiones anteriores. El texto en '[extensión en mayúsculas] -DECRYPT.txt' puede verse así:

'--- = GANDCRAB V5.0.5 = ---

¡Atención!

Todos sus archivos, documentos, fotos, bases de datos y otros archivos importantes están encriptados y tienen la extensión: .ROTXKRY

El único método para recuperar archivos es comprar una clave privada única. Solo nosotros podemos darte esta clave y solo nosotros podemos recuperar tus archivos.

El servidor con su clave está en una red cerrada TOR. Puede llegar de las siguientes formas:

---------------------------------

| 0. Descargar el navegador Tor - hxxps: //www.torproject [.] Org /

| 1. Instale el navegador Tor

| 2. Abra el navegador Tor

| 3. Abra el enlace en el navegador TOR: hxxp: // gandcrabmfe6mnef [.] Onion / 113737081e857d00

| 4. Siga las instrucciones de esta página.

-------------------------------

En nuestra página, verá instrucciones sobre el pago y tendrá la oportunidad de descifrar 1 archivo de forma gratuita.

¡ATENCIÓN!

PARA PREVENIR DAÑOS EN LOS DATOS:

* NO MODIFIQUE ARCHIVOS CIFRADOS

* NO CAMBIE LOS DATOS A CONTINUACIÓN

--- COMENZAR CLAVE GANDCRAB ---

[caracteres aleatorios]

--- FIN LLAVE GANDCRAB ---

--- COMENZAR DATOS DE PC ---

[identificador único]

--- FIN DE LOS DATOS DE LA PC --- '

GandCrab 5.0.5 Ransomware continúa distribuyéndose a través de archivos de Microsoft Word corruptos, PDF, páginas de phishing y actualizaciones falsas de las fuentes utilizadas en Mozilla Firefox y Google Chrome. Como se mencionó anteriormente, GandCrab Ransomware se opera como una plataforma de Ransomware-as-a-Service, y la amenaza se propaga de varias formas. Se recomienda a los usuarios de PC que eviten los archivos de ubicaciones no verificadas y remitentes de correo electrónico y se abstengan de utilizar software pirateado.

Actualización del 3 de diciembre de 2018 - GandCrab 5.0.9 ransomware

El 3 de diciembre de 2018 marca una actualización importante para GandCrab Ransomware, que tiene el número de versión 5.0.9. El núcleo de GandCrab 5.0.9 Ransomware es el mismo que en versiones anteriores, pero se le agregan nuevas funciones, hay nuevas capas de ofuscación y la amenaza ofrece servicios de descifrado a cambio de Bitcoin (BTC) y Dashcoin (DASH). Se cree que GandCrab 5.0.9 Ransomware está dirigido principalmente a empresas medianas con una protección de acceso remoto deficiente. La nueva versión continúa agregando una extensión de archivo personalizada que se genera para cada máquina infectada al azar. Además, la nota de rescate se coloca en todas las carpetas con datos cifrados en su interior.

GandCrab 5.0.9 Ransomware puede estar en una fase de prueba en el momento de escribir este artículo a juzgar por la baja tasa de infección. No hay muchos informes de incidentes, pero las investigaciones extrapolaron que GandCrab 5.0.9 Ransomware emergerá como la amenaza de cifrado dominante en los primeros meses de 2019. Actualmente, se sabe que GandCrab 5.0.9 Ransomware adjunta la extensión '.wwzaf' y suelte un mensaje titulado 'WWZAF-DECRYPT.txt' en los directorios. Por ejemplo, "Horizon Zero Dawn-The Frozen Wilds.docx" cambia de nombre a "Horizon Zero Dawn-The Frozen Wilds.docx.wwzaf" y se indica al usuario afectado que lea el contenido de "WWZAF-DECRYPT.txt" para descifrarlo. instrucciones. Los escritorios comprometidos reciben una nueva imagen de fondo que es una pantalla negra con el siguiente texto en el centro:

'CIFRADO POR GANDCRAB 5.0.9

SUS ARCHIVOS ESTÁN BAJO UNA FUERTE PROTECCIÓN POR NUESTRO SOFTWARE. PARA RESTAURARLO DEBE COMPRAR DECRYPTOR

Para conocer más pasos, lea WWZAF-DECRYPT.txt que se encuentra en cada carpeta cifrada '

GandCrab 5.0.9 Ransomware emplea un nuevo diseño de nota de rescate, pero continúa confiando en la red TOR para verificar los pagos de rescate. Como se mencionó anteriormente, los actores de Ransomware ahora aceptan pagos de Bitcoin y Dashcoin como se indica en 'WWZAF-DECRYPT.txt':

'--- = GANDCRAB V5.0.9 = ---

*** BAJO NINGUNA CIRCUNSTANCIA NO BORRE ESTE ARCHIVO, HASTA QUE SE RECUPEREN TODOS SUS DATOS ***

*** NO HACERLO, RESULTARÁ EN LA CORRUPCIÓN DEL SISTEMA, SI HAY ERRORES DE DESCRIFICACIÓN ***

¡Atención!

Todos sus archivos, documentos, fotos, bases de datos y otros archivos importantes están encriptados y tienen la extensión: .WWZAF El único método para recuperar archivos es comprar una clave privada única. Solo nosotros podemos darte esta clave y solo nosotros podemos recuperar tus archivos.

El servidor con su clave está en una red cerrada TOR. Puede llegar de las siguientes formas:

0. Descargar el navegador Tor - hxxps: //www.torproject.org/

1. Instale el navegador Tor

2. Abra el navegador Tor

3. Abra el enlace en el navegador TOR: h [tt] p: // gandcrabmfe6mnef [.] Onion / da9ad04e1e857d00

4. Siga las instrucciones de esta página.

En nuestra página, verá instrucciones sobre el pago y tendrá la oportunidad de descifrar 1 archivo de forma gratuita.

¡ATENCIÓN!

PARA PREVENIR DAÑOS EN LOS DATOS:

* NO MODIFIQUE ARCHIVOS CIFRADOS

* NO CAMBIE LOS DATOS A CONTINUACIÓN

--- COMENZAR CLAVE GANDCRAB ---

[caracteres aleatorios]

--- FIN LLAVE GANDCRAB ---

--- COMENZAR DATOS DE PC ---

[caracteres aleatorios]

--- FIN DE LOS DATOS DE LA PC --- '

Se observa que la nueva versión lee el nombre de la cuenta del sistema activo y saluda a las víctimas con un cuadro de diálogo personalizado titulado ';)' que dice 'Hola,'. El cuadro de diálogo se muestra durante unos segundos y luego sigue otro mensaje de diálogo que dice '¡Volveremos muy pronto! ;). ' La única protección confiable contra GandCrab 5.0.9 Ransomware y ciberamenazas similares sigue siendo la preparación a medida que estos troyanos de ransomware continúan evolucionando. Recuerde hacer copias de seguridad de los datos con la mayor frecuencia posible e ignore los correos electrónicos no deseados. Las reglas de detección para GandCrab 5.0.9 Ransomware apuntan a archivos que están etiquetados con:

Genérico.Ransom.GandCrab4.56F1503D

Ran-GandCrabv4! 44C289E415E4

Ransom.Win32.GANDCRAB.SMK

Rescate: Win32 / Gandcrab.AW! Bit

TrojWare.Win32.Gandcrab.AA@7w10qu

Troyano (0053d33d1)

Trojan-Ransom.Win32.GandCrypt.fbd

Trojan.Encoder.26667

Trojan.Win32.Agent.142336.AE

Trojan.Win32.GandCrypt.4! C

Trojan.Win32.GandCrypt.fjrarj

Win32: MalOb-IF [Cryp]

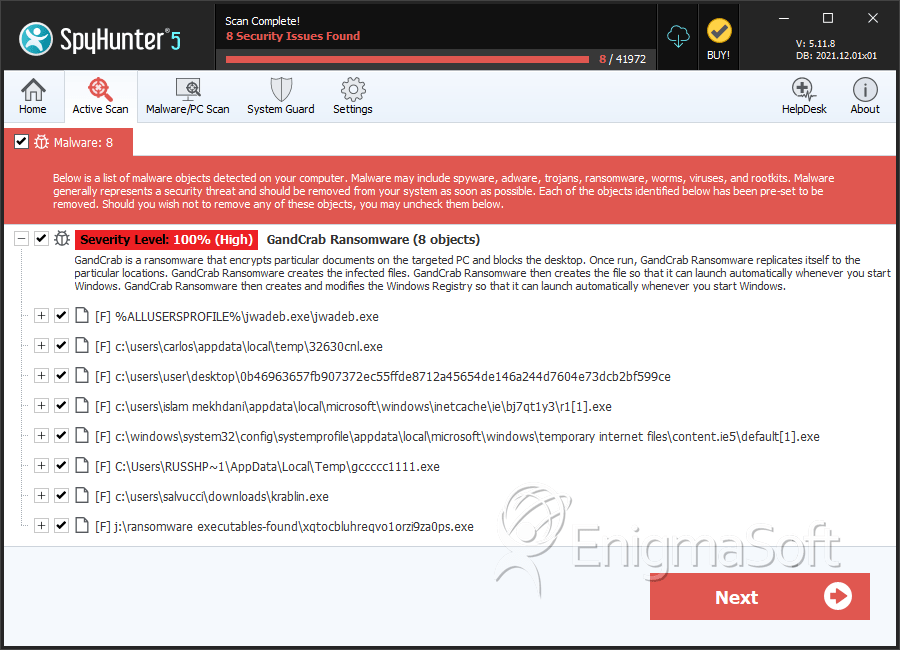

SpyHunter detecta y elimina GandCrab ransomware

Detalles del Sistema de Archivos

| # | Nombre | MD5 |

Detecciones

Detecciones: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

|

|---|---|---|---|

| 1. | 32630cnl.exe | c0645cee077359f0e7d0a98a4b23b22d | 7 |

| 2. | 0b46963657fb907372ec55ffde8712a45654de146a244d7604e73dcb2bf599ce | 3be2d5f740549e7c1f5b96274c43324a | 4 |

| 3. | r1[1].exe | 0e5a2bc5655320bfe2bc5c36ab404641 | 2 |

| 4. | default[1].exe | d9ebd35f303eb73c37245c2ec2a86d3d | 2 |

| 5. | gccccc1111.exe | e43344a5ba0c90b92224cddd43de674e | 2 |

| 6. | krablin.exe | 77067974a70af43a3cadf88219d1e28c | 1 |

| 7. | xqtocbluhreqvo1orzi9za0ps.exe | 76ebb7a68789191d71c62d3d3cd999f7 | 1 |

| 8. | ikyg6fy5qjawlekos7t38klco.exe | b091826a997d9c0ca7dd5ad5ca2f7e2d | 1 |

| 9. | 5b13e0c41b955fdc7929e324357cd0583b7d92c8c2aedaf7930ff58ad3a00aed.exe | 6134eed250273cbd030f10621ce0ad0b | 1 |

| 10. | ff8836362eda2ac9bfaca9f8073191df | ff8836362eda2ac9bfaca9f8073191df | 0 |

| 11. | 28c4782e7f66250c7aeb9257cae3c10d | 28c4782e7f66250c7aeb9257cae3c10d | 0 |

| 12. | f5a43bdce5bfa305aa91e2ffdf3066d4 | f5a43bdce5bfa305aa91e2ffdf3066d4 | 0 |

| 13. | 0483b66214816924425c312600cd6dba | 0483b66214816924425c312600cd6dba | 0 |

| 14. | 18d2a7deb97e9dc1153494bb04f06aa4 | 18d2a7deb97e9dc1153494bb04f06aa4 | 0 |

| 15. | 5d481e6f1ceef609ce470877ef803d4c | 5d481e6f1ceef609ce470877ef803d4c | 0 |

| 16. | 2e8a08da5a2f0e6abce5721974aa32ca | 2e8a08da5a2f0e6abce5721974aa32ca | 0 |

| 17. | b189d127cb65cb98a49e7e6902f2e5dd | b189d127cb65cb98a49e7e6902f2e5dd | 0 |

| 18. | f0dcbb87d743ad612be8dc50e5d11906 | f0dcbb87d743ad612be8dc50e5d11906 | 0 |

| 19. | 5d92b42c4f84d5284028f512f49a2326 | 5d92b42c4f84d5284028f512f49a2326 | 0 |

| 20. | file.exe | db031787c04ee36c1979223485fd271c | 0 |

| 21. | file.doc | 6d70903794ab3ca05dd1b1b4f917204f | 0 |

| 22. | file.js | a1d6b82a97da9b5e4b106bd36e9bcca5 | 0 |

| 23. | 69774172027aff9947f0b35abb6a9d91 | 69774172027aff9947f0b35abb6a9d91 | 0 |

| 24. | b4da4d7e145b0fdd916456eece0974c0 | b4da4d7e145b0fdd916456eece0974c0 | 0 |

| 25. | 36939afd1a2c325513d9ea4e684260d9 | 36939afd1a2c325513d9ea4e684260d9 | 0 |