Phobos ransomware

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Nivel de amenaza: | 100 % (Elevado) |

| Computadoras infectadas: | 1,621 |

| Visto por primera vez: | July 24, 2009 |

| Ultima vez visto: | July 16, 2020 |

| SO(s) afectados: | Windows |

Phobos Ransomware es un troyano de cifrado ransomware que se observó por primera vez el 21 de octubre de 2017. Phobos Ransomware se está utilizando para apuntar a usuarios de computadoras en Europa Occidental y Estados Unidos y entrega sus mensajes de rescate en inglés a las víctimas. La principal forma en que se distribuye Phobos Ransomware es mediante el uso de archivos adjuntos de correo electrónico no deseado, que pueden aparecer como documentos de Microsoft Word que tienen macros habilitadas. Estos scripts de macros están diseñados para descargar e instalar Phobos Ransomware en la computadora de la víctima cuando se accede al archivo dañado. Es probable que Phobos Ransomware sea una amenaza independiente, ya que no parece pertenecer a una amplia familia de proveedores de Ransomware como servicio (RaaS).

Esta semana en Malware Ep2: Phobos Ransomware se dirige a Europa occidental y EE. UU.

Tabla de contenido

Cómo identificar los archivos cifrados por Phobos Ransomware

Como la mayoría de otras amenazas similares, Phobos Ransomware funciona cifrando los archivos de la víctima mediante un algoritmo de cifrado fuerte. El cifrado hace que los archivos sean inaccesibles, lo que permite que Phobos Ransomware tome como rehenes los datos de la víctima hasta que la víctima pague un rescate. Phobos Ransomware se dirigirá a los archivos generados por el usuario, que pueden incluir archivos con las siguientes extensiones:

.aif, .apk, .arj, .asp, .bat, .bin, .cab, .cda, .cer, .cfg, .cfm, .cpl, .css, .csv, .cur, .dat, .deb , .dmg, .dmp, .doc, .docx, .drv, .gif, .htm, .html, .icns, .iso, .jar, .jpeg, .jpg, .jsp, .log, .mid,. mp3, .mp4, .mpa, .odp, .ods, .odt, .ogg, .part, .pdf, .php, .pkg, .png, .ppt, .pptx, .psd, .rar, .rpm, .rss, .rtf, .sql, .svg, .tar.gz, .tex, .tif, .tiff, .toast, .txt, .vcd, .wav, .wks, .wma, .wpd, .wpl, .wps, .wsf, .xlr, .xls, .xlsx, .zip.

Como se puede observar en la lista anterior, Phobos Ransomware se dirige a documentos, medios, imágenes y otros archivos de uso común, y los cifra con el cifrado AES 256. Una vez que los archivos de la víctima han sido encriptados, Phobos Ransomware se comunicará con su servidor de Comando y Control para transmitir datos sobre la computadora infectada, así como recibir datos de configuración. Phobos Ransomware identificará los archivos cifrados por su ataque cambiando sus nombres a la siguiente cadena:

..ID [ocho caracteres aleatorios]. [Ottozimmerman@protonmail.ch] .PHOBOS

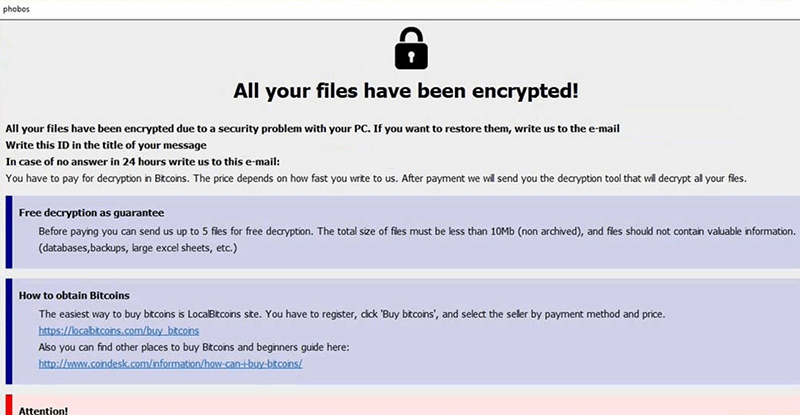

Las demandas de rescate de Phobos Ransomware

Phobos Ransomware entrega una nota de rescate en forma de una ventana de programa con el título '¡Sus archivos están encriptados!' después de que los archivos de la víctima hayan sido encriptados y renombrados. Esta ventana del programa incluye el logo 'PHOBOS' en una de las esquinas de la ventana y afirma que la víctima debe pagar un rescate para restaurar los archivos infectados. La nota de rescate que aparece en Phobos Ransomware durante su ataque a la computadora de la víctima dice:

'Todos tus archivos están encriptados

Hola Mundo

Los datos de esta PC se convirtieron en un código binario inútil

Para volver a la normalidad, contáctenos por este correo electrónico: OttoZimmerman@protonmail.ch

Establezca el tema de su mensaje en "ID de cifrado: [8 caracteres aleatorios]"

Datos interesantes:

1. Con el tiempo, el costo aumenta, no pierda su tiempo

2. Solo nosotros podemos ayudarte, seguro, nadie más.

3. TENGA CUIDADO Si aún intenta encontrar otras soluciones al problema, haga una copia de seguridad de los archivos con los que desea experimentar, a. Jugar con ellos. De lo contrario, pueden dañarse permanentemente.

4. Cualquier servicio que te ofrezca ayuda o simplemente te quite dinero y desaparezca, o serán intermediarios entre nosotros, con valor inflado. Dado que el antídoto está solo entre los creadores del virus

PHOBOS '

Lidiando con Phobos Ransomware

Desafortunadamente, una vez que Phobos Ransomware cifra los archivos, resulta imposible restaurar los archivos afectados sin la clave de descifrado. Debido a esto, es importante tomar medidas preventivas para garantizar que sus datos estén bien protegidos. La mejor protección contra amenazas como Phobos Ransomware es tener un sistema de respaldo confiable. Tener copias de seguridad de todos los archivos significa que las víctimas del ataque Phobos Ransomware pueden restaurar sus datos después de un ataque de forma rápida y confiable.

Actualización 4 de enero de 2019 - 'Job2019@tutanota.com' Ransomware

El 'Job2019@tutanota.com' Ransomware se clasifica como una variante ligeramente actualizada del Phobos Ransomware que se lanzó inicialmente en octubre de 2017. El ransomware 'Job2019@tutanota.com' aparece un poco más de un año después sin actualizaciones significativas para mostrar. El ransomware 'Job2019@tutanota.com' se identificó en enero de 2019 y parece extenderse de la misma manera que su predecesor. La carga útil de la amenaza se entrega a través de scripts de macros incrustados en archivos de Microsoft Word que puede ver adjuntos a actualizaciones aparentemente oficiales de las redes sociales y tiendas en línea. Es probable que el ransomware 'Job2019@tutanota.com' cree una carpeta temporal en la unidad del sistema principal y cargue un proceso con un nombre aleatorio en el Administrador de tareas. El troyano ransomware 'Job2019@tutanota.com' está configurado para eliminar las instantáneas de Shadow Volume antes de codificar sus fotos, texto, música y video. Se sabe que la nueva variante promueve los servicios de descifrado a través de dos cuentas de correo electrónico, a saber: 'Job2019@tutanota.com' y 'Cadillac.407@aol.com'. La nota de rescate tiene el estilo de una pequeña ventana de programa coloreada en el mismo tono de azul que el tema predeterminado de Windows 10. Se informa que el troyano muestra una ventana llamada '¡Sus archivos están encriptados!'. La ventana parece estar cargada desde 'Phobos.hta', que se coloca en la carpeta Temp en Windows y dice:

'Todos tus archivos están encriptados

Hola Mundo

Los datos de esta PC se convirtieron en un código binario inútil

Para volver a la normalidad, contáctenos por este correo electrónico: OttoZimmerman@protonmail.ch

Establezca el tema de su mensaje en 'ID de cifrado: [número de 8 dígitos]

1. Con el tiempo, el costo aumenta, no pierda su tiempo

2. Solo nosotros podemos ayudarte, seguro, nadie más.

3. ¡¡¡CUIDADO !!! Si aún intenta encontrar otras soluciones al problema, haga una copia de seguridad de los archivos con los que desea experimentar y juegue con ellos. De lo contrario, pueden dañarse permanentemente.

4. Cualquier servicio que te ofrezca ayuda o simplemente te quite dinero y desaparezca, o serán intermediarios entre nosotros, con valor inflado. Dado que el antídoto está solo entre los creadores del virus '

Se dice que algunas variantes del ransomware 'Job2019@tutanota.com' producen un cuadro de diálogo simple en lugar de '¡Sus archivos están encriptados!' pantalla que dice:

'Todos tus archivos están encriptados

Para descifrar sus archivos, contáctenos usando este correo electrónico: [dirección de correo electrónico] Por favor, establezca el tema 'ID de cifrado: [número de 8 dígitos].

Ofrecemos descifrado gratuito de sus archivos de prueba como prueba. Puede adjuntarlos a su correo electrónico y le enviaremos los descifrados.

El precio del descifrado aumenta con el tiempo, date prisa y obtén un descuento.

El descifrado con terceros puede dar lugar a una estafa o un aumento del precio '.

Los datos afectados pueden recibir una de dos extensiones: '.ID- [número de 8 dígitos]. [Job2019@tutanota.com] .phobos' o '.ID- [número de 8 dígitos]. [Job2019@tutanota.com] .phobos . Por ejemplo, 'Sabaton-Carolus Rex.mp3' puede cambiarse a 'Sabaton-Carolus Rex.mp3.ID-91651720. [Job2019@tutanota.com] .phobos' y 'Sabaton-Carolus Rex.mp3.ID-68941751. [Job2019@tutanota.com] .phobos. ' Recomendamos evitar las negociaciones con los actores del ransomware porque es posible que no reciba un descifrador. Debe usar copias de seguridad de datos para reconstruir la estructura de sus archivos y ejecutar un análisis completo del sistema para eliminar los recursos que pueden haber dejado el ransomware 'Job2019@tutanota.com'.

Alias

5 proveedores de seguridad marcaron este archivo como malicioso.

| Software antivirus | Detección |

|---|---|

| CAT-QuickHeal | Win32.Trojan.Obfuscated.gx.3 |

| AVG | Downloader.Obfuskated |

| Prevx1 | Covert.Sys.Exec |

| Microsoft | TrojanDownloader:Win32/Agent.ZZC |

| AntiVir | TR/Crypt.XPACK.Gen |

Phobos ransomware capturas de pantalla

Detalles del Sistema de Archivos

| # | Nombre | MD5 |

Detecciones

Detecciones: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

|

|---|---|---|---|

| 1. | rrr_output7251B30.exe | b3b69dabf55cf7a7955960d0c0575c27 | 72 |

| 2. | rrr_output713F8B0.exe | 29d51846a76a1bfbac91df5af4f7570e | 64 |

| 3. | rrr_output8F2121F.exe | 5d533ba319fe6fd540d29cf8366775b1 | 63 |

| 4. | rrr_outputEE209BF.exe | 3677195abb0dc5e851e9c4bce433c1d2 | 59 |

| 5. | rrr_output89A8FEF.exe | 75d594f166d438ded4f4f1495a9b57b6 | 51 |

| 6. | rrr_output354CF0.exe | 360f782f4a688aba05f73b7a0d68ef43 | 51 |

| 7. | rrr_output7492970.exe | 376625a4a031656f0667723cd601f333 | 49 |

| 8. | yvihok.exe | 00db62e1b519159b0c20c00c2e97288b | 46 |

| 9. | rrr_outputE17E73F.exe | f9ef51967dcb4120df9919ac5423bc13 | 39 |

| 10. | rrr_outputDBB65DF.exe | cd16baef95d0f47387e7336ceab30e19 | 32 |

| 11. | rr_output89224BF.exe | fb9df7345520194538db6eef48fb0652 | 31 |

| 12. | rrr_outputF71089F.exe | 3d5ec29f0374fce02c5816c24907cafe | 27 |

| 13. | rr_output5F98E0.exe | 559973f8550ce68f7bae9c3e3aaa26aa | 21 |

| 14. | rrr_outputF0DA6CF.exe | f653bc6e6dda82e487bfc4bc5197042b | 21 |

| 15. | rr_output12C4770.exe | 45a9b21bd51f52db2b58ae7ae94cd668 | 18 |

| 16. | rrr_output940674F.exe | b76fbb1b51118459d119d2be049d7aa5 | 18 |

| 17. | rrr_output3A9CF40.exe | 6fa328484123906a6cfbbf5c6d7f9587 | 10 |

| 18. | rrr_outputD25868F.exe | b43db466c60b32a1b76fe3095851d026 | 8 |

| 19. | rrr_output43F40E0.exe | 5c2753e929fa1abaefec2a092f1726a6 | 7 |

| 20. | rrr_output43f40e0.exe | d1258b39c924746ed711af72e35e8262 | 5 |

| 21. | ac044b97c4bfecc78ffa3efa53ffd0938eab2d04e3ec983a5bbb0fd5059aaaec.exe | 26c23da3b8683eb3a727d54dcb8ce2f0 | 5 |

| 22. | rr_output516C100.exe | e8dedea6ce819f863da0c75c9d9bccde | 4 |

| 23. | rrr_output8f0a14f.exe | 52e6b8ee647e675969d36b69070d1047 | 4 |