Trojan.Gotero

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

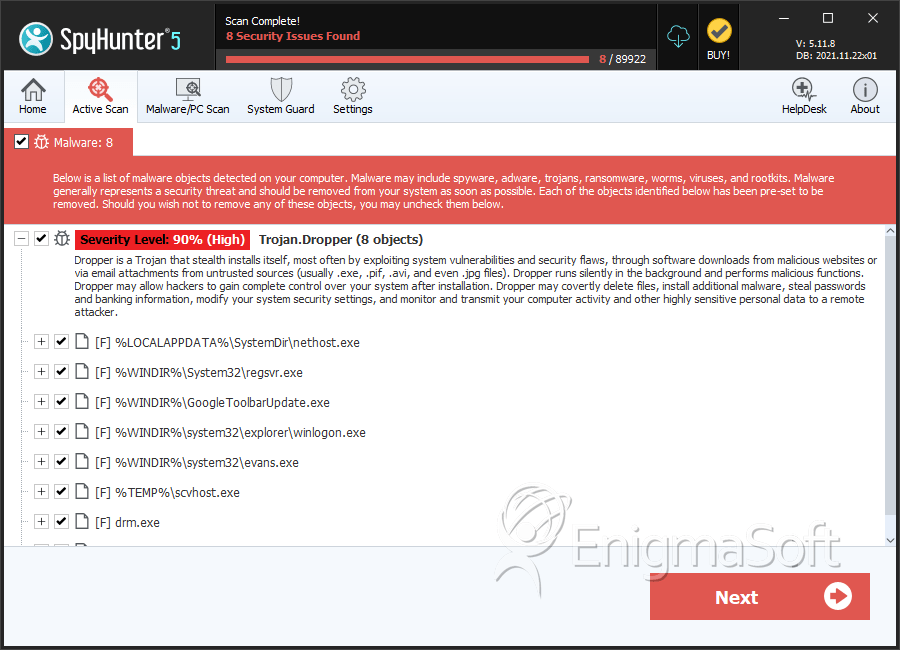

| Nivel de amenaza: | 90 % (Elevado) |

| Computadoras infectadas: | 3,496 |

| Visto por primera vez: | July 24, 2009 |

| Ultima vez visto: | May 4, 2024 |

| SO(s) afectados: | Windows |

Un Trojan.Dropper está diseñado para entregar una carga en el sistema informático de la víctima. Sin embargo, un Trojan.Dropper generalmente conducirá un ataque a gran escala, generalmente no la infección final en sí. Por lo general, uno de los objetivos principales de los delincuentes informáticos es encontrar formas de instalar malware en la computadora de su víctima sin alertar a la víctima de la intrusión. Un Trojan.Dropper es un método típico bastante común. Por lo general, un Trojan.Dropper contiene una infección de malware en sí mismo que está diseñado para transmitir la infección al copiarla en el sistema de archivos de la computadora de la víctima. Un Trojan.Dropper generalmente instalará y ejecutará el malware instalado y, a menudo, se eliminará solo o simplemente permanecerá inofensivo en el sistema informático de la víctima.

Un Trojan.Dropper generalmente será confuso para la víctima y está diseñado para no causar síntomas. Un ejemplo típico de Trojan.Dropper es un protector de pantalla falso que, cuando se abre, simplemente muestra un mensaje de error. Sin embargo, a pesar de que el mensaje de error puede parecer genuino, en realidad habrá sido parte de las tácticas de Trojan.Dropper para instalar su carga útil sin que el usuario se dé cuenta del problema. Muchas infecciones de Trojan.Dropper incluirán un algoritmo de cifrado de algún tipo de ofuscador o algoritmo de empaquetado para que su detección y eliminación sea mucho más difícil de lo normal.

Por lo general, un Trojan.Dropper se crea como una forma de distribuir malware, ya que un Trojan.Dropper es relativamente barato y fácil de distribuir. Un Trojan.Dropper también es de bajo riesgo para los delincuentes que lo crean, ya que es fácil para ellos cubrir sus huellas cuando hay varios pasos para una infección. Sin embargo, una de las características de las infecciones Trojan.Dropper que las hace atractivas para los delincuentes es que pueden ocultarse fácilmente simplemente cambiando su icono y nombre de archivo. La carga útil de un Trojan.Dropper típico variará de un caso a otro. Por lo general, soltarán archivos ejecutables, que luego pueden infectar el sistema informático de la víctima o descargar malware desde una ubicación remota.

Hay pocos síntomas asociados con un Trojan.Dropper. Algunos tipos de infecciones Trojan.Dropper mostrarán un mensaje de error falso mientras descargan su carga útil. Sin embargo, la mayoría de las veces un Trojan.Dropper no mostrará ningún signo de infección. Por lo general, los síntomas en un sistema informático infectado habrán sido causados por la carga útil de Trojan.Dropper y no por el cuentagotas. Algunos ejemplos de infecciones de Trojan.Dropper se asociarán con rootkits que ocultan la carga útil de Trojan.Dropper y también pueden realizar cambios en la configuración del sistema y el Registro de Windows.

Tabla de contenido

Alias

15 proveedores de seguridad marcaron este archivo como malicioso.

| Software antivirus | Detección |

|---|---|

| AVG | RemoteAdmin.ARL |

| Fortinet | Riskware/ESurveiller |

| Ikarus | not-a-virus:Monitor.Win32.007SpySoft.308 |

| Sophos | e-Surveiller |

| AntiVir | SPR/Tool.E.Surveiller.D |

| F-Secure | Application.E.Surveiller |

| Kaspersky | not-a-virus:RemoteAdmin.Win32.eSurveiller.120 |

| eSafe | Virus in password protected archive |

| F-Prot | W32/eSurveiller.A |

| K7AntiVirus | Unwanted-Program |

| McAfee | Generic PUP.d |

| Panda | Trj/OCJ.A |

| AVG | Generic29.CEHH |

| Fortinet | W32/Injector.JLH!tr |

| Ikarus | MSIL |

SpyHunter detecta y elimina Trojan.Gotero

Detalles del Sistema de Archivos

| # | Nombre | MD5 |

Detecciones

Detecciones: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

|

|---|---|---|---|

| 1. | hodhTBky6vN1.exe | e090572a3eb5ac6f1453926eae14ecec | 3,349 |

| 2. | regsvr.exe | e9f7627d4710e414b579003332287f05 | 32 |

| 3. | GoogleToolbarUpdate.exe | ce7679af9d8ad929a58e4398a8d382f8 | 7 |

| 4. | winlogon.exe | 155cca87bd1630c1550c15eff43c2b7a | 5 |

| 5. | evans.exe | fc1c976f0884c1b8e70b76a17d4ab6a3 | 4 |

| 6. | scvhost.exe | b751e973a0fa7cffcf60a548552ce45e | 2 |

| 7. | drm.exe | ccd63de22be14961e4357cca58eb8c5c | 1 |

| 8. | vscrtapp.exe | 1aca09c5eefb37539e86ec86dd3be72f | 1 |

| 9. | CLADD | 66e10615b5a98f6233650e7c01c8583d | 0 |

| 10. | CLADD | 3fd6fa1030e552338d2e5f5d4225342b | 0 |

| 11. | CLADD | bafbe70a02269df4b56ef48d9e250639 | 0 |

| 12. | CLADD | 007462b240ed46276d04935dfb59beb1 | 0 |

| 13. | CLADD | 2415eddcabb08b23deaf9d9e18e4b22d | 0 |

| 14. | CLADD | e2c82136ef5c002de2822a8ee7b36d4e | 0 |

| 15. | CLADD | 51de224c0942f0be15bb6f3eea8f27d4 | 0 |

| 16. | CLADD | 827c1269a52208f5094c36402015ef17 | 0 |

| 17. | CLADD | 50ae8903665b931c4553e7802003aafd | 0 |

| 18. | mediacodec.exe | a75d2ed1598b587cd5d5cd0b15163c9d | 0 |

| 19. | init.exe | fe9b99190fbbfcb4de1dbe77539a69c6 | 0 |

| 20. | ddexpshare.exe | d1b6f11c70a01983cd9d4822f5b06174 | 0 |

| 21. | svhost.exe | 979235c02243347568330cacbd00d739 | 0 |

| 22. | Svchost.exe | efbbda1cba44bc9d853269ed1f4efa41 | 0 |

| 23. | explorers.exe | 8135ad5d2966e8791cae5e80a79d8e87 | 0 |

| 24. | lsass.exe | 0d71c6ab6cbb7e701dcef8b1accf547d | 0 |

| 25. | winsys.exe | 166b5b6018e3475bedb35ae0d0eb64b2 | 0 |

| 26. | winsys.exe | ef019c4bdaffab7396649b6b072860a1 | 0 |

| 27. | win32.exe | bc588ff0a21c11d80af7d62584d4ab15 | 0 |

| 28. | new order.exe | f9da7ecfd5d1ac2510ca9113995f3b94 | 0 |