Vepi ransomware

Durante un examen de rutina de software potencialmente amenazador, los investigadores de seguridad de la información descubrieron Vepi Ransomware. Este ransomware, al ingresar a un sistema, procede a cifrar una variedad de tipos de archivos y modifica los nombres de los archivos agregando la extensión '.vepi'. Además, Vepi deja una nota de rescate para las víctimas en forma de un archivo de texto llamado '_readme.txt'.

Por ejemplo, cuando Vepi cifra archivos, modifica nombres como '1.png' a '1.png.vepi', '2.pdf' a '2.pdf.vepi', etc. Los investigadores advierten que Vepi Ransomware es una variante vinculada a la familia STOP/Djvu Ransomware . La propagación de las amenazas del ransomware STOP/Djvu suele implicar el uso de malware que roba información como Vidar o RedLine .

Tabla de contenido

El ransomware Vepi toma como rehenes los datos y extorsiona a las víctimas por dinero

La nota de rescate dejada por Vepi Ransomware informa a las víctimas que todos los archivos de su computadora, incluidas imágenes, bases de datos, documentos, etc., se han cifrado utilizando técnicas de cifrado sólidas con una clave única. Destaca que sin pago los datos no se pueden restaurar. Las víctimas tienen la opción de comprar herramientas de descifrado por $999, con un descuento del 50% si se comunican con los actores de la amenaza dentro de las 72 horas. Las direcciones de correo electrónico proporcionadas para la comunicación son support@freshingmail.top y datarestorehelpyou@airmail.cc.

Por otro lado, STOP/Djvu Ransomware inicia sus operaciones empleando códigos shell de varias etapas, lo que en última instancia conduce al cifrado de archivos. El malware utiliza bucles para extender su tiempo de ejecución, lo que hace que sea mucho más difícil de detectar y analizar para las herramientas de seguridad. Además, STOP/Djvu Ransomware emplea resolución API dinámica para acceder discretamente a utilidades esenciales y utiliza técnicas de vaciado de procesos para ofuscar su verdadero propósito.

Los ataques de ransomware suelen implicar cifrar archivos y exigir un pago por descifrarlos. Durante el proceso de cifrado, a menudo se cambia el nombre de los archivos con extensiones específicas y las víctimas reciben una o más notas de rescate que contienen datos de contacto e instrucciones de pago. Debido a los fuertes métodos de cifrado, generalmente se considera imposible restaurar archivos sin la participación de los atacantes.

Adopte una línea de acción de seguridad integral para proteger sus dispositivos y datos del ransomware

Para proteger eficazmente sus dispositivos y datos de los ataques de ransomware, es fundamental adoptar un enfoque de seguridad integral que abarque varias medidas preventivas y estrategias proactivas.

Mantenga el software actualizado : los sistemas operativos, las aplicaciones de software y los programas antimalware deben mantenerse actualizados periódicamente para parchear las vulnerabilidades conocidas y proteger contra los exploits comúnmente utilizados por el ransomware.

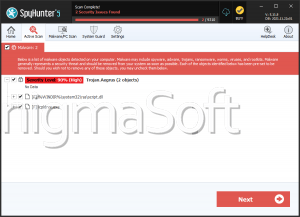

Utilice software antimalware confiable : instale software antimalware confiable en todos los dispositivos. Asegúrese de que estos programas estén configurados para actualizarse automáticamente y realizar análisis de seguridad periódicos para detectar y eliminar amenazas de ransomware.

Habilite la protección de firewall: active y configure un firewall para rastrear y controlar el tráfico de red en sus dispositivos (entrante y saliente). Los firewalls ayudan a bloquear el acceso no autorizado y evitan que el malware, incluido el ransomware, se comunique con servidores maliciosos.

Implemente medidas de seguridad del correo electrónico: tenga cuidado al abrir archivos adjuntos de correo electrónico o al seguir enlaces, especialmente de remitentes desconocidos o sospechosos. Habilite filtros de spam y funciones de escaneo de correo electrónico para detectar y bloquear correos electrónicos cargados de ransomware antes de que lleguen a su bandeja de entrada.

Haga una copia de seguridad de los datos con regularidad: configure una estrategia de copia de seguridad eficaz realizando una copia de seguridad de los datos necesarios en un disco duro externo, almacenamiento en la nube o un servicio de copia de seguridad seguro con regularidad. Asegúrese de que las copias de seguridad se almacenen sin conexión o en una ubicación que no esté conectada continuamente a su red para evitar que se vean afectadas por ataques de ransomware.

Utilice contraseñas efectivas y autenticación multifactor (MFA): utilice contraseñas únicas y efectivas para todas las cuentas y habilite la autenticación multifactor (MFA) siempre que tenga la oportunidad. MFA incluye una capa más de seguridad al exigir una segunda forma de verificación además de su contraseña, lo que puede evitar el acceso no autorizado incluso si las contraseñas están comprometidas.

Limite los privilegios del usuario: restrinja los privilegios del usuario en dispositivos y redes para minimizar el impacto de las infecciones de ransomware. Utilice el principio de privilegio mínimo (PoLP) para asegurarse de que los usuarios solo tengan acceso a los recursos necesarios para sus funciones.

Implemente la segmentación de la red: subdivida su red para desconectar sistemas y datos críticos de áreas menos seguras. Esto puede ayudar a detener la propagación del ransomware dentro de su red y limitar la exposición a información confidencial.

Controle y analice el tráfico de la red: utilice herramientas de control de la red para revelar actividad de red inusual o sospechosa, que puede indicar una infección de ransomware o un intento de infracción. Analice el tráfico de la red en busca de signos de comunicación relacionada con ransomware.

Al adoptar un enfoque de seguridad integral que combine medidas preventivas, educación de los usuarios y estrategias proactivas, los usuarios pueden disminuir significativamente el riesgo de ser víctimas de ataques de ransomware y proteger sus dispositivos y datos para que no sean cifrados y retenidos como rehenes por los ciberdelincuentes.

La nota de rescate entregada por Vepi Ransomware es:

'ATTENTION!

Don't worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

Do not ask assistants from youtube and recovery data sites for help in recovering your data.

They can use your free decryption quota and scam you.

Our contact is emails in this text document only.You can get and look video overview decrypt tool:

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that's price for you is $499.

Please note that you'll never restore your data without payment.

Check your e-mail "Spam" or "Junk" folder if you don't get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:'

Video Vepi ransomware

Consejo: encienda el sonido y mire el video en modo de pantalla completa .