Virus proxy

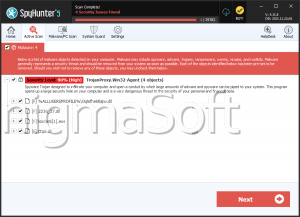

El Proxy Virus, también conocido como MITM Proxy Virus, es un tipo de programa intrusivo dirigido a usuarios de Mac. La aplicación es conocida por sus funciones de secuestro de navegador. Los ciberdelincuentes emplean técnicas de distribución dudosas para propagar este programa potencialmente no deseado (PUP), lo que a menudo resulta en una infiltración silenciosa en las computadoras sin el consentimiento explícito de los usuarios. Es esencial que los usuarios reconozcan que los programas basura, como el Proxy Virus, pueden funcionar como adware, bombardeando a los usuarios con anuncios intrusivos. Además, son propensos a registrar la actividad de navegación, lo que podría comprometer la privacidad y seguridad de los usuarios.

Tabla de contenido

¿Cómo funciona el virus proxy una vez instalado?

La instalación inicial de adware parece rutinaria, pero tras la instalación, los usuarios encuentran un mensaje emergente engañoso que les solicita que actualicen su navegador web Safari. Al hacer clic en "Aceptar", otra ventana emergente solicita a los usuarios que ingresen las credenciales de su cuenta. Esta acción aparentemente inofensiva puede conceder inadvertidamente a la aplicación dudosa autorización para controlar el navegador Safari.

Además, los instaladores fraudulentos ejecutan un 'script bash' diseñado para conectar un servidor remoto y descargar un archivo .zip. Una vez descargado, se extrae el archivo y se copia el archivo .plist que contiene en el directorio LaunchDaemons.

El archivo .plist contiene una referencia a otro archivo llamado 'Titanium.Web.Proxy.Examples.Basic.Standard'. Además, tras el reinicio posterior se ejecutan dos scripts complementarios ('change_proxy.sh' y 'trust_cert.sh'). El script 'change_proxy.sh' altera la configuración del proxy del sistema para utilizar un proxy HTTP/S en 'localhost:8003'.

Por otro lado, el script 'trust_cert.sh' instala un certificado SSL confiable en el llavero. Esta infección está orquestada por ciberdelincuentes que aprovechan Titanium Web Proxy, un proxy HTTP(S) asíncrono de código abierto escrito en C Sharp (C#). En particular, Titanium Web Proxy es multiplataforma, lo que le permite funcionar en varios sistemas operativos, incluido MacOS.

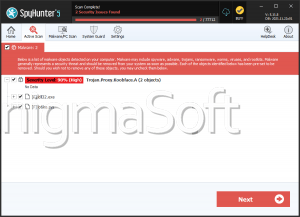

El objetivo principal de esta infección es secuestrar motores de búsqueda, permitiendo a los ciberdelincuentes manipular los resultados de búsqueda en Internet. Este enfoque se desvía del uso convencional de motores de búsqueda falsos; en cambio, los ciberdelincuentes aprovechan las aplicaciones de secuestro de navegador para modificar configuraciones como la URL de nueva pestaña, el motor de búsqueda predeterminado y la página de inicio, asignándolas a URL específicas.

Los motores de búsqueda falsos y los secuestradores de navegadores a menudo generan mayores riesgos de privacidad y seguridad

Los sitios web promocionados a menudo imitan la apariencia de motores de búsqueda legítimos y conocidos como Bing, Yahoo y Google, lo que los hace parecer normales a primera vista. Sin embargo, estos motores de búsqueda falsos pueden generar resultados de búsqueda que dirigen a los usuarios a sitios web potencialmente inseguros. Además, los usuarios pueden notar cambios en la configuración de su navegador, particularmente a través de redireccionamientos frecuentes a sitios dudosos, lo que indica una posible manipulación.

Si bien los ciberdelincuentes enfrentan desafíos al emplear herramientas como el Proxy Virus, consideran que son más confiables para sus nefastas actividades. También pueden recurrir a la modificación del contenido de motores de búsqueda legítimos para generar resultados de búsqueda falsos. Por ejemplo, aunque el sitio web del motor de búsqueda Google parece genuino en su totalidad, incluyendo la URL, el encabezado y el pie de página, la infección altera la sección de resultados, engañando a los usuarios haciéndoles creer que están viendo resultados de búsqueda legítimos.

Este comportamiento engañoso puede exponer a los usuarios a diversas infecciones de alto riesgo, ya que pueden visitar sitios web no seguros sin saberlo. Además, los ciberdelincuentes aprovechan estas tácticas para dirigir el tráfico a sitios web específicos, lo que les permite obtener ganancias mediante ingresos publicitarios.

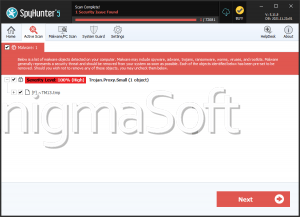

La presencia del virus proxy podría alterar gravemente la experiencia de navegación y aumentar la probabilidad de que se produzcan más infecciones en el ordenador. Las aplicaciones de adware suelen publicar anuncios, incluidos cupones, pancartas y ventanas emergentes, que pueden redirigir a los usuarios a sitios web dudosos.

Además, el adware puede tener la capacidad de recopilar información confidencial del usuario, como direcciones IP, URL de sitios web visitados, páginas visitadas y consultas de búsqueda. Estos datos suelen compartirse con terceros, incluidos ciberdelincuentes, que los explotan para obtener beneficios económicos. En consecuencia, el seguimiento no autorizado de la información del usuario plantea importantes riesgos para la privacidad, lo que podría conducir al robo de identidad u otras consecuencias graves.

Los programas basura dependen en gran medida de prácticas de distribución cuestionables

Los programas basura dependen en gran medida de prácticas de distribución cuestionables para infiltrarse en los sistemas de los usuarios sin su consentimiento explícito. A continuación se muestran algunos métodos clave que utilizan:

- Software incluido : los programas basura suelen venir incluidos con descargas de software legítimas. Los usuarios pueden instalar involuntariamente el programa basura junto con el software deseado sin darse cuenta, ya que tienden a apresurarse en el proceso de instalación sin revisar cuidadosamente los términos y condiciones ni deseleccionar ofertas opcionales.

- Publicidad engañosa : los programas basura se promocionan con frecuencia a través de anuncios engañosos, que pueden aparecer como ofertas o promociones legítimas que incitan a los usuarios a descargar e instalar el software. Estos anuncios a menudo emplean lenguaje o imágenes engañosas para engañar a los usuarios para que hagan clic en ellos.

En general, los programas basura emplean una variedad de prácticas de distribución cuestionables para infiltrarse subrepticiamente en los sistemas de los usuarios, aprovechando la falta de conocimiento, prisa y confianza de los usuarios en las fuentes de software. Al comprender estas tácticas, los usuarios pueden tomar medidas proactivas para protegerse de instalaciones de software no deseadas.