Xorist ransomware

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Nivel de amenaza: | 100 % (Elevado) |

| Computadoras infectadas: | 45 |

| Visto por primera vez: | April 13, 2016 |

| Ultima vez visto: | September 15, 2020 |

| SO(s) afectados: | Windows |

El Xorist Ransomware es un troyanos de ransomware familiar que se ofrecen como RaaS (Ransomware as a Service). Los analistas de seguridad notaron un marcado aumento en las infecciones de Xorist Ransomware y las solicitudes de ayuda con problemas relacionados con esta amenaza. Las variantes de Xorist Ransomware se crean mediante un generador de ransomware que facilita a los estafadores la creación rápida de una versión personalizada de esta amenaza de ransomware. La facilidad con la que se pueden personalizar las variantes de Xorist Ransomware dificulta que los investigadores de seguridad de PC ofrezcan soluciones, ya que existen innumerables variantes de esta amenaza, que utilizan diferentes extensiones de archivos cifrados, cifrado, mensajes de rescate y varias otras estratagemas. Afortunadamente, los analistas de seguridad de PC han podido encontrar el generador de ransomware que se utiliza para crear las variantes de Xorist Ransomware y crear un descifrador para todas las amenazas en esta familia de troyanos de ransomware. Si sus archivos han sido cifrados por una variante de Xorist Ransomware, la utilidad de descifrado puede ayudarlo a recuperar sus archivos sin tener que pagar el rescate.

Tabla de contenido

El Xorist Ransomware y las muchas variantes de esta amenaza

Es fácil crear una variante de Xorist Ransomware si tiene acceso a su constructor. Actualmente, el constructor de Xorist Ransomware se llama 'Encoder Builder v. 24' y se puede comprar en foros clandestinos en la Dark Web. Una vez que los estafadores tienen el constructor, pueden completar varias casillas de verificación y seleccionar las opciones deseadas para crear una versión personalizada de Xorist Ransomware fácilmente. Pueden utilizar el método que prefieran para distribuir sus amenazas, que incluyen mensajes de correo electrónico no deseado o redes de bots dañinas. El creador de Xorist Ransomware tiene un mensaje de nota de rescate predeterminado que contiene la opción de enviar un mensaje de texto SMS con un número de identificación a un número específico. De esta manera, los estafadores pueden hacer coincidir a la víctima con su número de identificación y enviarles la contraseña para descifrar sus archivos una vez que hayan pagado el rescate. Todas las variantes de un ejecutable de Xorist Ransomware diseñado a medida utilizarán la misma contraseña, que se selecciona (y se puede seleccionar al azar) al crear la variante de Xorist Ransomware.

Echando un vistazo a la configuración predeterminada de la variante de Xorist Ransomware

La opción de cifrado predeterminada para las variantes de Xorist Ransomware es TEA, y la contraseña predeterminada es 4kuxF2j6JU4i18KGbEYLyK2d. La versión predeterminada de Xorist Ransomware usa la extensión de archivo EnCiPhErEd. La nota de rescate predeterminada asociada con Xorist Ransomware se llama CÓMO DESCRIPTAR ARCHIVOS.txt e incluye el siguiente texto:

¡Atención! ¡Todos tus archivos están encriptados!

Para restaurar sus archivos y acceder a ellos,

envíe un SMS con el texto XXXX al número YYYY.

Tiene N intentos para ingresar el código.

Cuando se haya superado ese número,

todos los datos se destruyen irreversiblemente.

¡Tenga cuidado cuando ingrese el código!

De forma predeterminada, las variantes de Xorist Ransomware se dirigirán a las siguientes extensiones (se pueden agregar más a la lista):

* .zip, * .rar, * .7z, * .tar, * .gzip, * .jpg, * .jpeg, * .psd, * .cdr, * .dwg, * .max, * .bmp, *. gif, * .png, * .doc, * .docx, * .xls, * .xlsx, * .ppt, * .pptx, * .txt, * .pdf, * .djvu, * .htm, * .html, * .mdb, * .cer, * .p12, * .pfx, * .kwm, * .pwm, * .1cd, * .md, * .mdf, * .dbf, * .odt, * .vob, *. ifo, * .lnk, * .torrent, * .mov, * .m2v, * .3gp, * .mpeg, * .mpg, * .flv, * .avi, * .mp4, * .wmv, * .divx, * .mkv, * .mp3, * .wav, * .flac, * .ape, * .wma, * .ac3.

Los estafadores pueden usar el constructor Xorist Ransomware para cambiar el texto de la nota de rescate, las extensiones de archivo cifradas, los tipos de archivos seleccionados, la cantidad de intentos de contraseña permitidos, cuándo mostrar el mensaje de rescate, el cifrado TEA o XOR, la contraseña de descifrado, el icono archivo ejecutable de la amenaza, ya sea para alterar la imagen del escritorio del sistema informático afectado, inicio automático, si se deben eliminar las notas de rescate de texto, si el Xorist Ransomware debe empaquetarse usando UPX, etc. . Sin embargo, el hecho de que Xorist Ransomware sea tan altamente personalizable y fácil de crear puede representar la amenaza de traer numerosas infecciones nuevas y estafadores a un número ya mayor de infecciones de ransomware.

Actualización 5 de enero de 2019 - BooM ransomware

BooM Ransomware, o como su autor lo llama el 'Boom Ransomeware', es un troyano de cifrado que carga una versión personalizada de Xorist Ransomware y una nueva GUI (Interfaz de usuario general). BooM Ransomware se produce con Xorist Builder, pero difiere de la mayoría de las versiones que hemos registrado anteriormente, como Xorist-XWZ Ransomware y Xorist-Frozen Ransomware . Se cree que BooM Ransomware se propaga entre los usuarios de PC a través de correos electrónicos no deseados y herramientas de piratería falsas para servicios de redes sociales. Se informa que los operadores de ransomware usan programas como 'hack facebook 2019' para entregar la carga útil de la amenaza.

Se sabe que BooM Ransomware crea un proceso llamado 'Tempsvchost.exe' y 'BooM.exe' en los dispositivos infectados. BooM Ransomware está diseñado para cifrar datos como fotos, audio, video, texto, archivos PDF y bases de datos en las máquinas comprometidas. BooM Ransomware cifra los archivos y elimina sus instantáneas de volumen creadas por Windows para evitar la recuperación de datos. Sin embargo, debería poder utilizar copias de seguridad de datos creadas con otros servicios de copia de seguridad disponibles para los usuarios de Windows. BooM Ransomware crea una ventana de programa titulada 'Boom Ransomeware', una nota de texto llamada 'CÓMO DESCIFRAR ARCHIVOS.txt' y deja una imagen de fondo de escritorio para informar a las víctimas de lo que sucedió con sus datos. Los archivos afectados reciben la extensión '.Boom' y algo como 'Anthem 2019.mp4' cambia de nombre a 'Anthem 2019.mp4.Boom'.

El fondo de escritorio proporcionado por BooM Ransomware es una pantalla negra con texto rojo en la parte superior que dice:

'ooooops Has sido infectado con un virus Boom Ransomeware

Todos sus archivos se han cifrado Para descifrar el codificador. ingrese su PIN

Para mostrarte la contraseña para descifrar archivos.

Te veo pronto'

La ventana del programa incluye un nuevo ícono: un ícono de candado rojo, el nombre de la cuenta del usuario y un enlace a una cuenta en Facebook que pertenece a alguien llamado Mohamed Naser Ahmed. En el momento de escribir este artículo, el usuario ha cambiado el nombre a 'Ibrahim Rady' y la página permanece activa. El texto de la ventana 'Boom Ransomeware' dice:

'Bienvenidos

en Boom Ransomeware

Vaya, todos tus archivos han sido

Cifrado con contraseña

Para mostrar la contraseña, ingrese primero el PIN

Nos vemos pronto

contraseña ::: [CUADRO DE TEXTO] [Copiar | BOTÓN]

Ingrese PIN [TEXT BOX] [Show password | BUTTON]

[Obtener PIN | BOTÓN] '

Curiosamente, los operadores de BooM Ransomware eligen negociar con los usuarios infectados a través de Facebook. La nota mencionada anteriormente - 'CÓMO DESCIFRAR ARCHIVOS.txt' - se puede encontrar en el escritorio e incluye el siguiente mensaje:

'Cómo descifrar archivos

Consigue tu pin

Purlo en el virus

Para extraer la contraseña para descifrar los archivos

En una carpeta de tu escritorio

Luego introdúzcalo en una contraseña en la pequeña ventana que le mostrará

Para pin

Háblame en Facebook

Mi nombre = Mohamed Naser Ahmed

mi ID = 100027091457754 '

Sin embargo, los investigadores informáticos descubrieron un PIN y una contraseña codificados en el BooM Ransomware. Los usuarios de PC que puedan haberse visto comprometidos durante el lanzamiento inicial de BooM Ransomware pueden intentar ingresar el PIN '34584384186746875497' y la contraseña 'B3ht4w316MsyQS47Sx18SA4q' en la ventana del programa 'Boom Ransomeware'. No estamos seguros de si el PIN y la contraseña mencionados anteriormente funcionarían para todos, pero debería probarlos. No pague dinero a las cuentas promocionadas a través de BooM Ransomware y evite el contacto con posibles "servicios de descifrado" pagados en Bitcoin. Es mejor obtener ayuda de un técnico informático y de su proveedor de ciberseguridad preferido. Puede ser posible decodificar los datos afectados por BooM Ransomware si se comunica con expertos que trabajan con muestras de Ransomware.

Los nombres de detección para BooM Ransomware incluyen:

Artemisa! E8E07496DF53

HEUR / QVM11.1.5569.Malware.Gen

Malware @ # 38vlyeighbrin

Rescate: Win32 / Sorikrypt.A

Ransom_Sorikrypt.R014C0DLN18

TR / Ransom.Xorist.EJ

TrojWare.Win32.Kryptik.ER@4o1ar2

Troyano (001f8f911)

Trojan-Ransom.Win32.Xorist.ln

Trojan.GenericKD.40867299 (B)

Trojan.Ransom.AIG

Trojan.Win32.Xorist.4! C

malicioso.92f093

confianza_ maliciosa_100% (W)

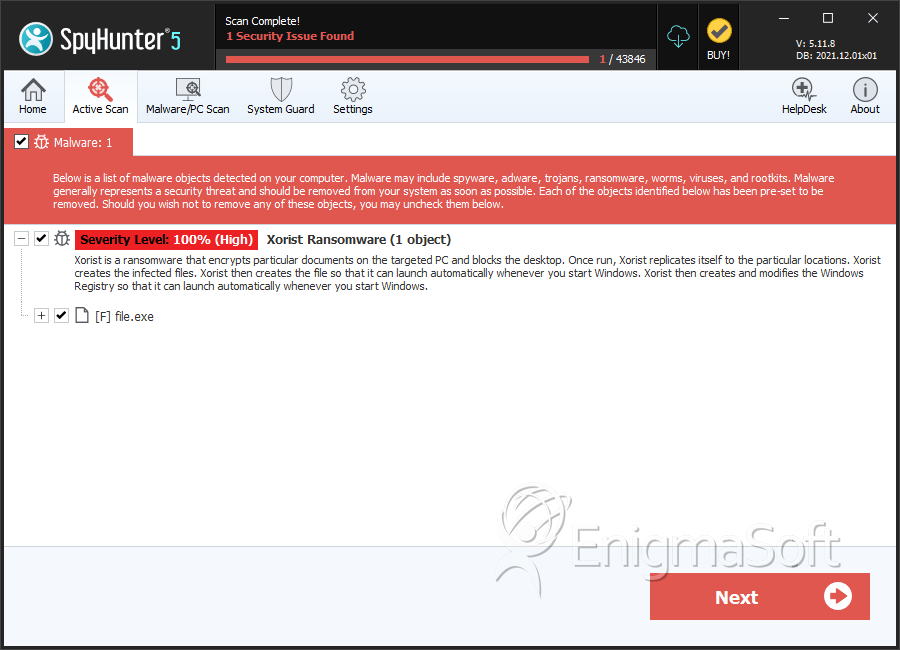

SpyHunter detecta y elimina Xorist ransomware

Detalles del Sistema de Archivos

| # | Nombre | MD5 |

Detecciones

Detecciones: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | e9db7fe38dfea5668c74d6f192ae847b | 1 |

| 2. | file.exe | 27def0c68ee542333a8a99995429273a | 1 |

| 3. | file.exe | 1a2bcbcf04aeb44e406cc0b12e095fb4 | 0 |