Crysis ransomware

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Clasificación: | 10,696 |

| Nivel de amenaza: | 100 % (Elevado) |

| Computadoras infectadas: | 36,651 |

| Visto por primera vez: | February 19, 2016 |

| Ultima vez visto: | May 9, 2025 |

| SO(s) afectados: | Windows |

Crysis Ransomware es una amenaza de malware que bloquea archivos en computadoras infectadas y luego exige un rescate a cambio de una clave de descifrado. Los archivos cifrados por Crysis se vuelven inaccesibles para el usuario y los datos almacenados en ellos difícilmente se pueden recuperar, ya que el malware utiliza un método sofisticado para cifrar los archivos en la computadora de la víctima. Los efectos secundarios de esta infección también son un rendimiento lento general de la computadora, así como ciertas herramientas y aplicaciones que no funcionan correctamente. Crysis ransomware afecta solo a las computadoras que ejecutan el sistema operativo Windows, y apareció por primera vez en marzo de 2016. Desde entonces, los investigadores de ciberseguridad han identificado muchas variantes y versiones diferentes de este peligroso ransomware, y dado que algunas de ellas se parecen mucho a otras amenazas importantes como Dharma and Arena ransomware, los expertos han decidido referirse a todas estas amenazas como la familia Crysis / Dharma Ransomware. Al igual que otros programas maliciosos de la familia, Crysis agrega una extensión específica a los archivos cifrados; sin embargo, las extensiones varían según la variante particular del malware que haya infectado la computadora.

Debido a sus capacidades maliciosas extendidas, Crysis debe eliminarse tan pronto como sea posible después de que se haya descubierto, y los expertos en seguridad de PC aconsejan que nunca se comunique con los ciberdelincuentes y que nunca pague el rescate requerido, ya que no hay garantía de que realmente le envíen el prometida clave de descifrado. Los canales de distribución del ransomware Crysis también han evolucionado a lo largo de los años. Si bien, inicialmente, los correos electrónicos no deseados que contienen archivos adjuntos maliciosos y enlaces corruptos han sido el principal medio de distribución de este peligroso ransomware, actualmente los atacantes no dependen de técnicas de ingeniería social para llevar a cabo los ataques.

Tabla de contenido

Formas de distribución

Desde septiembre de 2016, Crysis se distribuye principalmente a través de protocolos de escritorio remoto (RDP) débilmente protegidos, por lo que los primeros ataques de ese tipo se han registrado en Australia y Nueva Zelanda. Para piratear una computadora a través de este canal, los atacantes primero escanean Internet en busca de RDP desprotegidos y luego se conectan a ellos en el puerto 3389 descifrando la contraseña de Windows necesaria para el acceso de administrador al sistema. Luego, instalan el malware manualmente en el sistema de destino, por lo que también pueden ejecutar el script malicioso en todos los demás dispositivos periféricos conectados a la computadora pirateada, así como en otras computadoras conectadas a la misma red.

El ransomware de la familia Crysis inicialmente se dirigió principalmente a usuarios de PC individuales, sin embargo, desde principios de febrero, los investigadores de ciberseguridad han identificado una nueva tendencia en el desarrollo de la familia de malware. Aparte del asombroso crecimiento en el número de ataques y la expansión mundial del ransomware, los atacantes también han cambiado su estrategia y ahora se dirigen principalmente a grandes corporaciones e instituciones importantes. Para ese propósito, mientras buscan puertos RDP abiertos, los piratas ahora intentan averiguar si las computadoras conectadas a una red en particular son computadoras corporativas, en cuyo caso es más probable que continúen con el ataque. Lógicamente, la razón de ese cambio es el hecho de que es más probable que las empresas paguen una gran cantidad de rescate para recuperar sus datos.

Datos técnicos

Como ya se mencionó, el malware se instala manualmente en la máquina de destino. Sin embargo, antes de la instalación real y antes del inicio del proceso de cifrado, los propietarios del ransomware eliminan algunos programas de registro de teclas a través de los cuales pueden monitorear las actividades de la víctima y recopilar datos generales del sistema, así como datos personales relacionados con el usuario en particular. Exactamente a través de tales actividades de recolección y monitoreo de credenciales, los piratas informáticos pueden extender el alcance del ataque y comprometer otros dispositivos o recursos conectados a la misma red. Al mismo tiempo, los datos recopilados también permiten a los piratas informáticos personalizar el monto del rescate requerido, dependiendo de si su víctima es un usuario individual o una empresa. Como consecuencia, esta cantidad puede llegar a miles de dólares si la variante del ransomware Crysis ha llegado a una gran red corporativa, por ejemplo.

Después de la instalación, una de las primeras acciones que realiza el ransomware es crear sus propias claves de inicio en el registro de Windows, así como copias de su código en carpetas que contienen archivos legítimos de Windows, como C: \ Windows \ System32, C: \ Program Data , C: \ Archivos de programa y C: \ Usuarios \ Programas \ Inicio. Esto se hace para asegurar la persistencia del malware y permitir el cifrado de archivos creados recientemente. Los archivos, procesos y claves de registro maliciosos que pertenecen a Crysis pueden tener diferentes nombres aleatorios, por lo que es difícil reconocerlos de inmediato y distinguirlos de los objetos legítimos que pertenecen al sistema operativo Windows. Esta es una de las razones por las que la eliminación de este ransomware generalmente requiere una herramienta profesional de limpieza de malware.

El siguiente paso en la rutina de Crysis es escanear todos los archivos en el disco duro de la computadora infectada, comparándolos con una lista incorporada de archivos aptos para el cifrado. Casi todos los formatos de archivo populares están incluidos en esa lista, lo que garantiza que el malware logre identificar y cifrar todos los archivos que posiblemente puedan contener datos valiosos del usuario en cualquier forma. Además, Crysis se ha convertido en una verdadera amenaza de ransomware de alto perfil, ya que sus últimas versiones son capaces de cifrar casi todos los archivos de la máquina infectada, incluidos los archivos del sistema sin extensión y los archivos ejecutables, y sin importar la ubicación del archivo: en Unidades fijas, extraíbles o en red. Esto es algo nunca antes visto en otros casos de ransomware, y demuestra las temibles capacidades maliciosas de la familia de ransomware Crysis / Dharma. En cuanto al motor de cifrado empleado por el ransomware Crysis, como es típico de toda la familia de ransomware, Crysis utiliza una mezcla de algoritmos de cifrado RSA y cifrado AES-128 con la clave privada almacenada en el servidor de los piratas informáticos. Desde su primera aparición en 2016, las diferentes amenazas de ransomware de la familia Crysis han agregado diferentes extensiones a los archivos cifrados. En un orden cronológico a partir de la primera versión en adelante, estas extensiones son: .crysis, .dharma, .wallet, .onion, .arena, .cobra,, java, .arrow, .bip, .cmb, .brr,. gamma, .bkp, .monro, .boost, .adobe, .cccmn, .AUDIT, .tron. La última versión de Crysis detectada a mediados de noviembre de este año agrega las extensiones .Back y .Bear a los archivos bloqueados, mientras que en algunos casos, la dirección de contacto de los atacantes también se agrega al nombre de los archivos cifrados. como una identificación de víctima única que se genera individualmente para cada usuario infectado.

Una vez que se completa el cifrado, Crysis crea notas de rescate en forma de archivos de texto en los que los propietarios del malware explican cómo debe ser contactado por la víctima y cómo se debe pagar el rescate. El malware generalmente crea dos archivos para la nota de rescate: un archivo HTML que se abre automáticamente y reemplaza la imagen de escritorio predeterminada del usuario, y un archivo TXT que se coloca en el escritorio y, en algunos casos, también en cualquier carpeta infectada. Estos archivos de notas de rescate se pueden llamar Help_Decrypt_FILES.html, Help_Decrypt_FILES.txt, info.hta, archivos cifrados !!. Txt, mientras que la nota de rescate en sí dice lo siguiente:

"¡Atención! Su computadora fue atacada por un codificador de virus.

Todos sus archivos están encriptados criptográficamente fuertes, sin la clave original, ¡la recuperación es imposible! Para obtener el decodificador y la clave original, debe escribirnos al correo electrónico: dalailama2015@protonmail.ch con el asunto "cifrado" indicando su identificación.

Escriba en el caso, no pierda su tiempo y el nuestro en amenazas vacías.

Las respuestas a las cartas sólo las de las personas adecuadas no son adecuadas para ignorarlas.

PD: sólo en caso de que no reciba una respuesta de la primera dirección de correo electrónico dentro de las 48 horas, utilice este correo electrónico alternativo goldman0@india.com ".

La investigación muestra que las dos direcciones de correo electrónico proporcionadas en la nota de rescate de Crysis pertenecen a dominios ubicados en la República Checa y la India, pero de este hecho no se puede concluir que el malware también se origine en estos países. Una versión que apareció a fines de 2017 indica a sus víctimas que se comuniquen con una dirección de correo electrónico diferente para recibir instrucciones de pago, a saber, cranbery@colorendgrace.com. Otras direcciones conocidas utilizadas por el malware para comunicarse con sus víctimas incluyen Decryptallfiles@india.com, Tree_of_life@india.com, mailrepa.lotos@aol.com, Guardware@india.com.

Se han lanzado herramientas de descifrado gratuitas para ciertas versiones lanzadas antes de mayo de 2017, mientras que para el resto de las variantes no es raro que los archivos cifrados solo se puedan recuperar a partir de copias de seguridad. Esto proviene de otra actividad maliciosa que Crysis puede realizar: se puede programar para eliminar instantáneas de volumen y puntos de restauración del sistema, lo que hace que la recuperación de los datos cifrados sea imposible sin una solución profesional de recuperación de copias de seguridad. Este malware también puede implementar troyanos adicionales y otras amenazas en la computadora infectada, lo que permite a los atacantes, por ejemplo, espiar todas las actividades de los usuarios en tiempo real. Las cargas útiles maliciosas más populares dejadas por el ransomware Crysis también incluyen mineros de criptomonedas, registradores de pulsaciones de teclas y otros virus.

Técnicas de prevención y eliminación

Para evitar una infección con el ransomware Crysis, se recomienda utilizar contraseñas seguras para los canales de comunicación de su computadora. Además, se recomienda a los usuarios que instalen un programa anti-malware confiable, para habilitar un firewall y para mantener su sistema actualizado en cualquier momento. Una infección de ransomware Crysis también se puede prevenir mediante un comportamiento responsable y seguro en Internet, que incluye evitar sitios web sospechosos que pueden contener contenido malicioso, ignorar los archivos adjuntos de correo electrónico de remitentes desconocidos y descargar archivos, programas y actualizaciones de software solo de fuentes autorizadas. También es imprescindible mantener copias de seguridad periódicas de todos los datos importantes porque, a veces, esa es la única forma en que los archivos bloqueados por una amenaza de ransomware de este tipo se pueden recuperar después de que el malware se haya eliminado del sistema.

Una vez que una computadora ha sido infectada con Crysis, no se recomienda intentar eliminarlo sin una herramienta de eliminación profesional. Este tipo de malware coloca sus archivos maliciosos en el núcleo del sistema operativo Windows, lo que afecta las aplicaciones y procesos legítimos cruciales de Windows y dificulta que un usuario sin experiencia los ubique y elimine sin interferir con las operaciones regulares de la computadora. Es de crucial importancia limpiar su PC por completo del ransomware Crysis, ya que si alguna parte del malware permanece en el sistema, puede comenzar a cifrar archivos nuevamente fácilmente.

Cuando Crysis Ransomware ingresa a una computadora, escanea los discos duros afectados en busca de archivos para cifrar. En sus ajustes de configuración, Crysis Ransomware contiene una lista de extensiones de archivo que busca. Los tipos de archivos comunes que se cifran durante un ataque de Crysis Ransomware incluyen:

.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, .m4a, .rar, .wma, .gdb, .tax, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf , .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo,. itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc , .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset,. forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc,. py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2 , .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg , .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps.

El ransomware '.AUF File Extension' es un troyano de cifrado de archivos cuyos ataques pueden hacer que la mayoría de sus archivos sean inaccesibles rápidamente. Esto se debe a que esta amenaza está programada para utilizar un algoritmo de bloqueo de archivos seguro que utiliza una clave de cifrado generada única para bloquear el contenido de formatos de archivo populares como documentos, imágenes, videos, archivos y otros. A todos los datos cifrados se les cambiará el nombre para incluir la extensión '.AUF' para que, por ejemplo, un archivo llamado 'backup.rar' se denomine 'backup.rar.AUF' después del ataque.

El '.AUF File Extension' Ransomware se ha identificado como una variante ligeramente modificada del Crysis Ransomware y, desafortunadamente, esto significa que sus víctimas no podrán confiar en un descifrador gratuito para ayudarlos con la recuperación de sus archivos. Después de que '.AUF File Extension' Ransomware lleva a cabo su ataque, suelta una nota de rescate cuyo propósito es proporcionar a las víctimas los detalles de contacto e instrucciones sobre lo que deben hacer si quieren poder usar sus archivos nuevamente. La mala noticia es que la solución que ofrecen los atacantes es bastante cara: exigen recibir un pago de Bitcoin a cambio de su software de descifrado. No sugerimos enviar dinero a ciberdelincuentes anónimos que acaban de infectar su computadora con malware, porque sería muy fácil para ellos tomar el dinero sin proporcionarle nada a cambio. El correo electrónico utilizado para este miembro en particular de la familia Crysis Ransomware es Decisivekey@tutanota.com.

Como víctima del ransomware '.AUF File Extension', ni siquiera debería considerar ponerse en contacto con los atacantes, porque es poco probable que salga algo bueno de esto. En su lugar, debe proceder a ejecutar una herramienta anti-malware confiable de inmediato y usar su escáner para erradicar todos los archivos vinculados al ransomware '.AUF File Extension'. Cuando se complete esta tarea, debe continuar con el último paso del proceso de recuperación, que requiere que restaure sus archivos desde una copia de seguridad o use utilidades alternativas de recuperación de archivos.

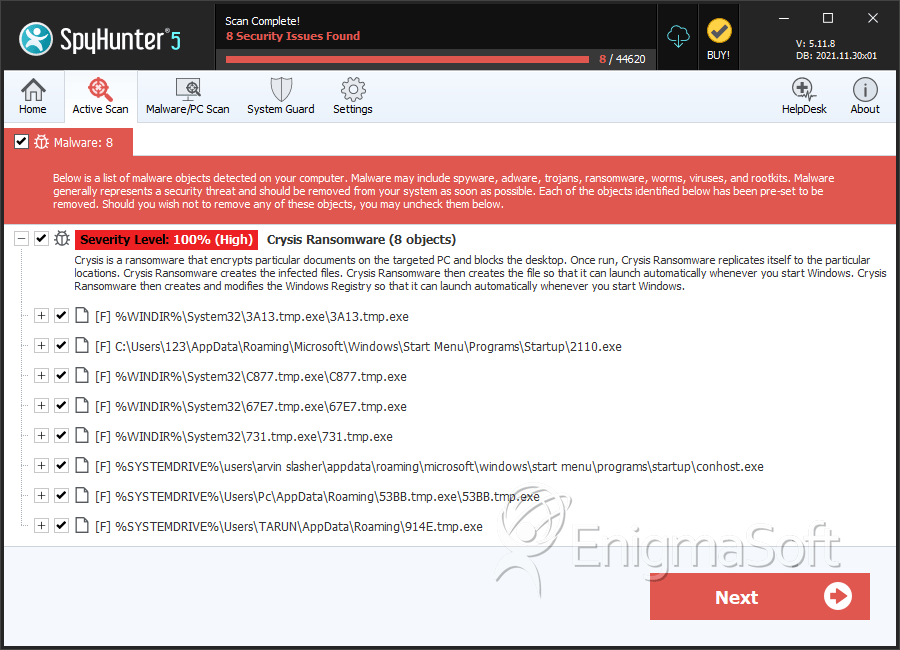

SpyHunter detecta y elimina Crysis ransomware

Detalles del Sistema de Archivos

| # | Nombre | MD5 |

Detecciones

Detecciones: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

|

|---|---|---|---|

| 1. | 3A13.tmp.exe | cced409e95d6c2e44823381df3880d96 | 139 |

| 2. | 2110.exe | 2566cea080491a6e9c64102b66cb2d1a | 103 |

| 3. | C877.tmp.exe | b0f46ff6a22ba47e9847c60bf231d16d | 94 |

| 4. | 67E7.tmp.exe | 846b068b46c7e07fd375c5337b50476b | 91 |

| 5. | 731.tmp.exe | 7c7d821e85b6f5d237612a0ad63c5244 | 85 |

| 6. | conhost.exe | e17c681354771b875301fa30396b0835 | 80 |

| 7. | 53BB.tmp.exe | b510cded2f1ecb49eca3bf95b2ce447e | 77 |

| 8. | 914E.tmp.exe | dcfd90a02459ee819324c016c1d8ced3 | 76 |

| 9. | DD27.tmp.exe | 45cef6ecf660235aecb98dc1464e71cb | 74 |

| 10. | A32F.tmp.exe | 967238434e258179705b842946715064 | 67 |

| 11. | E62B.tmp.exe | e853c4cbf08ee22314aa3774df173253 | 62 |

| 12. | B7C9.tmp.exe | 9390d7fcb41867482a31c355c311ba03 | 49 |

| 13. | bea04ab8.exe | 200006d00a2864eff09d0bd250c31511 | 47 |

| 14. | 7bd2.tmp.exe | bdcc1679cd27d8b9e601c58e4b2a4f4e | 45 |

| 15. | 3CD.tmp.exe | 299ed986a6988eb277a59c377d72f538 | 44 |

| 16. | 75E6.tmp.exe | 6bd4da60c0a7e5f1cfa78c6f9ed46c82 | 38 |

| 17. | 99FE.tmp.exe | 3b6920ae5d16db71e5faec28ec14839c | 36 |

| 18. | 63D9.tmp.exe | fb18d3a278711aa1c2aa810adc020fe7 | 21 |

| 19. | a881.tmp.exe | 289b13c43f1591d099b8fbf9a3c6fd52 | 17 |

| 20. | 113_1.exe | d514d2c83259736eb02e9c21c70cf7ce | 13 |

| 21. | 1Ocean.exe | 6493d3c8185bc890925ab2533072b560 | 10 |

| 22. | y5sxvjna.part | 681949435d7ea0b71d91078943411a39 | 9 |

| 23. | exp1mod.exe | 16f83403eb45474dcb00395fc671bcdd | 6 |

| 24. | cc08.tmp.exe | 2cd0b38ee73521578c487b744606c63c | 4 |

| 25. | d2c14b63.exe | 31ce952855b8a993518b6ff0397bd1ea | 2 |

| 26. | 20e12340.exe | 2a446a0c99194d0d869ac0afb53c7445 | 2 |

| 27. | 7b50d997.exe | 97759efa7a6a80ea4edcfad8272d6a4c | 2 |

| 28. | dfx+ychs.part | cf00c5806fd9be5886fe65735244bf1e | 1 |