DarkSide ransomware

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Nivel de amenaza: | 100 % (Elevado) |

| Computadoras infectadas: | 1 |

| Visto por primera vez: | January 23, 2014 |

| Ultima vez visto: | May 16, 2021 |

| SO(s) afectados: | Windows |

DarkSide Ransomware es un tipo de malware que se crea con el propósito de extorsionar a los usuarios de computadoras al mantener su PC como rehén. La tarea de DarkSide Ransomware para lograr su esquema de extorsión de dinero comienza con el cifrado de archivos, que tiene lugar después de cargarse en un sistema, a menudo debido a que el usuario abre un archivo adjunto de correo electrónico no deseado malicioso.

DarkSide Ransomware es un tipo de malware que se crea con el propósito de extorsionar a los usuarios de computadoras al mantener su PC como rehén. La tarea de DarkSide Ransomware para lograr su esquema de extorsión de dinero comienza con el cifrado de archivos, que tiene lugar después de cargarse en un sistema, a menudo debido a que el usuario abre un archivo adjunto de correo electrónico no deseado malicioso.

Se sabe que DarkSide Ransomware cifra muchos archivos y los agrega con extensiones de archivo similares. Si bien cada archivo cifrado por DarkSide Ransomware se puede identificar y encontrar fácilmente, no se puede acceder ni abrir debido a un cifrado invencible. Debido a esto, un usuario de computadora que desee que su sistema vuelva al funcionamiento normal tendrá que elegir entre pagar el rescate o buscar otro proceso para solucionar el problema.

Se descubrió que DarkSide es el culpable del ataque que ha cerrado el Oleoducto Colonial, considerado el oleoducto de combustible más grande de EE. UU. Responsable de transportar casi la mitad del combustible consumido por la costa este de los Estados Unidos. Actualmente, las autoridades están investigando el ataque en el que parece ser una amenaza de ransomware que ataca a los sistemas que controlan el oleoducto, lo que podría afectar negativamente los precios del combustible y tener un impacto económico masivo en el área.

Tabla de contenido

¿Qué quiere DarkSide?

Dado que la campaña DarkSide Ransomware cerró el Colonial Pipeline, es natural sospechar que podría haber objetivos políticos detrás del ataque. Después de todo, los alcances de la guerra cibernética solo han aumentado en los últimos años, y no sería sorprendente que se tratara de un ataque financiado por la nación. Algunos investigadores también sugieren que un grupo de hackers de Europa del Este podría estar detrás de DarkSide Ransomware porque esta infección no cifra un sistema si su idioma está configurado en ruso, ucraniano y armenio. Sin embargo, a través de su sitio web, los desarrolladores de DarkSide afirmaron que interrumpir el sistema de combustible nunca fue uno de sus objetivos, y que su único objetivo era obtener beneficios económicos.

También cabe señalar que DarkSide no gestiona todos los ataques directamente. Los piratas informáticos tienen muchos afiliados que utilizan DarkSide Ransomware, y esos afiliados pueden elegir sus propios objetivos. Parecería que el Colonial Pipeline fue elegido como objetivo por uno de esos afiliados. En consecuencia, DarkSide afirma que van a intentar evitar las consecuencias sociales en el futuro mediante la introducción de una revisión clara de los objetivos. No es que suene más prometedor porque solo significa que los piratas informáticos seguirán infectando otros sistemas.

¿Qué pasó exactamente con Colonial?

El método de distribución de ransomware más común son los archivos adjuntos de correo electrónico no deseado. Con DarkSide Ransomware, parece que el vector de ataque fue ligeramente diferente. La infección debe haber aprovechado la situación de la pandemia de COVID-19, donde toneladas de trabajadores de oficina ahora están trabajando desde casa. Lo mismo se aplica también a los empleados de Colonial Pipeline.

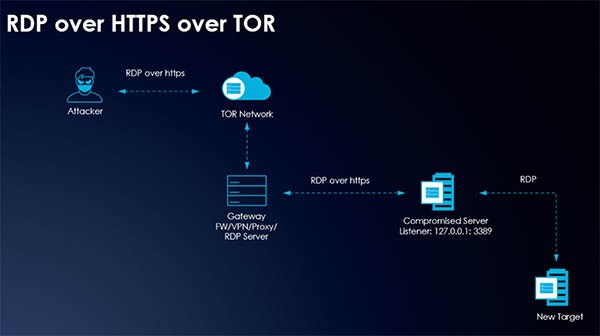

Cuando alguien trabaja desde casa, se enfrenta a muchas más amenazas de seguridad porque su red doméstica rara vez es tan segura como la red de la oficina. DarkSide Ransomware utiliza aplicaciones de protocolo de escritorio remoto (como TeamViewer o Microsoft Remote Desktop) para obtener acceso a los sistemas de Colonial. Básicamente, forzaron brutalmente los detalles de inicio de sesión de la cuenta que pertenecían a los empleados de Colonial y entraron en el sensible sistema interno. Esto también significaría que los empleados no usan contraseñas seguras para proteger sus cuentas, pero ese es otro problema.

De cualquier manera, una vez que DarkSide localiza el eslabón débil que se puede usar para acceder al sistema, ingresa a la infraestructura de escritorio virtual (VDI) comprometida. Luego, se aseguran de que la conexión no se interrumpa mediante la implementación de otro Protocolo de escritorio remoto a través de un servidor explotado. Si se repara la vulnerabilidad original utilizada para acceder al sistema de destino, DarkSide aún retendría el acceso al sistema.

Comando y control DarkSide. Fuente: Varonis.com

Una vez que los piratas informáticos están dentro del sistema, lo infectan con DarkSide Ransomware. Hay tres etapas principales de la infección. El primero es la autoinyección, donde el malware coloca una copia de sí mismo en el directorio% AppData% y usa un comando CMD para inyectar su código en un proceso existente. Durante este paso, DarkSide puede dejar de ejecutarse si su programación detecta que se está ejecutando en una máquina virtual.

Si el malware no encuentra ninguna obstrucción en sus procesos, procede a ejecutar un comando de PowerShell sigiloso que elimina todas las copias de seguridad y las instantáneas de los datos de destino en la máquina afectada. Esa es una práctica común entre la mayoría de las infecciones de ransomware.

Finalmente, el tercer paso implica la principal pieza de resistencia, que es el cifrado de archivos. Antes de que todo comience, DarkSide Ransomware cierra una lista de procesos que podrían obstaculizar el proceso de cifrado. Todos los archivos afectados reciben una cadena de 8 caracteres al final de sus nombres, lo que indica que han sido cifrados por DarkSide Ransomware.

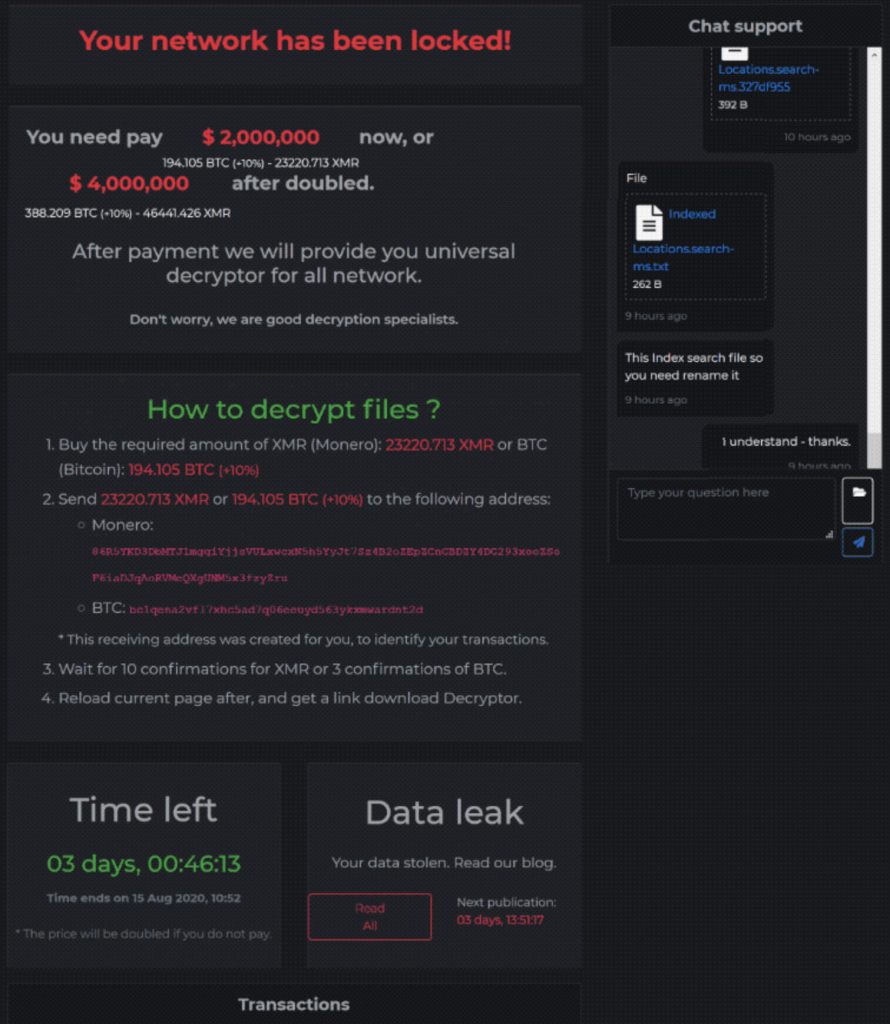

Lo mismo sucedió con el sistema de Colonial, donde DarkSide robó con éxito casi 100 GB de datos y los tomó como rehén. Amenazaron con filtrarlo en Internet mostrando la siguiente nota de rescate:

¡Tu red ha sido bloqueada!

Necesita pagar $ 2,000,000 ahora, o $ 4,000,000 después del doble.

Después del pago, le proporcionaremos un descifrador universal para toda la red.

La cantidad de $ 2,000,000 o más exigida por el grupo de piratas informáticos, como se muestra en la imagen de la nota de rescate real (a continuación) que aparece en la tubería que controla las computadoras, es indignante.

Imagen de nota de rescate de DarkSide Ransomware

La nota de rescate anterior aparece en la pantalla de la víctima. Sin embargo, hay otra nota de rescate que se coloca en el sistema de destino en un archivo de formato TXT. Por lo general, tiene la frase "LÉAME" en su nombre de archivo. Esa nota viene con instrucciones sobre cómo contactar al equipo de DarkSide, y esto es lo que tiene que decir:

------------ [Bienvenido a DarkSide] ------------>

¿Lo que pasó?

-------------------------------------------------

Sus computadoras y servidores están encriptados, se descargaron datos privados. Utilizamos algoritmos de cifrado sólidos, por lo que no puede descifrar sus datos.

Pero puede restaurar todo comprándonos un programa especial: descifrador universal. Este programa restaurará toda su red.

Siga nuestras instrucciones a continuación y recuperará todos sus datos.

Fuga de datos

-------------------------------------------------

En primer lugar, hemos subido más de _ datos.

Su página de filtración personal (TOR LINK): http: // darkside. cebolla/

En la página encontrará ejemplos de archivos que se han descargado.

Los datos están precargados y se publicarán automáticamente en nuestro blog si no paga.

Después de la publicación, cualquiera puede descargar sus datos, se almacenan en nuestro tor CDN y estarán disponibles durante al menos 6 meses.

Estamos listos:

- Para proporcionarle la evidencia de datos robados.

- Para borrar todos los datos robados.

¿Qué garantías?

-----------------------------------------------

Valoramos nuestra reputación. Si no hacemos nuestro trabajo y responsabilidades, nadie nos pagará. Esto no es de nuestro interés.

Todo nuestro software de descifrado está perfectamente probado y descifrará sus datos. También brindaremos soporte en caso de problemas.

Garantizamos descifrar un archivo de forma gratuita. Vaya al sitio y contáctenos.

¿CÓMO CONTACTARNOS?

-----------------------------------------------

Utilice un navegador TOR:

1) Descargue e instale el navegador TOR desde este sitio: https://torproject.org/

2) Abra nuestro sitio web: http: // darkside. cebolla/

No hace falta decir que se supone que el rescate se paga en BTC, pero en lugar de luchar para pagar los datos robados, Colonial se dirigió al FBI y a otras agencias gubernamentales y privadas para ayudarlos a mitigar el daño. Los sistemas de computación en la nube que contenían la información encriptada se desconectaron para contener la amenaza, y eso fue esencialmente lo que causó la interrupción en el suministro de combustible de la costa este.

Con la historia aún en desarrollo, no se anunciaron pagos de rescate reales, y solo podemos adivinar cuánto pagará Colonial por los datos cifrados o si pagaría algo en absoluto. Los casos de ataques anteriores sugieren que DarkSide no muestra empatía con las empresas que ganan miles de millones de dólares en ingresos anuales. Sin embargo, es posible negociar con ellos, y la negociación puede ser rápida y efectiva porque DarkSide usa el chat instantáneo para comunicarse con sus víctimas.

En enero de 2021, otra empresa estadounidense se vio afectada por el ataque DarkSide Ransomware. Los ciberdelincuentes exigieron $ 30 millones en pago de rescate, pero la compañía logró negociar un pago de $ 11 millones en su lugar, reduciendo el precio en casi dos tercios.

Por otro lado, además de los datos cifrados y las tácticas de doble extorsión, donde se presiona a las víctimas para que paguen, DarkSide también puede participar en el chantaje. Junto con el cifrado de los datos confidenciales, el grupo también puede robarlos y amenazar con filtrarlos si las empresas afectadas se niegan a pagar por la divulgación de los datos.

Además, DarkSide también puede recopilar datos de inicio de sesión de varias organizaciones. En lugar de notificar a esas organizaciones sobre sus fallas de seguridad, venden la información recolectada a los mejores postores, lo que les permite llevar a cabo otros ataques.

Tendencias comunes de ransomware

Este ataque de ransomware es un claro ejemplo de las últimas tendencias de ransomware donde tales ataques pueden causar mucho daño a nivel nacional. Los ataques de ransomware siempre se han dirigido a empresas en lugar de a usuarios individuales, pero ahora es fácil ver que la infraestructura industrial vital también podría verse afectada. Incluso si DarkSide Ransomware no se vuelve tan notorio como WannaCry, ofrece acertijos adicionales a los especialistas en ciberseguridad en todo el mundo.

DarkSide Ransomware también muestra actualmente el modelo de negocio de ransomware más destacado en el que los principales desarrolladores (DarkSide, en este caso) crean el malware y luego lo venden o alquilan a sus "afiliados". Hasta ahora, los investigadores de seguridad han identificado al menos cinco afiliados asociados con los ataques de ransomware DarkSide.

Para convertirse en un "afiliado" de DarkSide, el socio potencial debe aprobar primero una entrevista. Algunos de los grupos que han pasado la entrevista y están trabajando con DarkSide se identifican mediante nombres en clave asignados. Los investigadores de FireEye indican que algunos de esos grupos son UNC2628, UNC2659 y UNC2465.

UNC2465 ha estado activo desde abril de 2019. Este grupo emplea correos electrónicos de phishing para entregar DarkSide a sus víctimas potenciales. El grupo también utiliza la puerta trasera de Smokedham para acceder al sistema de destino. UNC2659 y UN2628 son grupos relativamente nuevos que han estado activos desde principios de 2021. UNC2628 tiende a proceder con el cifrado dentro de dos o tres días después de la infiltración, y también se cree que este grupo solía trabajar con REvil también. UNC2628 tarda alrededor de diez días después de la infección en promedio antes de continuar con el cifrado de archivos, y mantiene la persistencia en la computadora afectada mediante la explotación del software TeamViewer.

Sin tener en cuenta los diferentes patrones de infiltración y cifrado, cuando los afiliados infectan objetivos predeterminados, el equipo principal de piratas informáticos recibe un porcentaje de las ganancias de los afiliados. Según varios informes, Dark Side obtiene un recorte del 25% de los pagos de rescate cobrados si los afiliados reciben menos de $ 500,000 en pagos de rescate. Si los socios recaudan más de $ 5 ml, el recorte se reduce al 10% de las ganancias. Este modelo de negocio se llama ransomware-as-a-service.

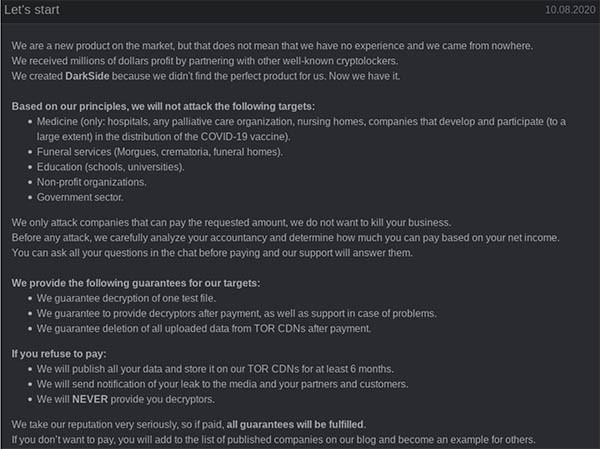

Para hacerse más atractivo para los clientes potenciales, DarkSide ejecuta una campaña de marketing competitiva en su sitio web. Incluso cuando el ransomware se lanzó por primera vez en agosto de 2020, el nuevo producto también se anunció a través de un "comunicado de prensa", por lo que el grupo está muy interesado y ansioso por promocionarse.

El equipo dice que aunque presentan un nuevo producto, de ninguna manera son novatos en el campo del ransomware. También muestran que tienen integridad porque dicen que no atacan a las instituciones de salud, funerarias, educación, sin fines de lucro y gubernamentales. Una vez más, esto respalda la afirmación mencionada anteriormente de que DarkSide no tenía la intención de causar trastornos sociales con su ataque a Colonial.

Las víctimas potenciales tampoco se olvidan en su anuncio. DarkSide dice que se puede garantizar a las víctimas que obtendrán un descifrado de un archivo de prueba y que se emitirá una clave de descifrado para todos los archivos una vez que se transfiera el pago del rescate. También prometen eliminar los archivos cargados de sus servidores.

El anuncio de DarkSide Ransomware. Fuente: KrebsOnSecurity.com

Aunque los expertos en seguridad no pueden estar 100% seguros de esto, se cree que algunos de los miembros del equipo de DarkSide estaban detrás de otra infección de ransomware llamada REvil. A su vez, se cree que REvil es otro nombre para GandCrab, que es otro ransomware como servicio que extorsionó a sus víctimas con más de 2.000 millones de dólares antes de cerrar su tienda en 2019.

Estas amenazas integrales requieren soluciones multifacéticas. El uso de potentes programas anti-malware es solo un escalón en esta batalla contra grupos de hackers peligrosos. También es importante educar a sus empleados sobre las posibles amenazas a la seguridad y las prácticas vitales de ciberseguridad. Si un empleado gestiona información confidencial, debe utilizar contraseñas seguras y configuraciones de red seguras cuando acceda a los sistemas de la organización. De lo contrario, sería demasiado fácil para algo como DarkSide Ransomware llevar a cabo otro ataque.

Lo obvio es que el ransomware no va a ninguna parte, y estos ataques se están convirtiendo en un problema urgente no solo para las empresas sino también para la seguridad nacional. Los pagos promedio de ransomware aumentaron un 31% entre el segundo y el tercer trimestre de 2020. Y más de 2.400 agencias gubernamentales, instituciones de atención médica y escuelas se vieron afectadas por ataques de ransomware solo en los EE. UU. En 2020.

En el caso de DarkSide, dicen que las instituciones mencionadas anteriormente no son sus principales objetivos, pero los ataques se están volviendo difíciles de evitar, y esta situación apremiante también es reconocida por la Agencia de Seguridad de la Ciberseguridad y la Infraestructura (CISA). El 11 de mayo de 2021, la agencia publicó un conjunto de recomendaciones para "prevenir la distribución empresarial de ataques de ransomware". La lista de recomendaciones incluye (pero no se limita a):

- Empleando autenticación multifactor

- Usar filtros de spam para evitar ataques de phishing

- Fomentar la formación de usuarios / empleados para ayudar a prevenir ciberataques.

- Filtrar el tráfico de la red

- Actualizaciones periódicas de software

- Copias de seguridad de datos periódicas

Varios medios de comunicación han informado que Colonial pagó casi $ 5 millones en rescate. La compañía fue atacada por DarkSide Ransomware el viernes 7 de mayo y, según los informes, pagó el rescate en criptomonedas solo unas horas después del ataque. Está claro que la compañía pagó el rescate para restaurar los datos robados, pero un pago tan rápido también genera preocupaciones sobre futuros ataques de ransomware. Alienta a los delincuentes a seguir apuntando a empresas de alto perfil y otras empresas que tienen mucho dinero y es más probable que paguen las tarifas de rescate.

Además, a pesar de que DarkSide proporcionó la herramienta de descifrado para restaurar los datos cifrados, Colonial aún tuvo que usar sus propias copias de seguridad para restaurar su red porque, según los informes, dicha herramienta era demasiado lenta. Es muy probable que la herramienta de descifrado tenga sus limitaciones cuando tiene que descifrar cientos de gigabytes de datos.