Lisa ransomware

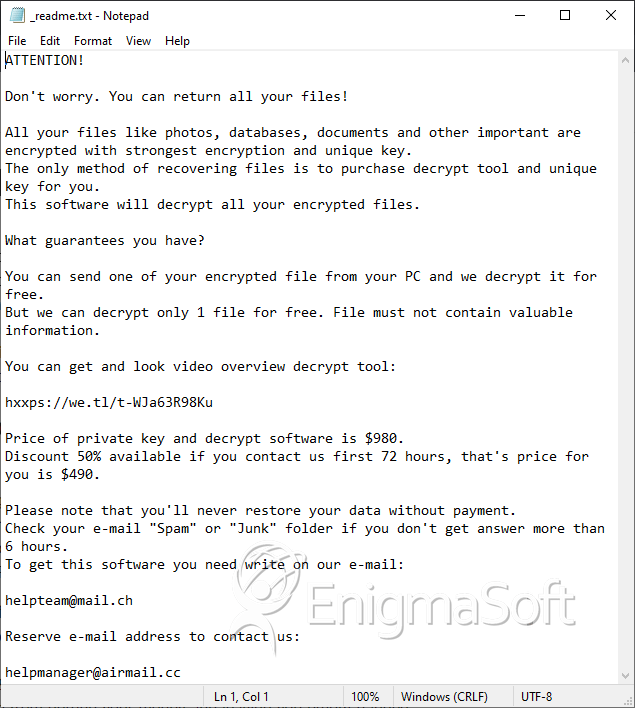

La actividad de STOP / Djvu Ransomware aún no está disminuyendo. Este infame bloqueador de archivos ha permitido a decenas de ciberdelincuentes crear su variante de ransomware personalizadarápidamente, como Lisa Ransomware. Este malware puede cifrar una amplia gama de archivos, como imágenes, archivos, documentos, medios y muchos otros. Al igual que las variantes originales de STOP / Djvu Ransomware , esta también agrega un sufijo único a los archivos que bloquea: '.lisa'. El malware también creará el documento de rescate '_readme.txt' en el escritorio.

¿Cómo se propaga Lisa Ransomware?

Es probable que esta amenaza llegue a los sistemas a través de descargas falsas, contenido pirateado o archivos adjuntos de correo electrónico corruptos. El último método de propagación es sin duda el más popular. Los delincuentes se acercan a las víctimas a través de correos electrónicos de phishing, que les instan a descargar un documento o archivo falso que supuestamente contiene detalles importantes. En lugar del archivo que esperan, las víctimas terminarán ejecutando la amenazante carga útil de Lisa Ransomware.

El ataque de ransomware toma solo unos minutos y hace que la mayoría de los archivos de la víctima sean inaccesibles. La nota de rescate '_readme.txt' les dice a los usuarios que no deben explorar las herramientas de recuperación de datos porque esto podría causar más daño a sus archivos. En cambio, les aconsejan que compren un descifrador especializado por $ 490, pagado a través de Bitcoin. Sin embargo, confiar en ellos no es una opción. No hay nada que les impida obtener su dinero y dejarlo con las manos vacías.

El documento que deja caer Lisa Ransomware también aconseja a los usuarios que envíen preguntas a manager@mailtemp.ch y supporthelp@airmail.cc. Sin embargo, la única razón para ponerse en contacto con los delincuentes es aprovechar su oferta de descifrar un archivo de forma gratuita.

Lo mejor que puede hacer si Lisa Ransomware se ha infiltrado en su computadora es ejecutar una herramienta de eliminación de malware y luego intentar usar herramientas y técnicas alternativas de recuperación de datos.