DETENER ransomware

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Clasificación: | 116 |

| Nivel de amenaza: | 100 % (Elevado) |

| Computadoras infectadas: | 358,443 |

| Visto por primera vez: | November 29, 2018 |

| Ultima vez visto: | March 7, 2024 |

| SO(s) afectados: | Windows |

Los investigadores de seguridad de PC recibieron informes de ataques de ransomware que implican una amenaza conocida como STOP Ransomware el 21 de febrero de 2018. STOP Ransomware se basa en una plataforma de ransomware de código abierto y lleva a cabo una versión típica de un ataque de ransomware de cifrado. STOP Ransomware se distribuye mediante mensajes de correo electrónico no deseado que contienen archivos adjuntos dañados. Estos archivos adjuntos toman la forma de archivos DOCX con scripts de macros incrustados que descargan e instalan STOP Ransomware en la computadora de la víctima. Aprender a reconocer los correos electrónicos de phishing y evitar descargar archivos adjuntos no solicitados es una de las formas de evitar estos ataques.

Tabla de contenido

Cómo reconocer una infección STOP Ransomware

Una vez que STOP Ransomware se instala en la computadora de la víctima, STOP Ransomware buscará en las unidades de la víctima una amplia variedad de tipos de archivos, generalmente buscando archivos generados por el usuario, como imágenes, archivos multimedia y muchos otros tipos de documentos. STOP Ransomware también parece estar diseñado para apuntar a servidores web, ya que busca archivos de base de datos y tipos de archivos similares que generalmente se encuentran en estas máquinas de forma explícita. Los tipos de archivos que STOP Ransomware buscará y apuntará en su ataque incluyen:

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx,. dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm,. pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip.

Esta semana en Malware Ep 10: STOP & Zorab Ransomware explota a las víctimas con un descifrador falso

STOP Ransomware utiliza un algoritmo de cifrado fuerte para hacer que cada uno de los archivos de la víctima sea inaccesible. El ataque STOP Ransomware agregará la extensión de archivo '.SUSPENDED' a los archivos que cifra, como una forma de marcar los archivos afectados.

La nota de rescate de STOP Ransomware

STOP Ransomware exige un pago de rescate mediante la entrega de una nota de rescate a la computadora de la víctima. Esta nota de rescate se muestra en un archivo de texto que se coloca en el escritorio de la víctima. El archivo, llamado '!!! YourDataRestore !!!. Txt, 'contiene el mensaje:

'Todos sus archivos importantes fueron encriptados en esta PC.

Todos los archivos con la extensión .STOP están encriptados. El cifrado se produjo utilizando la clave privada única RSA-1024 generada para esta computadora.

Para descifrar sus archivos, necesita obtener una clave privada + software de descifrado.

Para recuperar la clave privada y descifrar el software, debe contactarnos por correo electrónico stopfilesrestore@bitmessage.ch envíenos un correo electrónico con su archivo !!! YourDataRestore !!!. Txt y espere más instrucciones.

Para que esté seguro de que podemos descifrar sus archivos, puede enviarnos un 1-3 encriptado no muy grande y enviarlo de vuelta en su forma original GRATIS.

Precio por descifrado $ 600 si nos contacta las primeras 72 horas.

Tu identificación personal:

[CARACTERES AL AZAR]

Dirección de correo electrónico para contactarnos:

stopfilesrestoret@bitmessage.ch

Reserve la dirección de correo electrónico para contactarnos:

stopfilesrestore@india.com '

Las personas responsables de STOP Ransomware exigen un pago de rescate de 600 USD que se pagará con Bitcoin a una dirección de billetera Bitcoin específica, y dentro de las 72 horas. Sin embargo, ponerse en contacto con estas personas o pagar el rescate de STOP Ransomware puede no ser la mejor solución.

Protección de sus datos contra el ransomware STOP y otros troyanos de ransomware

La mejor protección contra STOP Ransomware y otros troyanos ransomware es tener copias de seguridad de los archivos. Los usuarios de computadoras que tienen copias de seguridad de sus archivos pueden recuperar estos archivos fácilmente después de un ataque sin tener que recurrir a pagar el rescate. Un programa de seguridad recomendado también puede evitar que STOP Ransomware se instale en primer lugar.

Actualización 6 de diciembre de 2018 - 'helphadow@india.com' Ransomware

El 'helphadow@india.com' Ransomware se clasifica como una actualización comparativamente pequeña del código que lleva la marca STOP Ransomware. Los autores de amenazas no parecen haber dedicado suficiente tiempo a pulir la nueva variante, ya que obtuvo una tasa de infección baja. El ransomware 'helphadow@india.com' fue recogido por los proveedores de AV rápidamente, y se han emitido alertas a través de las principales plataformas sociales e informes de ciberseguridad. Desafortunadamente, todavía no hay posibilidad de descifrado gratuito. Los usuarios suelen verse comprometidos a través de un documento dañado recibido por correo electrónico. Se sabe que la amenaza borra las instantáneas de Shadow Volume creadas por Windows y adjunta la extensión '.shadow' a los objetos cifrados. Por ejemplo, 'C12-H22-O11.pptx' cambia de nombre a 'C12-H22-O11.pptx.shadow' y aparece una nota de rescate llamada '! Readme.txt' en el escritorio. Es probable que el ransomware 'helphadow@india.com' muestre el siguiente mensaje a los usuarios infectados:

'TODOS SUS ARCHIVOS ESTÁN CIFRADOS

¡No se preocupe, puede devolver todos sus archivos!

Todos sus archivos, documentos, fotos, bases de datos y otros importantes están cifrados con el cifrado más fuerte y la clave única.

El único método para recuperar archivos es comprar una herramienta de descifrado y una clave única para usted.

Este software descifrará todos sus archivos cifrados.

¿Qué garantías te damos?

Puede enviar uno de sus archivos cifrados desde su PC y lo desciframos gratis.

Pero podemos descifrar solo 1 archivo de forma gratuita. El archivo no debe contener información valiosa

No intente utilizar herramientas de descifrado de terceros porque destruirá sus archivos.

Descuento del 50% disponible si se comunica con nosotros las primeras 72 horas.

Para obtener este software, debe escribir en nuestro correo electrónico:

helphadow@india.com

Reserve la dirección de correo electrónico para contactarnos:

helphadow@firemail.cc

Tu identificación personal:

[caracteres aleatorios] '

El texto que se muestra arriba es utilizado por variantes lanzadas antes que el ransomware 'helphadow@india.com' y la única alteración que vale la pena señalar es la nueva configuración de correos electrónicos. El ransomware 'helphadow@india.com' lleva el nombre de uno de los contactos de correo electrónico, y el otro remite a los usuarios al mismo nombre de usuario pero en una plataforma de correo electrónico diferente: 'helphadow@firemail.cc'. Es probable que ambas cuentas de correo electrónico se cancelen cuando llegue este artículo. Las posibilidades de atrapar a quien esté detrás del helphadow@india.com 'Ransomware no son grandes considerando que los operadores de ransomware usan proxies, servicios VPN y la red TOR para ocultar sus dispositivos de control. Por lo tanto, los usuarios deben ser proactivos en la defensa de sus datos. Paso número uno: instale un programa de respaldo en su sistema; Paso número dos: no abra archivos de remitentes desconocidos. Recuerde exportar sus copias de seguridad de datos a un almacenamiento de memoria extraíble o un servicio de alojamiento de archivos.

Actualización 13 de diciembre de 2018 - '.djvu File Extension' Ransomware

El '.djvu File Extension' Ransomware es una nueva variante del STOP Ransomware que se informó el 12 de diciembre de 2018. Los investigadores de seguridad informática clasifican el '.djvu File Extension' Ransomware como una pequeña actualización de las versiones anteriores del STOP Ransomware y alerta de que la amenaza todavía se distribuye principalmente a través de correos electrónicos no deseados. Los actores de amenazas han estado utilizando documentos habilitados para macros y archivos PDF falsos para engañar a los usuarios para que instalen su programa en silencio. Los ataques con el ransomware '.djvu File Extension' son casi los mismos que los de la primera ola de infecciones en febrero de 2018. La amenaza elimina las instantáneas y los mapas de Shadow Volume conectados a las unidades de memoria antes de cifrar los datos del usuario. La nueva variante admite una extensión de archivo diferente y la nota de rescate se modifica ligeramente. Como su nombre indica, los archivos reciben el sufijo '.djvu' y algo como 'Jonne-Kaiho.mp3' se renombra a 'Jonne-Kaiho.mp3.djvu'. La nota de rescate se puede ver en el escritorio como '_openme.txt' y dice:

'TODOS SUS ARCHIVOS ESTÁN CIFRADOS

¡No se preocupe, puede devolver todos sus archivos!

Todos sus archivos, documentos, fotos, bases de datos y otros importantes están cifrados con el cifrado más fuerte y la clave única.

El único método para recuperar archivos es comprar una herramienta de descifrado y una clave única para usted.

Este software descifrará todos sus archivos cifrados.

¿Qué garantías te damos?

Puede enviar uno de sus archivos cifrados desde su PC y lo desciframos gratis.

Pero podemos descifrar solo 1 archivo de forma gratuita. El archivo no debe contener información valiosa

No intente utilizar herramientas de descifrado de terceros porque destruirá sus archivos.

Descuento del 50% disponible si se comunica con nosotros las primeras 72 horas.

Para obtener este software, debe escribir en nuestro correo electrónico:

helphadow@india.com

Reserve la dirección de correo electrónico para contactarnos:

helphadow@firemail.cc

Tu identificación personal:

[caracteres aleatorios] '

Los autores de amenazas continúan usando las cuentas de correo electrónico 'helphadow@india.com' y 'helphadow@firemail.cc' para su campaña de ransomware. No confíe en el equipo de STOP Ransomware y evite usar el descuento falso del 50% mencionado anteriormente. Los actores de amenazas discutidos aquí no son conocidos por su indulgencia. Los usuarios de PC deben eliminar el ransomware '.djvu File Extension' utilizando un instrumento antimalware de confianza. Es mejor utilizar imágenes de respaldo y servicios de respaldo para recuperar sus datos.

Actualización 11 de enero de 2019 - '.tfude File Extension' Ransomware

El '.tfude File Extension' Ransomware es una versión del STOP Ransomware que salió el 11 de enero de 2019. La amenaza se clasifica como una versión que presenta modificaciones mínimas en comparación con la ciberamenaza original. El ransomware '.tfude File Extension' lleva el nombre del único cambio notable en su código dañado. El troyano está configurado para adjuntar la extensión de archivo '.tfude' a los datos cifrados. El ransomware '.tfude File Extension' continúa utilizando tecnologías de cifrado estándar y conexiones seguras a los servidores de Command que impiden que los especialistas en seguridad ofrezcan descifrado gratuito a los usuarios comprometidos.

La amenaza criptográfica en cuestión utiliza tecnologías de cifrado que las agencias gubernamentales y empresas como Google Inc. emplean para proteger las transmisiones de datos. Los archivos cifrados se muestran en el explorador de Windows como iconos blancos genéricos y los programas que el usuario ha instalado siguen funcionando. Sin embargo, es posible que algunos administradores de bases de datos no funcionen correctamente ya que la amenaza codifica formatos de bases de datos populares. Por ejemplo, "Recent sales.pdb" se renombra a "Recent sales.pdb.tfude". La nota de rescate se carga en el Bloc de notas desde el archivo '_openme.txt', que se puede encontrar en el escritorio. El ransomware '.tfude File Extension' ofrece el mismo mensaje que el troyano original, pero esta vez los actores de la amenaza están utilizando la cuenta de correo electrónico 'pdfhelp@firemail.cc' para comunicarse con los usuarios. No hay un descifrador gratuito disponible para los usuarios, y deberá usar copias de seguridad de datos para recuperarse. Deberá limpiar los dispositivos infectados ejecutando un análisis completo del sistema con un instrumento anti-malware de buena reputación.

Actualización 23 de enero de 2019 - 'pausa@bitmessage.ch' Ransomware

El ransomware 'pausa@bitmessage.ch' es un malware codificador de archivos que se produce con STOP Ransomware Builder. El ransomware 'pausa@bitmessage.ch' se lanzó a los usuarios de PC a través de correos electrónicos no deseados en la primera semana de mayo de 2018. El ransomware 'pausa@bitmessage.ch' se percibe como un troyano de cifrado genérico que sobrescribe los datos en las computadoras infectadas y elimina el volumen instantáneas para obstruir la recuperación. Se sabe que el ransomware 'pausa@bitmessage.ch' utiliza las mismas tecnologías de cifrado que otros ransomware exitosos como Cerber y Dharma, por nombrar algunos. El ransomware 'pausa@bitmessage.ch' está programado para ejecutarse desde la carpeta Temp en el directorio AppData y aplicar un cifrado AES-256 seguro a documentos, videos, música, bases de datos y libros electrónicos. Los datos codificados reciben la extensión '.PAUSA' y algo como 'Hartmann-Save me.mp3' pasa a llamarse 'Hartmann-Save me.mp3.pausa'. La notificación de rescate se guarda como '!! RESTORE !!!. Txt' en el escritorio del usuario y dice:

'Todos sus archivos importantes fueron encriptados en esta PC.

Todos los archivos con la extensión .PAUSA están encriptados.

El cifrado se produjo utilizando la clave privada única RSA-1024 generada para esta computadora.

Para descifrar sus archivos, necesita obtener una clave privada + software de descifrado.

Para recuperar la clave privada y descifrar el software, debe contactarnos por correo electrónico pausa@bitmessage.ch envíenos un correo electrónico con su archivo !!! RESTORE !!!. Txt y espere más instrucciones.

Para que esté seguro de que podemos descifrar sus archivos, puede enviarnos de 1 a 3 archivos cifrados no muy grandes y se los devolveremos GRATIS en su forma original.

Precio por descifrado $ 600 si nos contacta las primeras 72 horas.

Tu identificación personal:

[caracteres aleatorios]

Dirección de correo electrónico para contactarnos:

pausa@bitmessage.ch

Reserve la dirección de correo electrónico para contactarnos:

pausa@india.com '

Le recomendamos que evite las negociaciones con los actores de amenazas a través de las cuentas de correo electrónico 'pausa@bitmessage.ch' y 'pausa@india.com'. Es más seguro iniciar copias de seguridad de datos y limpiar su sistema con la ayuda de una herramienta anti-malware de buena reputación. Incluso si paga el absurdo rescate de $ 600, no hay garantía de que reciba un descifrador. Se recomienda a los usuarios de PC que realicen copias de seguridad de los datos al menos dos veces al mes e ignoren los mensajes de spam que pueden comprometer la seguridad. Las compañías antivirus admiten reglas de detección para el ransomware 'pausa@bitmessage.ch', pero no hay un descifrador gratuito disponible en el momento de redactar este artículo.

Actualización 23 de enero de 2019: ransomware 'esperando@bitmessage.ch'

El ransomware 'wait@bitmessage.ch' es un troyano de cifrado que se basa en STOP Ransomware. El ransomware 'esperando@bitmessage.ch' fue informado por usuarios comprometidos el 18 de abril de 2018 y parece invadir computadoras a través de documentos corruptos de Microsoft Word. El ransomware 'esperando@bitmessage.ch' se graba para cifrar fotos, audio, video y texto en las computadoras infectadas. Desafortunadamente, los autores de malware agregaron un comando para eliminar las instantáneas de volumen que Windows hace para proteger sus datos. El troyano sobrescribe los datos específicos con archivos que llevan la extensión '.WAITING' y no se pueden abrir con software en su sistema. Por ejemplo, 'Hartmann-Like a River.mp3' se renombra a 'Hartmann-Like a River.mp3.waiting' y se coloca un mensaje de rescate en su escritorio. El ransomware 'esperando@bitmessage.ch' escribe '!!! INFO_RESTORE !!!. Txt' en el escritorio y muestra el siguiente texto:

'Todos sus archivos importantes fueron encriptados en esta PC.

Todos los archivos con la extensión .WAITING están encriptados.

El cifrado se produjo utilizando la clave privada única RSA-1024 generada para esta computadora.

Para descifrar sus archivos, necesita obtener una clave privada + software de descifrado.

Para recuperar la clave privada y descifrar el software, debe ponerse en contacto con nosotros por correo electrónico esperando@bitmessage.ch envíenos un correo electrónico con su archivo !!! INFO_RESTORE !!!. Txt y espere más instrucciones.

Para que esté seguro de que podemos descifrar sus archivos, puede enviarnos de 1 a 3 archivos cifrados no muy grandes y se los devolveremos GRATIS en su forma original.

Precio por descifrado $ 600 si nos contacta las primeras 72 horas.

Tu identificación personal:

[caracteres aleatorios]

Dirección de correo electrónico para contactarnos:

esperando@bitmessage.ch

Reserve la dirección de correo electrónico para contactarnos:

esperando@india.com '

El malware no interfiere con las herramientas de copia de seguridad de terceros y debería poder iniciar copias de seguridad de datos. Se recomienda evitar la interacción con los actores de amenazas a través de las direcciones de correo electrónico 'esperando@bitmessage.ch' y 'esperando@india.com'. Es posible que le interese explorar los servicios de alojamiento de archivos si desea proteger sus copias de seguridad de datos contra las amenazas cibernéticas transmitidas por la red y la mayoría de las variantes de Ransomware, como el Ransomware 'esperando@bitmessage.ch'.

Actualización 25 de noviembre de 2019 - .zobm y Extensiones .rote

Los investigadores de seguridad se encontraron con un par de nuevas variantes de STOP Ransomware el 24 de noviembre y el 25 de noviembre de 2019. Las variantes de ransomware agregaron los archivos cifrados con las extensiones .zobm y .rote, pero tenían una nota de rescate idéntica, llamada _readme.txt. Los correos electrónicos a través de los cuales se podía llegar a los actores de la amenaza también eran los mismos: datarestorehelp@firemail.cc y datahelp@iran.ir.

¡ATENCIÓN!

¡No se preocupe, puede devolver todos sus archivos!

Todos sus archivos, como fotos, bases de datos, documentos y otros importantes, están cifrados con el cifrado más fuerte y la clave única.

El único método para recuperar archivos es comprar una herramienta de descifrado y una clave única para usted.

Este software descifrará todos sus archivos cifrados.

¿Qué garantías tienes?

Puede enviar uno de sus archivos cifrados desde su PC y lo desciframos gratis.

Pero podemos descifrar solo 1 archivo de forma gratuita. El archivo no debe contener información valiosa.

Puede obtener y ver la herramienta de descifrado de descripción general de video:

https://we.tl/t-4NWUGZxdHc

El precio de la clave privada y el software de descifrado es de $ 980.

Descuento del 50% disponible si se comunica con nosotros las primeras 72 horas, el precio para usted es de $ 490.

Tenga en cuenta que nunca podrá restaurar sus datos sin pago.

Revise la carpeta "Spam" o "Junk" de su correo electrónico si no obtiene respuesta en más de 6 horas.

Para obtener este software, debe escribir en nuestro correo electrónico:

datarestorehelp@firemail.cc

Reserve la dirección de correo electrónico para contactarnos:

datahelp@iran.ir

Tu identificación personal:

[caracteres aleatorios]

DETENGA el ransomware en 2019 y más allá

Más tarde en 2019, el ransomware STOP todavía se estaba utilizando y se estaban probando nuevos vectores de ataque. El ransomware STOP comenzó a aparecer en paquetes que contienen otras formas de malware, principalmente adware, que puede encontrar en sitios web que afirman albergar ejecutables descifrados para juegos y software. De esta manera, muchas de las nuevas víctimas del ransomware resultaron ser piratas de software esperanzados que buscaban quién obtenía más de lo que esperaban.

También ha habido evidencia de que STOP ransomware está instalando troyanos ladrones de contraseñas que pueden extraer varias credenciales de inicio de sesión.

El ransomware también amplió la larga lista de extensiones de archivos cifrados que utiliza. Los archivos cifrados por el ransomware STOP ahora reciben las extensiones .rumba y .tro. Hasta ahora, poco más ha cambiado: la nota de rescate todavía se encontraba en un archivo llamado "_openme.txt", pero la suma del rescate aumentó a $ 980, con una reducción a $ 490 si la víctima paga dentro de las primeras 72 horas posteriores a la infección. .

Actualización 24 de marzo de 2020 - Nuevas variantes

Los actores de amenazas detrás de STOP Ransomware han estado trabajando tan incansablemente en 2020 como lo hicieron en 2019, con nuevas variantes que cifran los archivos de las víctimas y los agregan con una variedad de nuevas extensiones. Algunas de las nuevas extensiones de STOP Ransomware incluyen .piny, .redl, .rooe, mmnn, .ooss, .rezm, .lokd y .foop.

Una muestra de una nota de rescate que venía con la variante .lokd contenía el siguiente texto:

¡ATENCIÓN!

¡No se preocupe, puede devolver todos sus archivos!

Todos sus archivos, como fotos, bases de datos, documentos y otros importantes, están cifrados con el cifrado más fuerte y la clave única.

El único método para recuperar archivos es comprar una herramienta de descifrado y una clave única para usted.

Este software descifrará todos sus archivos cifrados.

¿Qué garantías tienes?

Puede enviar uno de sus archivos cifrados desde su PC y lo desciframos gratis.

Pero podemos descifrar solo 1 archivo de forma gratuita. El archivo no debe contener información valiosa.

Puede obtener y ver la herramienta de descifrado de descripción general de video:

https://we.tl/t7m8Wr997Sf

El precio de la clave privada y el software de descifrado es de $ 980.

Descuento del 50% disponible si se comunica con nosotros las primeras 72 horas, el precio para usted es de $ 490.

Tenga en cuenta que nunca podrá restaurar sus datos sin pago.

Revise su carpeta de correo electrónico "Spam" o "Correo no deseado" si no obtiene respuesta en más de 6 horas.

Para obtener este software, debe escribir en nuestro correo electrónico:

helpdatarestore@firemail.cc

Reserve la dirección de correo electrónico para contactarnos:

helpmanager@mail.ch

Tu identificación personal:

[caracteres aleatorios]

Otros correos electrónicos que los actores de amenazas han estado usando con estas nuevas variantes incluyen helpmanager@iran.ir y helpmanager@firemail.cc.

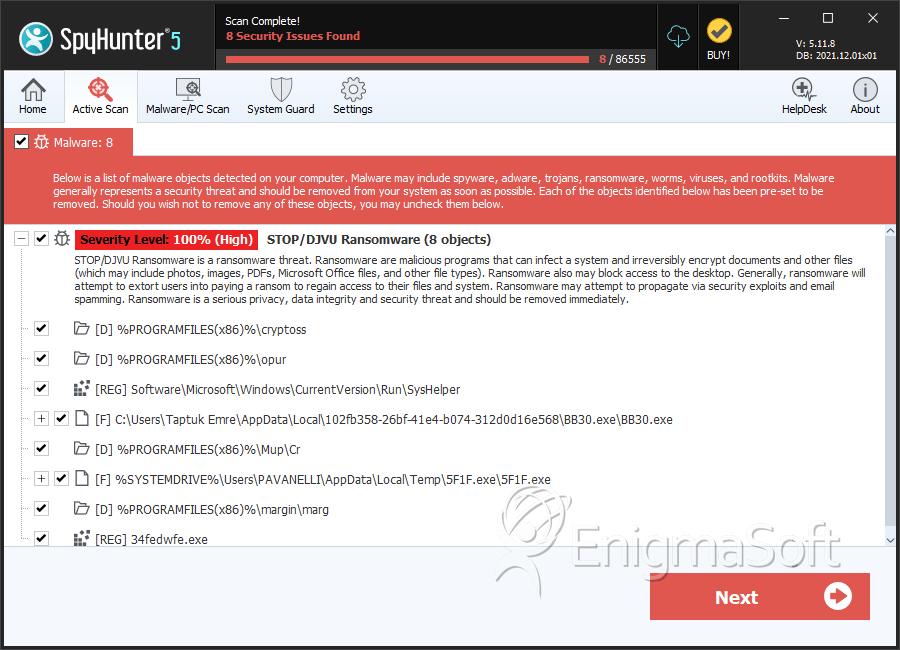

SpyHunter detecta y elimina DETENER ransomware

DETENER ransomware capturas de pantalla

Detalles del Sistema de Archivos

| # | Nombre | MD5 |

Detecciones

Detecciones: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

|

|---|---|---|---|

| 1. | BB30.exe | f8ef98bbaff6ac82dacde20ee90bfa55 | 4,204 |

| 2. | 5F1F.exe | b5b59a34192343da2c0fc84fb3bb6b2e | 3,154 |

| 3. | 3ffa.exe | a0192bd5d8164e61819890e908fa0e7d | 1,890 |

| 4. | 97DE.tmp.exe | 4e8f1415dd3366f81fa3960db4cf70f9 | 1,772 |

| 5. | 1368.tmp.exe | 8cebee5086592386fa86f3ee5bacc0d2 | 1,647 |

| 6. | 9686685955.exe | 5c71f8c3bb000d163fc2e63c089b35a1 | 1,630 |

| 7. | a395.tmp.exe | 536f955ae69e666b44aac54c7619b9b1 | 1,589 |

| 8. | 3823.TMP.EXE.WPT | d4fceee0f4fe0f1b50a5c957eab5151b | 1,500 |

| 9. | 512B.tmp.exe | 89b1b4f3f6ec190865abaa7f61046ee5 | 1,255 |

| 10. | 3344.exe | 6a4d9e0ad2a5361dd947537182f5692d | 1,240 |

| 11. | d5e2.tmp.exe | 4c1b9a14dda6a74b7abff708758d98f6 | 1,038 |

| 12. | B117.tmp.exe | 283bf952e656763a94626cac01d7bc85 | 979 |

| 13. | 25b9.tmp.exe | 9bd737b220a4040dbcaf17f48be54a98 | 825 |

| 14. | 3A93.tmp.exe | d5995275a4d96672ed08cc6188143a7a | 773 |

| 15. | 2c6b.tmp.exe | ac2dffb783aed99d77ecc2006a29d971 | 744 |

| 16. | 618.tmp.exe | 99ba307185c56cfb6d9ea965fcfef083 | 719 |

| 17. | 160f.tmp.exe | 3a1a3c4b4b3de474b574f48198d6e41e | 647 |

| 18. | 1df7.tmp.exe | ad5a82caee53510fafcdfcddfa74daae | 54 |

| 19. | 5cd3.tmp.exe | 1569c3b648b4c63ae39ddc2d2d91b7d5 | 14 |

| 20. | e5cb.tmp.exe | 031ff93d3e55a84f475cf0b563fe7f65 | 14 |

| 21. | 5dcc.tmp.exe | e3b973420daf30a4180f60337a2eaf90 | 14 |

| 22. | 6fa4.tmp.exe | 67e8f528b4db3443a74718443a2fc788 | 12 |

| 23. | cc0.tmp.exe | 0564489cff6c549ca82b7a470b305346 | 11 |

| 24. | c11d.tmp.exe | a0eb1e740d92c51576ed117d8b6de3c5 | 11 |

| 25. | ransomware.exe | fdc340769c3ca364f6cc7ca1be99762b | 0 |

Detalles del Registro

directorios

DETENER ransomware puede crear el siguiente directorio o directorios:

| %ALLUSERSPROFILE%\tzjajmmqgl |

| %PROGRAMFILES%\3DMarkproed |

| %PROGRAMFILES%\3DMarkproediot |

| %PROGRAMFILES%\3DMarkproedit |

| %PROGRAMFILES%\3Dmarkproa |

| %PROGRAMFILES%\Blubnerg |

| %PROGRAMFILES%\Cry\Cryp |

| %PROGRAMFILES%\Davai |

| %PROGRAMFILES%\Glary\Utilities\Settings |

| %PROGRAMFILES%\Hyps |

| %PROGRAMFILES%\Innovativ\ddd |

| %PROGRAMFILES%\Ivp\bin |

| %PROGRAMFILES%\Laertseer |

| %PROGRAMFILES%\Lawer\Xor |

| %PROGRAMFILES%\Marg\Cr |

| %PROGRAMFILES%\Mup\Cr |

| %PROGRAMFILES%\Opute |

| %PROGRAMFILES%\Rondom |

| %PROGRAMFILES%\Sir\Air |

| %PROGRAMFILES%\Tryhd |

| %PROGRAMFILES%\cedfs |

| %PROGRAMFILES%\chrum\xon\note |

| %PROGRAMFILES%\company\3dmarkssdf |

| %PROGRAMFILES%\company\64Product |

| %PROGRAMFILES%\crights\file\xml |

| %PROGRAMFILES%\cryptoss |

| %PROGRAMFILES%\crys\cry |

| %PROGRAMFILES%\crysp\cryq |

| %PROGRAMFILES%\der\supr |

| %PROGRAMFILES%\dera\kii |

| %PROGRAMFILES%\ferr\seda\sx\bin |

| %PROGRAMFILES%\hop |

| %PROGRAMFILES%\inner\win\bin |

| %PROGRAMFILES%\krontal |

| %PROGRAMFILES%\laert |

| %PROGRAMFILES%\laerts |

| %PROGRAMFILES%\lass\inst |

| %PROGRAMFILES%\lastpass\bur\tronfiles |

| %PROGRAMFILES%\lawop |

| %PROGRAMFILES%\lawops |

| %PROGRAMFILES%\margin\marg |

| %PROGRAMFILES%\opur |

| %PROGRAMFILES%\sccsd |

| %PROGRAMFILES%\sir\xd |

| %PROGRAMFILES%\virtka |

| %PROGRAMFILES%\xery |

| %PROGRAMFILES%\youtubedown |

| %PROGRAMFILES(x86)%\3DMarkproed |

| %PROGRAMFILES(x86)%\3DMarkproediot |

| %PROGRAMFILES(x86)%\3DMarkproedit |

| %PROGRAMFILES(x86)%\3Dmarkproa |

| %PROGRAMFILES(x86)%\Blubnerg |

| %PROGRAMFILES(x86)%\Cry\Cryp |

| %PROGRAMFILES(x86)%\Davai |

| %PROGRAMFILES(x86)%\Hyps |

| %PROGRAMFILES(x86)%\Innovativ\ddd |

| %PROGRAMFILES(x86)%\Laertseer |

| %PROGRAMFILES(x86)%\Lawer\Xor |

| %PROGRAMFILES(x86)%\Marg\Cr |

| %PROGRAMFILES(x86)%\Mup\Cr |

| %PROGRAMFILES(x86)%\Opute |

| %PROGRAMFILES(x86)%\Rondom |

| %PROGRAMFILES(x86)%\Sir\Air |

| %PROGRAMFILES(x86)%\Tryhd |

| %PROGRAMFILES(x86)%\cedfs |

| %PROGRAMFILES(x86)%\chrum\xon\note |

| %PROGRAMFILES(x86)%\company\3dmarkssdf |

| %PROGRAMFILES(x86)%\company\64Product |

| %PROGRAMFILES(x86)%\crights\file\xml |

| %PROGRAMFILES(x86)%\cryptoss |

| %PROGRAMFILES(x86)%\crys\cry |

| %PROGRAMFILES(x86)%\crysp\cryq |

| %PROGRAMFILES(x86)%\der\supr |

| %PROGRAMFILES(x86)%\dera\kii |

| %PROGRAMFILES(x86)%\ferr\seda\sx\bin |

| %PROGRAMFILES(x86)%\hop |

| %PROGRAMFILES(x86)%\inner\win\bin |

| %PROGRAMFILES(x86)%\krontal |

| %PROGRAMFILES(x86)%\laert |

| %PROGRAMFILES(x86)%\laerts |

| %PROGRAMFILES(x86)%\lass\inst |

| %PROGRAMFILES(x86)%\lastpass\bur\tronfiles |

| %PROGRAMFILES(x86)%\lawop |

| %PROGRAMFILES(x86)%\lawops |

| %PROGRAMFILES(x86)%\margin\marg |

| %PROGRAMFILES(x86)%\opur |

| %PROGRAMFILES(x86)%\sccsd |

| %PROGRAMFILES(x86)%\sir\xd |

| %PROGRAMFILES(x86)%\virtka |

| %PROGRAMFILES(x86)%\xery |

| %PROGRAMFILES(x86)%\youtubedown |

| %ProgramFiles%\kiss\me |

| %ProgramFiles%\mroz\new\trunk |

| %ProgramFiles(x86)%\kiss\me |

| %ProgramFiles(x86)%\mroz\new\trunk |