Ransomware P*zdec

El ransomware persiste como una de las ciberamenazas más destructivas, impidiendo el acceso de las víctimas a sus datos críticos y exigiendo cuantiosos pagos para descifrarlos. Los ciberdelincuentes evolucionan constantemente sus tácticas, por lo que es fundamental que tanto individuos como organizaciones se mantengan alerta. Entre las amenazas emergentes, se ha identificado una nueva variante conocida como el ransomware P*zdec, que se suma a la creciente lista de familias de malware que atacan a usuarios desprevenidos.

Tabla de contenido

El ransomware P*zdec: lo que necesita saber

El ransomware Pzdec pertenece a la familia de ransomware GlobeImposter, un conocido grupo de variantes de malware que cifran archivos. Al infiltrarse en un sistema, cifra los archivos y añade la extensión ".pzdec" a los nombres originales. Por ejemplo, un archivo llamado "document.pdf" se renombraría "document.pdf.pzdec", haciéndolo inaccesible para el usuario.

Tras el cifrado, el malware publica una nota de rescate titulada "how_to_back_files.html", informando a la víctima de que su red corporativa ha sido comprometida. La exigencia de rescate varía, y suele ser de 0,5 BTC (Bitcoin) o de 1000 USD en BTC. Sin embargo, debido a la fluctuación del valor de Bitcoin, el coste puede ser significativamente mayor, llegando en ocasiones a superar los 41 000 USD.

La realidad de los pagos de rescate

Pagar el rescate exigido no garantiza la recuperación de datos. Muchas víctimas que acceden a las exigencias de los atacantes nunca reciben una clave de descifrado. Además, el pago del rescate financia actividades cibercriminales, lo que incentiva nuevos ataques contra terceros.

Actualmente, no se conoce ninguna herramienta gratuita para descifrar el ransomware P*zdec. Lo mejor es evitar la infección desde el principio y confiar en copias de seguridad seguras y sin conexión para restaurar los archivos cifrados si es necesario.

Cómo se propaga el ransomware P*zdec

El ransomware P*zdec se distribuye a través de varios métodos engañosos, entre ellos:

- Correos electrónicos de phishing y archivos adjuntos fraudulentos : los ciberdelincuentes suelen camuflar malware en documentos legítimos (PDF, archivos de Microsoft Office o de OneNote). Al abrirlos, pueden ejecutar scripts dañinos.

- Troyanos e instaladores de software no seguros : algunos programas maliciosos están incrustados en software pirateado, aplicaciones pirateadas o actualizaciones falsas.

- Descargas automáticas : el simple hecho de visitar un sitio web comprometido puede provocar una descarga automática de malware sin interacción del usuario.

Mejores prácticas de seguridad para proteger sus dispositivos

Protegerse del ransomware requiere un enfoque de seguridad proactivo y por capas. Estos son los pasos esenciales para fortalecer sus defensas:

- Realice copias de seguridad periódicas: Conserve al menos dos copias de sus datos cruciales: una sin conexión (disco duro externo) y otra en la nube. Asegúrese de que las copias de seguridad se desconecten después de actualizarlas para evitar que el malware las encripte.

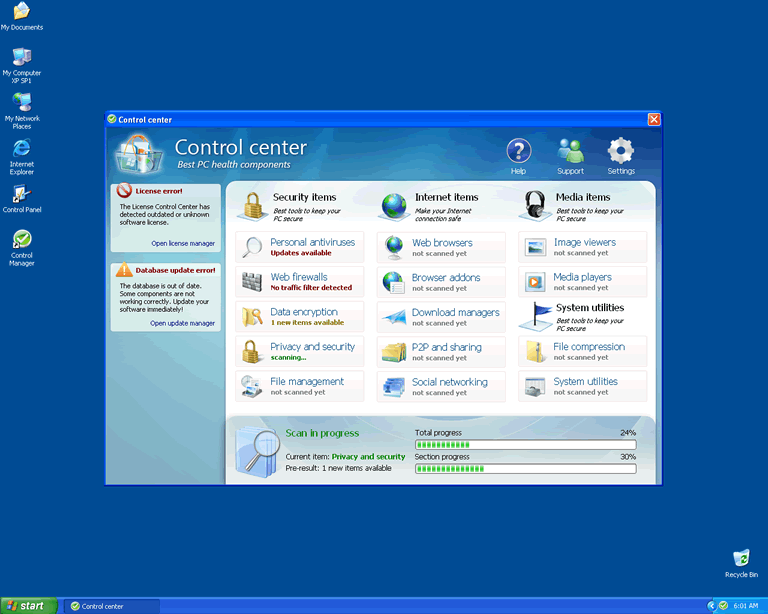

- Utilice un software de seguridad robusto : Instale una solución antimalware confiable que detecte ransomware. Active la protección en tiempo real y mantenga todo el software de seguridad actualizado.

- Piensa antes de hacer clic : Evita abrir archivos adjuntos sospechosos en correos electrónicos o interactuar con enlaces de fuentes desconocidas. Verifica la dirección de correo electrónico del remitente antes de interactuar con los mensajes.

- Mantenga actualizados el software y los sistemas operativos : active las actualizaciones automáticas de su sistema operativo y de todo el software instalado. Corrija las vulnerabilidades que los ciberdelincuentes podrían explotar.

- Desactivar macros en documentos de Office : Muchos ataques de ransomware utilizan macros maliciosas incrustadas en archivos de Office. Abra los documentos en la Vista Protegida siempre que sea posible.

- Use contraseñas seguras y autenticación multifactor (MFA) : Asegúrese de usar contraseñas únicas y complejas para todas las cuentas. Active la MFA para evitar el acceso no autorizado al correo electrónico y al almacenamiento en la nube.

- Restringir privilegios de usuario : Evite usar cuentas de administrador para tareas cotidianas. Implemente el acceso con privilegios mínimos para reducir el impacto de infecciones de malware.

- Bloquee posibles vectores de amenaza : Desactive el Protocolo de Escritorio Remoto (RDP) si no lo necesita. Utilice herramientas de seguridad de red y firewalls para supervisar y bloquear el tráfico malicioso.

Reflexiones finales: La prevención es clave

El ransomware como P*zdec es una amenaza grave que puede causar importantes pérdidas financieras y de datos. La prevención es la mejor defensa. Al adoptar hábitos de ciberseguridad sólidos, mantener copias de seguridad y ser precavido en línea, puede minimizar el riesgo de infección y evitar ser víctima de estos esquemas de extorsión digital.