RemcosRAT

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Clasificación: | 4,425 |

| Nivel de amenaza: | 80 % (Elevado) |

| Computadoras infectadas: | 26,563 |

| Visto por primera vez: | October 16, 2016 |

| Ultima vez visto: | August 5, 2024 |

| SO(s) afectados: | Windows |

Remcos RAT (troyano de acceso remoto) es un sofisticado malware diseñado para infiltrarse y controlar los sistemas operativos Windows. Desarrollado y vendido por una empresa alemana llamada Breaking Security como una herramienta legítima de vigilancia y control remoto, los ciberdelincuentes abusan con frecuencia de Remcos con fines maliciosos. Este artículo profundiza en las características, capacidades, impactos y defensas relacionadas con Remcos RAT, así como en incidentes notables recientes relacionados con su implementación.

Tabla de contenido

Métodos de implementación e infección

Ataques de phishing

Remcos generalmente se distribuye a través de ataques de phishing, en los que se engaña a usuarios desprevenidos para que descarguen y ejecuten archivos maliciosos. Estos correos electrónicos de phishing suelen contener:

Archivos ZIP maliciosos disfrazados de PDF que afirman ser facturas o pedidos.

Documentos de Microsoft Office con macros maliciosas integradas diseñadas para implementar el malware tras la activación.

Técnicas de evasión

Para evadir la detección, Remcos emplea técnicas avanzadas como:

- Inyección de proceso o vaciado de proceso : este método permite que Remcos se ejecute dentro de un proceso legítimo, evitando así la detección por parte del software antivirus.

- Mecanismos de persistencia : una vez instalado, Remcos garantiza que permanezca activo empleando mecanismos que le permiten ejecutarse en segundo plano, oculto al usuario.

Infraestructura de comando y control (C2)

Una capacidad central de Remcos es su funcionalidad de comando y control (C2). El malware cifra su tráfico de comunicaciones en ruta al servidor C2, lo que dificulta que las medidas de seguridad de la red intercepten y analicen los datos. Remcos utiliza DNS distribuido (DDNS) para crear múltiples dominios para sus servidores C2. Esta técnica ayuda al malware a evadir las protecciones de seguridad que dependen del filtrado del tráfico a dominios maliciosos conocidos, mejorando su resistencia y persistencia.

Capacidades de Remcos RAT

Remcos RAT es una poderosa herramienta que ofrece numerosas capacidades a los atacantes, permitiendo un amplio control y explotación de los sistemas infectados:

Elevación de privilegios

Remcos puede obtener permisos de administrador en un sistema infectado, lo que le permite:

- Deshabilite el control de cuentas de usuario (UAC).

- Ejecute varias funciones maliciosas con privilegios elevados.

Evasión de defensa

Al utilizar la inyección de procesos, Remcos se integra en procesos legítimos, lo que dificulta la detección del software antivirus. Además, su capacidad para ejecutarse en segundo plano oculta aún más su presencia a los usuarios.

Recopilación de datos

Remcos es experto en recopilar una amplia gama de datos del sistema infectado, que incluyen:

- Pulsaciones de teclas

- Capturas de pantalla

- Grabaciones de audio

- Contenido del portapapeles

- Contraseñas almacenadas

Impacto de una infección por Remcos RAT

Las consecuencias de una infección Remcos son importantes y multifacéticas y afectan tanto a usuarios individuales como a organizaciones:

- Adquisición de cuenta

Al registrar las pulsaciones de teclas y robar contraseñas, Remcos permite a los atacantes apoderarse de cuentas en línea y otros sistemas, lo que podría provocar más robo de datos y acceso no autorizado dentro de la red de una organización. - Robo de datos

Remcos es capaz de extraer datos confidenciales del sistema infectado. Esto puede provocar violaciones de datos, ya sea directamente desde la computadora comprometida o desde otros sistemas a los que se accede mediante credenciales robadas. - Infecciones posteriores

Una infección con Remcos puede servir como puerta de entrada para implementar variantes de malware adicionales. Esto aumenta el riesgo de ataques posteriores, como infecciones de ransomware, lo que agrava aún más el daño.

Protección contra el malware Remcos

Las organizaciones pueden adoptar varias estrategias y mejores prácticas para protegerse contra las infecciones por Remcos:

Escaneo de correo electrónico

La implementación de soluciones de escaneo de correo electrónico que identifiquen y bloqueen correos electrónicos sospechosos puede evitar la entrega inicial de Remcos a las bandejas de entrada de los usuarios.

Análisis de dominio

Monitorear y analizar los registros de dominio solicitados por los puntos finales puede ayudar a identificar y bloquear dominios jóvenes o sospechosos que puedan estar asociados con Remcos.

Análisis de tráfico de red

Las variantes de Remcos que cifran su tráfico utilizando protocolos no estándar se pueden detectar mediante el análisis del tráfico de red, que puede señalar patrones de tráfico inusuales para una mayor investigación.

Puesto final de Seguridad

Es fundamental implementar soluciones de seguridad para terminales con la capacidad de detectar y remediar infecciones por Remcos. Estas soluciones se basan en indicadores de compromiso establecidos para identificar y neutralizar el malware.

Explotación de la interrupción de CrowdStrike

En un incidente reciente, los ciberdelincuentes aprovecharon una interrupción mundial de la empresa de ciberseguridad CrowdStrike para distribuir Remcos RAT. Los atacantes se dirigieron a los clientes de CrowdStrike en América Latina mediante la distribución de un archivo ZIP llamado 'crowdstrike-hotfix.zip'. Este archivo contenía un cargador de malware, Hijack Loader, que posteriormente lanzó la carga útil Remcos RAT.

El archivo ZIP incluía un archivo de texto ('instrucciones.txt') con instrucciones en español, instando a los objetivos a ejecutar un archivo ejecutable ('setup.exe') para supuestamente recuperarse del problema. El uso de nombres de archivos e instrucciones en español indica una campaña dirigida a clientes de CrowdStrike con sede en América Latina.

Conclusión

Remcos RAT es un malware potente y versátil que representa una amenaza importante para los sistemas Windows. Su capacidad para evadir la detección, obtener privilegios elevados y recopilar una gran cantidad de datos lo convierte en una herramienta favorita entre los ciberdelincuentes. Al comprender sus métodos de implementación, capacidades e impactos, las organizaciones pueden defenderse mejor contra este software malicioso. Implementar medidas de seguridad sólidas y mantenerse alerta contra los ataques de phishing son pasos cruciales para mitigar el riesgo que plantea Remcos RAT.

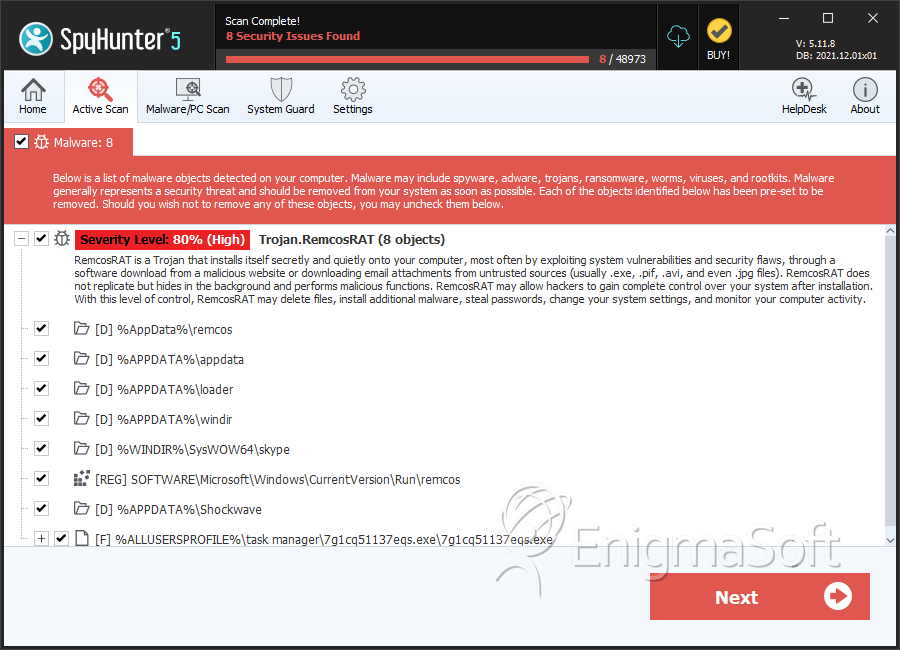

SpyHunter detecta y elimina RemcosRAT

Video RemcosRAT

Consejo: encienda el sonido y mire el video en modo de pantalla completa .

Detalles del Sistema de Archivos

| # | Nombre | MD5 |

Detecciones

Detecciones: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

|

|---|---|---|---|

| 1. | 7g1cq51137eqs.exe | aeca465c269f3bd7b5f67bc9da8489cb | 83 |

| 2. | 321.exe | d435cebd8266fa44111ece457a1bfba1 | 45 |

| 3. | windslfj.exe | 968650761a5d13c26197dbf26c56552a | 5 |

| 4. | file.exe | 83dd9dacb72eaa793e982882809eb9d5 | 5 |

| 5. | Legit Program.exe | cd2c23deea7f1eb6b19a42fd3affb0ee | 3 |

| 6. | unseen.exe | d8cff8ec41992f25ef3127e32e379e3b | 2 |

| 7. | file.exe | 601ceb7114eefefd1579fae7b0236e66 | 1 |

| 8. | file.exe | c9923150d5c18e4932ed449c576f7942 | 1 |

| 9. | file.exe | 20dc88560b9e77f61c8a88f8bcf6571f | 1 |

| 10. | file.exe | c41f7add0295861e60501373d87d586d | 1 |

| 11. | file.exe | 8671446732d37b3ad4c120ca2b39cfca | 0 |

| 12. | File.exe | 35b954d9a5435f369c59cd9d2515c931 | 0 |

| 13. | file.exe | 3e25268ff17b48da993b74549de379f4 | 0 |

| 14. | file.exe | b79dcc45b3d160bce8a462abb44e9490 | 0 |

| 15. | file.exe | 390ebb54156149b66b77316a8462e57d | 0 |

| 16. | e12cd6fe497b42212fa8c9c19bf51088 | e12cd6fe497b42212fa8c9c19bf51088 | 0 |

| 17. | file.exe | 1d785c1c5d2a06d0e519d40db5b2390a | 0 |

| 18. | file.exe | f48496b58f99bb6ec9bc35e5e8dc63b8 | 0 |

| 19. | file.exe | 5f50bcd2cad547c4e766bdd7992bc12a | 0 |

| 20. | file.exe | 1645b2f23ece660689172547bd2fde53 | 0 |

| 21. | 50a62912a3a282b1b11f78f23d0e5906 | 50a62912a3a282b1b11f78f23d0e5906 | 0 |

Detalles del Registro

directorios

RemcosRAT puede crear el siguiente directorio o directorios:

| %ALLUSERSPROFILE%\task manager |

| %APPDATA%\Badlion |

| %APPDATA%\Extress |

| %APPDATA%\GoogleChrome |

| %APPDATA%\JagexLIVE |

| %APPDATA%\Remc |

| %APPDATA%\Shockwave |

| %APPDATA%\appdata |

| %APPDATA%\googlecrome |

| %APPDATA%\hyerr |

| %APPDATA%\loader |

| %APPDATA%\pdf |

| %APPDATA%\remcoco |

| %APPDATA%\ujmcos |

| %APPDATA%\verify |

| %APPDATA%\windir |

| %AppData%\remcos |

| %PROGRAMFILES(x86)%\Microsft Word |

| %TEMP%\commonafoldersz |

| %TEMP%\remcos |

| %Userprofile%\remcos |

| %WINDIR%\SysWOW64\Adobe Inc |

| %WINDIR%\SysWOW64\remcos |

| %WINDIR%\SysWOW64\skype |

| %WINDIR%\System32\rel |

| %WINDIR%\System32\remcos |

| %WINDIR%\notepad++ |

| %WINDIR%\remcos |