REvil ransomware

Los expertos en ciberseguridad han detectado una nueva amenaza de ransomware que circula por la Web recientemente. Este troyano de cifrado de datos se llama REvil Ransomware y también se conoce como Sodinokibi Ransomware.

Infiltración y cifrado

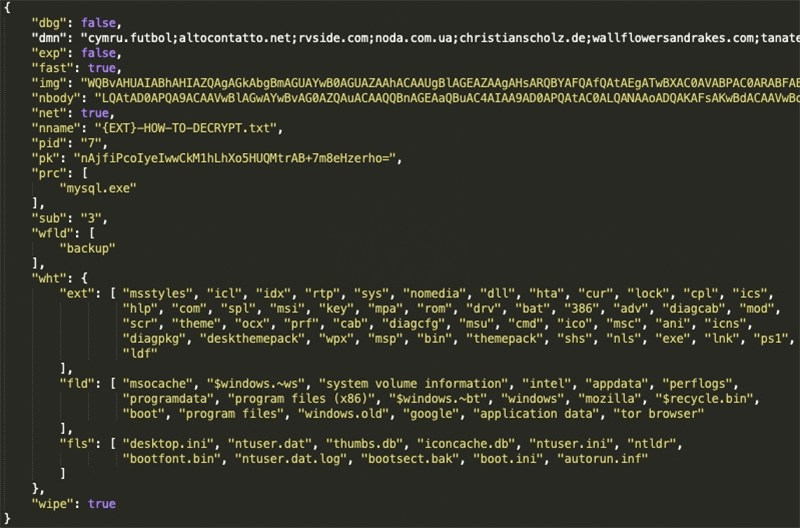

Los expertos en malware no han podido llegar a un consenso sobre qué método se emplea en la propagación del REvil Ransomware. En gran parte, se cree que los autores de REvil Ransomware pueden estar utilizando algunas de las técnicas más comunes para difundir este troyano de bloqueo de archivos: actualizaciones de aplicaciones falsas, software pirateado infectado descargado de fuentes no oficiales y correos electrónicos no deseados, que contienen archivos adjuntos corruptos. Si REvil Ransomware logra penetrar en un sistema, comenzará el ataque con un escaneo rápido de los archivos presentes en la computadora. El objetivo es encontrar y localizar los archivos, para los que REvil Ransomware fue programado. Luego, se activará el proceso de cifrado y todos los archivos de destino se bloquearán mediante un algoritmo de cifrado. Al bloquear un archivo, REvil Ransomware agrega una extensión a su nombre de archivo, que consiste en una cadena aleatoria generada de forma única para cada víctima, por ejemplo, '.294l0jaf59'. Esto significa que una vez que un archivo, que originalmente se llamaba 'kitty-litter.jpg' se somete al proceso de cifrado del REvil Ransomware, su nombre se modificará a 'kitty-litter.jpg.294l0jaf59'.

Esta semana en Malware Ep7: Revil Ransomware ataca a un bufete de abogados de clientes de alto perfil

La nota de rescate

La siguiente fase es la eliminación de la nota de rescate. La nota de REvil Ransomware se llamará '294l0jaf59-HOW-TO-DECRYPT.txt' si continuamos con el ejemplo de la extensión generada de forma única para antes. El mensaje de rescate dice:

'- === Bienvenido. De nuevo. === ---

[+] ¿Qué pasa? [+]

Sus archivos están encriptados y actualmente no están disponibles. Puede verificarlo: todos los archivos en su computadora tienen la expansión 686l0tek69.

Por cierto, todo es posible recuperar (restaurar), pero debe seguir nuestras instrucciones. De lo contrario, no puede devolver sus datos (NUNCA).

[+] ¿Qué garantías? [+]

Es solo un negocio. No nos preocupamos en absoluto por usted y sus ofertas, excepto por obtener beneficios. Si no hacemos nuestro trabajo y responsabilidades, nadie no cooperará con nosotros. No es de nuestro interés.

Para comprobar la capacidad de devolver archivos, debe visitar nuestro sitio web. Allí puede descifrar un archivo de forma gratuita. Esa es nuestra garantía.

Si no coopera con nuestro servicio, para nosotros, no importa. Pero perderá su tiempo y sus datos, porque solo tenemos la clave privada. En la práctica, el tiempo es mucho más valioso que el dinero.

[+] ¿Cómo acceder al sitio web? [+]

Tienes dos formas:

1) [Recomendado] ¡Usando un navegador TOR!

a) Descargue e instale el navegador TOR desde este sitio: hxxps: //torproject.org/

b) Abra nuestro sitio web: hxxp: //aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Si TOR está bloqueado en su país, ¡intente usar VPN! Pero puede utilizar nuestro sitio web secundario. Para esto:

a) Abra cualquier navegador (Chrome, Firefox, Opera, IE, Edge)

b) Abra nuestro sitio web secundario: http://decryptor.top/913AED0B5FE1497D

Advertencia: el sitio web secundario se puede bloquear, por eso la primera variante es mucho mejor y está más disponible.

Cuando abra nuestro sitio web, ingrese los siguientes datos en el formulario de entrada:

Clave:

-

Nombre de la extensión:

294l0jaf59

-------------------------------------------------- ---------------------------------------

!!! PELIGRO !!!

NO intente cambiar los archivos usted mismo, NO use ningún software de terceros para restaurar sus datos o soluciones antivirus; esto puede implicar el daño de la clave privada y, como resultado, la pérdida de todos los datos.

!!! !!! !!!

UNA VEZ MÁS: le conviene recuperar sus archivos. Por nuestra parte, nosotros (los mejores especialistas) hacemos todo para restaurar, pero por favor no debe interferir.

!!! !!! !!! '

Los atacantes exigen $ 2500 en Bitcoin como tarifa de rescate. Sin embargo, si la suma no se paga dentro de las 72 horas, se duplica a $ 5000.

La suma exigida por los autores del REvil Ransomware es bastante considerable, y le recomendamos encarecidamente que no pague ni ceda a las demandas de los ciberdelincuentes como los responsables de este troyano de bloqueo de datos. Una opción más inteligente sería asegurarse de descargar e instalar un paquete de software antivirus de buena reputación, que mantendría su sistema a salvo de amenazas como REvil Ransomware.

Grubman Shire Meiselas & Sacks piratea y demanda de rescate de $ 42 millones

A principios de mayo de 2020, el grupo de piratería REvil violó los sistemas del bufete de abogados Grubman Shire Meiselas & Sacks (GSMS) con sede en Nueva York, cifrando y robando la friolera de 756 GB de datos confidenciales.

Los archivos robados incluían correspondencia personal, derechos musicales, acuerdos de no divulgación, números de teléfono y direcciones de correo electrónico de numerosas celebridades de la lista A, incluidos Elton John, Madonna, Bruce Springsteen, Nicky Minaj, Mariah Carey, Lady Gaga y U2.

No solo eso, sino que los piratas informáticos afirmaron que habían tenido en sus manos datos confidenciales sobre el presidente de Estados Unidos, Donald Trump. Esta afirmación fue la razón de la impresionante demanda de rescate realizada por el grupo REvil. Inicialmente, los atacantes exigieron 21 millones de dólares, pero GSMS respondió con una oferta de solo 365.000 dólares.

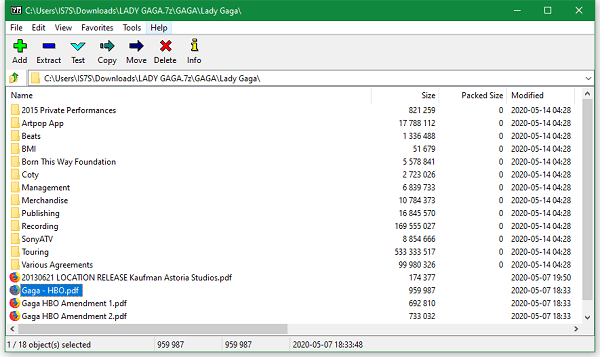

Esto resultó en la duplicación de la demanda de rescate por parte de los ciberdelincuentes, así como la publicación de un archivo de 2.4GB que contenía documentos legales de Lady Gaga, incluidos conciertos, apariciones en televisión y contratos de comercialización.

El contenido de la filtración de Lady Gaga. Fuente: zdnet.com [/ caption]

El contenido de la filtración de Lady Gaga. Fuente: zdnet.com [/ caption]

La filtración también contenía una amenaza sobre la liberación de los '' trapos sucios '' del presidente Trump:

'' La próxima persona que publicaremos es Donald Trump. Hay una carrera electoral y encontramos un montón de ropa sucia a tiempo. Señor Trump, si quiere seguir siendo presidente, golpee con un palo afilado a los muchachos, de lo contrario, puede olvidar esta ambición para siempre. Y a ustedes, votantes, les podemos hacer saber que después de tal publicación, ciertamente no quieren verlo como presidente. Bueno, dejemos de lado los detalles. El plazo es de una semana. Grubman, destruiremos su empresa hasta los cimientos si no vemos el dinero. Lea la historia de Travelex, es muy instructiva. Estás repitiendo su escenario uno a uno ".

GSMS respondió a la amenaza diciendo que Trump nunca ha sido cliente de la empresa. Los piratas informáticos publicaron un archivo de 160 correos electrónicos que supuestamente contenían "la información más inofensiva" sobre Trump. Aún así, mencionaron al presidente de los Estados Unidos solo de pasada y no contenían suciedad real sobre él. Aparentemente, los actores de la amenaza acababan de buscar cualquier mención de "trump", y muchos de los correos electrónicos filtrados lo contenían simplemente como un verbo.

Mientras tanto, GSMS respondió, sugiriendo que el FBI ha clasificado la violación como un acto de terrorismo, declarando:

'' Los expertos y el FBI nos han informado que negociar con terroristas o pagar un rescate a ellos es una violación de la ley penal federal ''.

Esto no parece haber afectado la actitud de la pandilla REvil, quienes dicen que van a subastar cualquier información valiosa que tengan a quien esté dispuesto a pagar su precio.