StormCry ransomware

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Nivel de amenaza: | 100 % (Elevado) |

| Computadoras infectadas: | 1 |

| Visto por primera vez: | July 16, 2024 |

| SO(s) afectados: | Windows |

StormCry Ransomware es un software amenazante diseñado para cifrar archivos en la computadora de una víctima, volviéndolos inaccesibles hasta que se pague un rescate. Este ransomware añade la extensión de archivo '.stormous' a los archivos cifrados, lo que es un claro indicador de infección. Los atacantes exigen un rescate de 300 dólares en Bitcoin y proporcionan instrucciones específicas para el pago y el contacto.

Tabla de contenido

Caracteristicas claves

- Extensión de archivo : StormCry Ransomware agrega la extensión '.stormous' a todos los archivos cifrados tras la infección. Por ejemplo, un archivo llamado document.docx pasaría a llamarse document.docx.stormous.

- Mensajes de rescate : se generan dos mensajes de rescate en el sistema infectado:

- Léame.html

- pleases_readme@.txt

- Demanda de rescate : El rescate exigido es de 300 dólares, pagaderos en Bitcoin.

- Instrucciones de pago :

- Dirección de la billetera Bitcoin: 1DzX3w6Fb8yd78UMnWxfjnPQ14jWpEtVSA

- Método de contacto: @StormousBot en Telegram

Mensaje de rescate detallado

Los mensajes de rescate, normalmente llamados readme.html y pleas_readme@.txt, contienen la siguiente información:

'Todos sus archivos han sido cifrados por StormCry Ransomware.

Para restaurar sus archivos, debe pagar $300 en Bitcoin a la siguiente dirección:

Cartera Bitcoin: 1DzX3w6Fb8yd78UMnWxfjnPQ14jWpEtVSA

Después del pago, contáctenos a través de Telegram en @StormousBot para obtener más instrucciones sobre cómo descifrar sus archivos.'

Qué hacer cuando se infecta con StormCry Ransomware

- No pague el rescate : se recomienda encarecidamente no pagar el rescate. No hay garantía de que los atacantes proporcionen la clave de descifrado incluso después de realizar el pago. Además, pagar el rescate fomenta las actividades delictivas y financia nuevos ataques.

- Actualizar software : mantenga su sistema operativo y todo el software actualizados con los últimos parches de seguridad.

- Utilice software antimalware : instale y actualice periódicamente el software antimalware.

- Realice copias de seguridad periódicamente : realice copias de seguridad periódicas de sus datos en una unidad externa o almacenamiento en la nube.

- Educar a los usuarios : capacite a los empleados y usuarios sobre cómo reconocer correos electrónicos de phishing y otros métodos comunes de entrega de ransomware.

StormCry Ransomware es una amenaza que puede causar daños importantes a los datos personales y organizacionales. Al comprender sus características y seguir los pasos recomendados, las víctimas pueden mitigar el impacto y reducir la probabilidad de futuros ataques. No olvides que la prevención y la preparación son claves en la lucha contra el ransomware.

El mensaje de rescate completo dejado por StormCry Ransomware a sus víctimas dice:

'Oops. Your files have been encrypted!

Time remaining for payment:About bitcoin How to buy bitcoin?

Contact Us

Download decryption tool

What is happend ?

Your important files are encryption.Many of your documents,photos ,videos,database and other files are no longer accessible because they have been encrypted.Maybe you are busy looking for a way to recover your file,but do not waste your time.Nobody can recover your files without our decryptionCan I Recover My Files?

Sure.We guarantee that you can recover all your files safely and easily.But you have not so enough time.You can decrypt some of your files for free. Try now by clicking .But if you want to decrypt all your files,you need to pay.You only have 3 days to submit the payment.After that the price will be doubled.Also,if you don't pay in 7 days,you won't be able to recover your files forever.We will have free events for users who are so poor that they couldn't pay in 6 months

How Do I Pay?

Payment is accepted in Bitcoin only. To contact the owner of the key and for more information, contact us via the Telegram bot @StormousBot. Please check the current price of Bitcoin and buy some Bitcoin. Then send the correct amount to the specified address. After payment, click . The appropriate time to check in is from 9:00 AM to 11:00 AM.Send $300 to this address: 1DzX3w6Fb8yd78UMnWxfjnPQ14jWpEtVSA

To decrypt your files, you must first download a decryption software. Follow the instructions after payment to get the software and decryption key.'

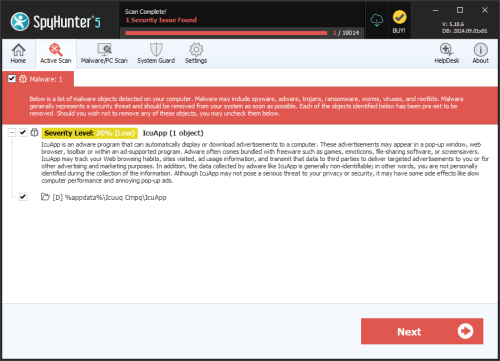

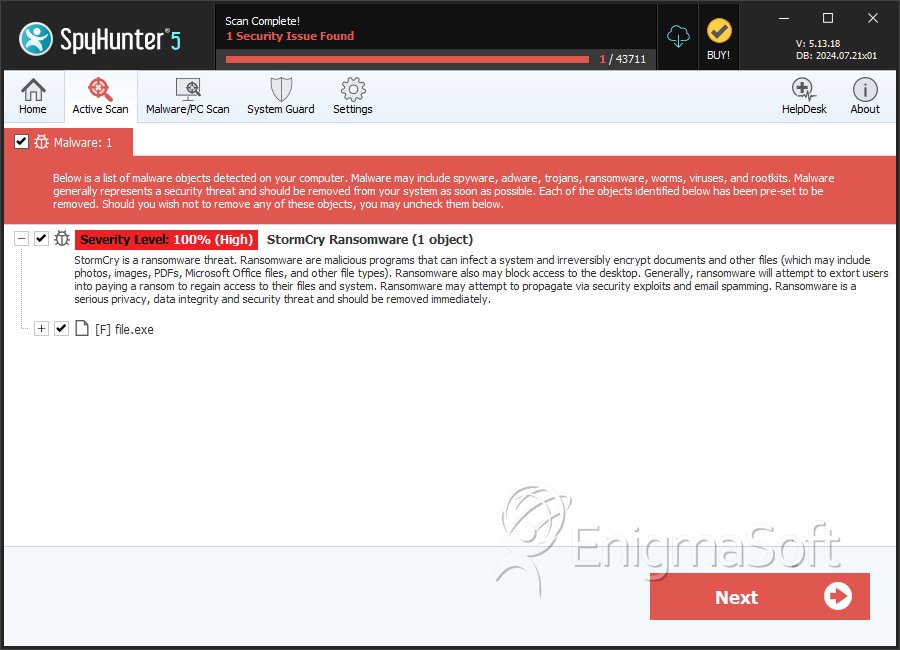

SpyHunter detecta y elimina StormCry ransomware

Detalles del Sistema de Archivos

| # | Nombre | MD5 |

Detecciones

Detecciones: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | f0514037777ec49400b7ac301ea70c52 | 1 |