WannaCryptor o WanaCrypt0r ransomware

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Nivel de amenaza: | 100 % (Elevado) |

| Computadoras infectadas: | 1 |

| Visto por primera vez: | March 29, 2017 |

| Ultima vez visto: | November 15, 2019 |

| SO(s) afectados: | Windows |

El WanaCrypt0r Ransomware es un troyano de cifrado que presenta una táctica de ataque similar a un gusano. El WanaCrypt0r Ransomware es reconocido como uno de los troyanos de cifrado más amenazadores y extendidos hasta el 12 de mayo de 2017. WanaCrypt0r Ransomware logró comprometer más de cientos de miles de sistemas en ciento cuarenta países en su primer lanzamiento al mundo real. Los usuarios de PC en Rusia y el Sistema Nacional de Salud en Gran Bretaña se llevaron la peor parte del ataque. El troyano logró bloquear el acceso a la mayoría de las computadoras conectadas al Sistema Nacional de Salud y casi el 70% de los casos que involucran al WanaCrypt0r Ransomware se registran en Rusia. El WanaCrypt0r Ransomware es un troyano ransomware independiente, que logró infectar máquinas vulnerables que ejecutan Windows XP y Windows Server 2003. Los países que sufrieron más daños son la Federación de Rusia, Ucrania, India, Gran Bretaña y Taiwán.

Tabla de contenido

¿Quién está detrás del ataque con WanaCrypt0r Ransomware?

Los autores de malware detrás de WanaCrypt0r Ransomware aprovecharon una vulnerabilidad que fue descubierta por la NSA y publicada para la venta por un grupo de piratas informáticos conocidos como 'The Shadow Brokers'. El equipo quería vender un conjunto de herramientas que se apropiaron indebidamente de la NSA, pero nadie quería comprar sus "productos", y el grupo subió todos los recursos disponibles a Internet. Evidentemente, los creadores de WanaCrypt0r encontraron una vulnerabilidad con el código CVE-2017-0145 también conocido como 'EternalBlue', que permite a un programador enviar un paquete de datos diseñado especialmente a un servidor SMB y ejecutar un código dañado en el extremo del receptor. Los atacantes lograron instalar el troyano de puerta trasera 'DoublePulsar', lo que les permitió introducir el WanaCrypt0r Ransomware en la máquina comprometida y otras computadoras que estaban conectadas a ella.

¿Es el ransomware WanaCrypt0r una amenaza persistente?

Los investigadores de seguridad de PC informaron que los autores de WanaCrypt0r Ransomware habían lanzado tres versiones, una tras otra. La mayoría de los troyanos de cifrado no se actualizan la misma semana en que se publican, pero WanaCrypt0r demuestra que un determinado equipo de piratas informáticos puede distribuir actualizaciones y parches relativamente rápido. Hemos visto al troyano usar los nombres WannaCry, WanaCrypt0r, WCrypt y WCRY. El WanaCrypt0r Ransomware se comporta como el infame Cerber 6 Ransomware y escanea las unidades de almacenamiento de datos locales en busca de archivos disponibles. El WanaCrypt0r Ransomware procede a conectarse a un servidor de 'Comando y Control' para informar de la infiltración y descargar un conjunto de una clave de cifrado privada y una clave de descifrado pública. La amenaza está diseñada para usar un cifrado AES-256 personalizado para corromper texto, imágenes, audio, video, presentaciones, hojas de cálculo y bases de datos almacenadas en el dispositivo comprometido. Los objetos cifrados pueden presentar las siguientes extensiones:

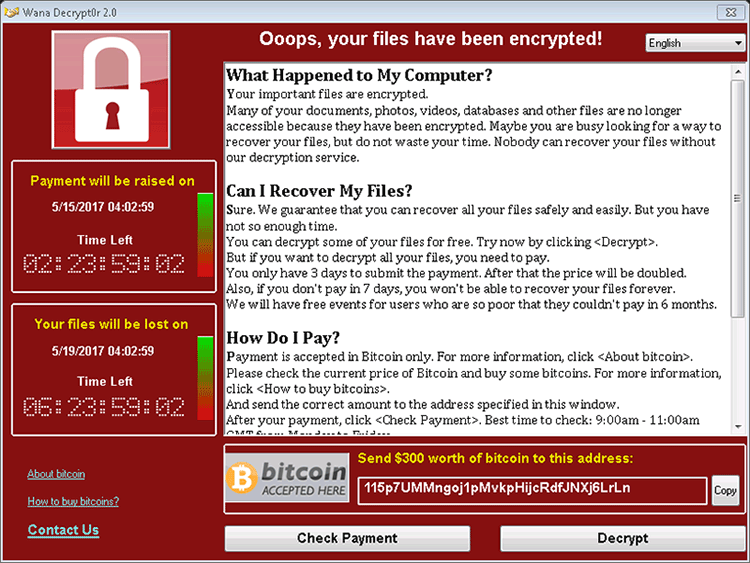

- .WNCRY

- .WNCRYT

- .WRCY

Por ejemplo, 'El impacto del alumbrado público en los meses y la interrupción del transporte de polen nocturno.pptx' puede cambiar su nombre a 'El impacto del alumbrado público en los meses y la interrupción del transporte de polen nocturno.pptx.WNCRYPT'. El cifrado puede tardar algunas horas en las computadoras que se utilizan para el almacenamiento de datos y, gracias a su mecanismo de distribución, WanaCrypt0r Ransomware también puede dañar las copias de seguridad. Debe tener en cuenta que WanaCrypt0r Ransomware puede terminar los procesos de administradores de bases de datos como MySQL, Microsoft Exchange Server y OracleDB. La nota de rescate se presenta en tres formas: un archivo TXT llamado '@ Please_Read_Me @ .txt', un fondo de escritorio llamado '@ WanaDecryptor @ .bmp' y una ventana de programa titulada 'Wana Decrypt0r 2.0'. El fondo de escritorio ofrece una breve explicación de por qué no puede cargar datos en el dispositivo y dice:

Vaya, sus archivos importantes están encriptados.

Si ve este texto, pero no ve la ventana "Wana DecryptOr", entonces su antivirus eliminó el software de descifrado o lo eliminó de su computadora.

Si necesita sus archivos, debe ejecutar el software de descifrado.

Busque un archivo de aplicación llamado "@ WanaDecryptor @ .exe" en cualquier carpeta o restaure desde la cuarentena del antivirus.

¡Corre y sigue las instrucciones!

Los ciberataques se presentan en muchas formas diferentes

Mucha gente se ha preguntado qué sucedió exactamente en los ciberataques de WannaCry y quiénes fueron los más afectados. Resulta que los servicios en Inglaterra y Escocia en el sector de la salud fueron algunas de las entidades afectadas por el ataque a gran escala que se originó en WannaCrytor (WannaCry). El Sistema Nacional de Salud en el Reino Unido se vio afectado por el ataque que terminó comprometiendo innumerables computadoras.

El tipo de ciberataque de la amenaza WannaCrytor (WannaCry) se envió inicialmente por correo electrónico. En el pasado, hemos visto dónde las amenazas de ransomware se propagan principalmente a través de correos electrónicos, que se encuentran en forma de mensajes de spam que contienen archivos adjuntos. Los archivos adjuntos dentro de los mensajes de spam que propagan WannaCrytor (WannaCry) son maliciosos y el usuario de la computadora debe acceder o abrirlos para iniciar el malware.

En el pasado, ha habido muchos casos de malware que se propaga a través de archivos adjuntos de mensajes de spam, muchos de los cuales se sabe que son documentos maliciosos en PDF o MS Word. Estos tipos de documentos son métodos muy populares y comunes para transmitir información a través del correo electrónico. Como ciberataque, el formulario utilizado por los piratas informáticos detrás de WannaCrytor (WannaCry) es muy consciente de las tasas de éxito en la difusión de malware como un archivo adjunto a un correo electrónico, que a menudo les parece a los usuarios informáticos desprevenidos como un documento adjunto inofensivo.

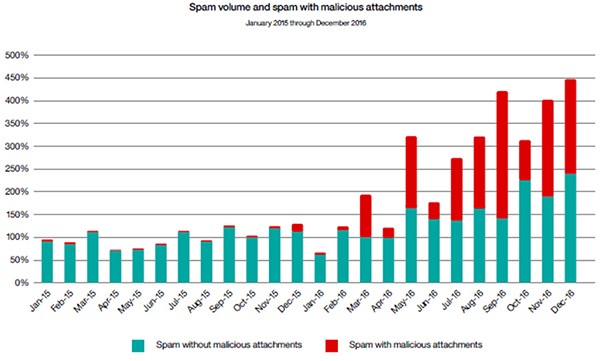

El volumen de spam aumenta equivale a más archivos adjuntos maliciosos que propagan WannaCryptor

El volumen de correos electrónicos no deseados o de tipo phishing ha aumentado constantemente, mientras que el correo electrónico sigue siendo el método de entrega número uno para la mayoría de los programas maliciosos, incluido el ransomware. Según F-Secure, los cinco archivos adjuntos de correo electrónico más peligrosos siguen siendo .DOC, .XLS, .PDF, .ZIP y .7z, y el 85% de todos los correos electrónicos maliciosos tienen dichos archivos adjuntos. Puede reconocer los tipos de extensión de archivo: .DOC es un documento de MS Word, .XLS es un documento de MS Excel, .PDF es un archivo de Adobe Acrobat, .ZIP es un archivo Zip comprimido y .7z es otra forma de archivo zip comprimido. .

La proliferación de correos electrónicos no deseados que contienen archivos adjuntos maliciosos que se encuentran entre los cinco más peligrosos mencionados anteriormente solo ha envalentonado aún más a los piratas informáticos. Con tal, la propagación de amenazas de WannaCrytor (WannaCry) Ransomware y variaciones similares ha sido una lucha continua que no tiene un final a la vista. Solo de 2015 a 2016, los volúmenes de spam aumentaron más del 350% y casi la mitad del volumen correspondió a mensajes de spam con archivos adjuntos maliciosos, como se muestra a continuación en la Figura 1 del gráfico IBM Threat Intelligence Index 2017. Entre los archivos adjuntos de spam maliciosos, el ransomware representó el 85%.

Figura 1. Gráfico de informes de volumen de spam del BM Threat Intelligence Index 2017

Es posible que tenga una forma de evitar pagar

La ventana del programa 'Wana Decrypt0r 2.0' ofrece un temporizador de cuenta regresiva e insta al usuario a pagar 300 USD a través de la moneda digital Bitcoin para adquirir la clave de descifrado correcta e iniciar el proceso de descifrado. Al momento de escribir esto, hay un poco más de cien pagos realizados a la dirección de billetera asociada con WanaCrypt0r Ransomware. Dada la escala del ataque, es posible que haya más usuarios que estén dispuestos a pagar, ya que WanaCrypt0r Ransomware también puede haber eliminado las copias de seguridad. Sin embargo, la amenaza no puede corromper y borrar archivos que están almacenados en dispositivos de memoria no asignados, y debería poder usar copias de seguridad fuera del sitio para reconstruir su estructura de datos. Los expertos recomiendan que las empresas y los usuarios habituales de PC inviertan en un almacenamiento de copia de seguridad sin conexión y basado en la nube para obtener la máxima protección contra los troyanos de cifrado modernos. Debe tener en cuenta que se informa que WanaCrypt0r Ransomware apunta a 166 tipos de archivos que incluyen:

.123, .3dm, .3ds, .3g2, .3gp, .602, .accdb, .aes, .ARC, .asc, .asf, .asm, .asp, .avi, .backup, .bak, .bat , .bmp, .brd, .bz2, .cgm, .class, .cmd, .cpp, .crt, .csr, .csv, .dbf, .dch, .der, .dif, .dip, .djvu,. doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv, .frm, .gif, .gpg, .hwp, .ibd, .iso, .jar, .java, .jpeg, .jpg, .jsp, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv , .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .odb, .odg, .odp, .ods, .odt, .onetoc2,. ost, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .pfx, .php, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps1, .psd, .pst, .rar, .raw, .rtf, .sch, .sldm, .sldx, .slk, .sln , .snt, .sql, .sqlite3, .sqlitedb, .stc, .std, .sti, .stw, .suo, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw,. tar, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vbs, .vcd, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xls m, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip.