WastedLocker ransomware

Las amenazas de ransomware a menudo se dirigen a usuarios desprevenidos al azar, utilizando diferentes trucos de propagación. Sin embargo, este no es el caso del WastedLocker Ransomware recién descubierto. Parece que WastedLocker Ransomware solo persigue a las empresas ubicadas en los Estados Unidos. Después de que los expertos en seguridad estudiaron este nuevo bloqueador de archivos, descubrieron que probablemente fue creado por los ciberdelincuentes que desarrollaron y distribuyeron el conocido troyano bancario Dridex. Según los investigadores, los estafadores en cuestión también han lanzado campañas que propagan BitPaymer Ransomware y Locky Ransomware .

Esta semana en Malware Ep 13: Hackers de Evil Corp bloqueados para implementar WastedLocker Ransomware

Recientemente, los autores de amenazas de ransomware han estado utilizando un nuevo truco para presionar aún más a sus víctimas para que paguen la tarifa de rescate. Muchos archivadores contemporáneos amenazan con filtrar los datos de la víctima en línea si no pagan. Esta puede ser una técnica particularmente útil si los atacantes están apuntando a una empresa, debido a la propensión de las empresas a tener datos sensibles y documentos confidenciales, que no desearían publicar en línea. Sin embargo, los creadores de WastedLocker Ransomware no parecen utilizar esta técnica, lo que fue una sorpresa para los analistas de malware. Sin embargo, incluso sin utilizar este truco, WastedLocker Ransomware es totalmente capaz de causar estragos en los sistemas objetivo.

Tabla de contenido

Cómo WastedLocker se dirige a las computadoras

WastedLocker Ransomware parece instalarse manualmente en los sistemas de destino. Los investigadores de seguridad creen que este es el caso porque al cifrar un archivo, WastedLocker Ransomware agrega '.wasted' como una extensión junto al nombre de la víctima. Parece que los autores de WastedLocker Ransomware han tomado prestado parte del código de BitPaymer Ransomware, ya que ambas amenazas parecen tener algunas características idénticas.

La tarifa de rescate parece calcularse de forma individual. Sin embargo, los atacantes suelen pedir varios millones de dólares. Según los informes, hasta ahora, la tarifa de rescate más alta establecida por WastedLocker Ransomware es de aproximadamente $ 10 millones. WastedLocker Ransomware tiene una tasa de infección baja porque la propagación de esta amenaza no está automatizada, ya que los atacantes solo la implementan contra objetivos específicos que eligen con cuidado.

Los informes indican que no ha habido ninguna empresa que haya pagado las astronómicas tarifas de rescate exigidas por WastedLocker Ransomware. Desafortunadamente, WastedLocker Ransomware no se puede descifrar de forma gratuita.

La carga útil y los métodos de distribución de WastedLocker son únicos

WastedLocker todavía está usando el marco de actualización falso de SocGholish para distribuir el ransomware. El propósito principal del marco es determinar si la computadora de la víctima es parte de una red más grande o no. Un bot de JavaScript extrae mucha información del sistema de la víctima y luego la envía de vuelta a un servidor SocGholish. Según esta información, el servidor devuelve una carga útil a la víctima. Este es el método principal de propagación que todavía utiliza Evil Corp.

Para proteger su carga útil, WastedLocker usa código basura con el objetivo de aumentar la entropía y ofuscar el código real. El criptográfico que se encarga de esta ofuscación primero verifica el registro del sistema en busca de dos claves específicas relacionadas con las interfaces de script de Windows y, si no se encuentran, se termina o ingresa en un bucle infinito. Durante el siguiente paso, el cripter crea un búfer de memoria, encadena una serie de blobs de datos en ese búfer y descifra el búfer usando un algoritmo XOR. Una vez que se completa el descifrado, se revela que el búfer es shellcode que está a cargo de implementar la carga útil real. El shellcode crea un nuevo búfer y copia la carga útil en él, lo descifra usando otro algoritmo XOR y finalmente intercambia el código de cifrado que ya está en la memoria con el código de la carga útil, luego salta al punto de entrada de la carga útil.

Antes de descifrar cualquier archivo en el sistema de la víctima, WastedLocker primero ejecuta algunas verificaciones de rutina para garantizar un funcionamiento sin problemas. El ransomware utiliza un archivo ejecutable o DLL aleatorio que se encuentra en el directorio system32 de Windows para elevar sus privilegios si no tiene control de administrador al secuestrar una nueva copia del archivo legítimo que se inyecta con el ransomware.

Los investigadores de seguridad también descubrieron un error en el código que usa WastedLocker para determinar si el ransomware se ejecuta en un sistema de 32 o 64 bits. El ransomware lee la estructura KUSER_SHARED_DATA y comprueba el valor de su puntero. Si el puntero es cero, esto significaría que la carga útil está ejecutando una versión de 32 bits en un sistema de 64 bits. Sin embargo, este no es un método que funcione para sistemas Windows 10.

Una vez que WastedLocker llega a cifrar archivos, busca todo tipo de dispositivos de almacenamiento grandes, incluidas unidades fijas, extraíbles, compartidas y remotas. El ransomware funciona utilizando una lista de exclusión en lugar de la lista común de tipos de archivos cifrados. Los archivos en miniatura de menos de 10 bytes se ignoran y los archivos grandes se fragmentan y cifran en bloques de 64 MB. El cifrado utiliza un algoritmo AES.

Nota de rescate de WastedLocker

Para cada archivo cifrado, el ransomware crea una nota de rescate adicional. Los archivos cifrados utilizan una convención de nomenclatura compleja que incluye el nombre de la organización o institución objetivo y el sufijo desperdiciado. Esto significa que un archivo llamado "report.xlsx" se convertirá en "report.xlsx.targetnamewasted".

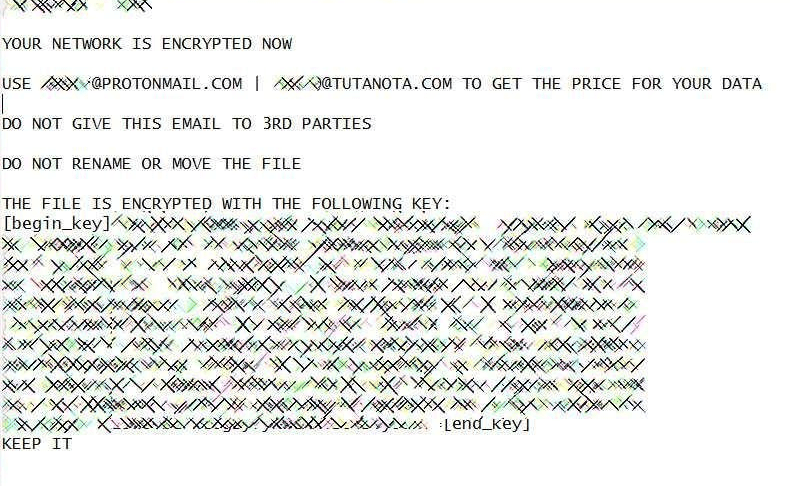

La nota de rescate utilizada por WastedLocker es la siguiente:

[Nombre de la víctima / organización]

SU RED ESTÁ CIFRADA AHORA

USAR [CORREO ELECTRÓNICO] | [EMAIL2] PARA OBTENER EL PRECIO DE SUS DATOS

NO ENVÍE ESTE CORREO ELECTRÓNICO A TERCEROS

NO CAMBIAR EL NOMBRE NI MOVER EL ARCHIVO

EL ARCHIVO ESTÁ CIFRADO CON LA SIGUIENTE CLAVE:

[inicio clave] * [final clave]

QUÉDATELO

La lista de exclusión de cifrado que usa WastedLocker es la siguiente:

- * .386

- * .adv

- *.y yo

- * .bak

- *.murciélago

- *.compartimiento

- *.taxi

- * .cmd

- * .com

- * .cpl

- *.canalla

- * .dat

- * .diagcab

- * .diagcfg

- * .dll

- * .drv

- *.exe

- * .hlp

- * .hta

- * .icl

- * .icns

- * .ics

- * .idx

- * .ini

- *.clave

- * .lnk

- *.modificación

- * .msc

- * .msi

- * .msp

- * .msstyles

- * .msu

- * .nls

- *.sin multimedia

- * .ocx

- * .ps1

- *.ROM

- * .rtp

- * .scr

- *.IDE

- * .shs

- * .sys

- *.tema

- * .themepack

- * .wim

- * .wpx