Cerber ransomware

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Clasificación: | 11,686 |

| Nivel de amenaza: | 100 % (Elevado) |

| Computadoras infectadas: | 71,941 |

| Visto por primera vez: | March 4, 2016 |

| Ultima vez visto: | March 25, 2025 |

| SO(s) afectados: | Windows |

Cerber Ransomware es una infección de ransomware que se utiliza para cifrar los archivos de las víctimas. Cerber Ransomware agrega la extensión CERBER a cada archivo que encripta Cerber Ransomware. Después de que Cerber Ransomware haya cifrado algunos de los archivos de la víctima, Cerber Ransomware exige el pago de un rescate a cambio de la clave de descifrado. Según la nota de rescate de Cerber Ransomware, los usuarios de computadoras tienen una semana para pagar el monto del rescate antes de que se duplique.

Tabla de contenido

Cerber Ransomware contiene un mensaje de audio

A medida que Cerber Ransomware cifra los archivos de la víctima, crea archivos TXT, HTML y VBS llamados 'DECRYPT MY FILES' con instrucciones sobre cómo pagar el rescate de Cerber Ransomware. Estos archivos se colocan en todas las carpetas que contienen archivos cifrados por Cerber Ransomware. De acuerdo con estas notas de rescate, la única forma de descifrar los archivos es utilizando el 'Cerber Decryptor', proporcionado por las personas responsables del Cerber Ransomware. El archivo VBS contiene un mensaje de audio con esta misma información. Según el ataque Cerber Ransomware, las víctimas deben pagar 1.24 BitCoin para obtener acceso a la utilidad de descifrado (en 2016, esta cantidad es de entre $ 500 y $ 800 USD en promedio). Después de una semana, la cantidad se duplica. Cerber Ransomware exige que el pago se realice a través de TOR .

Cerber Ransomware es muy similar a otros troyanos ransomware, incluidos CryptoWall y TeslaCrypt . Estos ataques son casi idénticos, solo se diferencian en pequeños detalles y es muy probable que compartan grandes porciones de su código. Los usuarios de computadoras deben evitar pagar el rescate de Cerber Ransomware por dos razones: primero, los usuarios de computadoras no tienen garantía de que los estafadores responsables del ataque de Cerber Ransomware cumplan con su parte del trato y proporcionen el descifrador después de que se haya realizado el pago. En segundo lugar, pagar el rescate de Cerber Ransomware permite a estos estafadores continuar llevando a cabo estos ataques y financiar el desarrollo de nuevo ransomware.

La característica básica de Cerber es el uso del cifrado AES-256 para codificar los archivos de sus víctimas. El ransomware agrega una serie de extensiones diferentes a los archivos cifrados, incluidos .cerber, .cerber2, .cerber3, .beef, .af47, .ba99. Las notas de rescate utilizadas en diferentes versiones también tienen diferentes nombres: # DECRYPT MY FILES # .txt, # HELP DECRYPT # .html y _R_E_A_D ___ T_H_I_S ___ [random] _. Txt, por nombrar algunos.

Los vectores de infección utilizados en varias campañas de Cerber son más o menos estándar: campañas de correo electrónico no deseado que contienen archivos adjuntos maliciosos que van desde archivos de Office hasta fragmentos de JavaScript, kits de explotación que entregan la carga útil, así como sitios maliciosos que contienen código que descarga el ransomware. Otra característica curiosa del ransomware es que ejecuta una verificación del sistema y evita a los usuarios ubicados en antiguas repúblicas soviéticas, como Armenia, Georgia, Bielorrusia, Moldavia, la propia Rusia y Ucrania, entre otras. Esto por sí solo podría ser una indicación sobre el origen de la amenaza.

Ejecución y comportamiento

Una vez que se ejecuta, Cerber coloca una copia de sí mismo con un nombre aleatorio en una carpeta con un nombre exclusivo ubicada en% AppData%. Junto con esto, también establece una forma de persistencia, creando un acceso directo al ejecutable en% APPDATA% \ Microsoft \ Windows \ Menú Inicio \ Programas \ Inicio. El ransomware también edita el registro del sistema, creando dos nuevas entradas en HKEY_CURRENT_USER \ Printers \ Defaults \. Las entradas se denominan Component_00 y Component_01 y contienen datos binarios. Se agregan claves de registro adicionales para garantizar la persistencia en varias ubicaciones de ejecución automática del registro.

Cuando encripta los archivos de la víctima, Cerber no necesita una conexión en vivo a su servidor de comando y control (C&C), lo que significa que desconectar su cable ethernet no servirá de nada. El cifrado no solo agrega una nueva extensión, como es habitual con los ransomwares, sino que también cambia el nombre del archivo original, haciendo que todos los archivos cifrados sean completamente irreconocibles. La extensión más utilizada anexada por el ransomware es .cerber, con algunas versiones que usan .cerber2 y .cerber3, así como otras inusuales como .ba99 y .beef.

Los investigadores de seguridad de PC han determinado que Cerber Ransomware apunta y cifra archivos con las siguientes extensiones:

.gif, .groups, .hdd, .hpp, .log, .m2ts, .m4p, .mkv, .mpeg, .ndf, .nvram, .ogg, .ost, .pab, .pdb, .pif, .png , .qed, .qcow, .qcow2, .rvt, .st7, .stm, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .3fr, .3pr,. ab4, .accde, .accdr, .accdt, .ach, .acr, .adb, .advertisements, .agdl, .ait, .apj, .asm, .awg, .back, .backup, .backupdb, .bay, .bdb, .bgt, .bik, .bpw, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .ce1, .ce2, .cib, .craw, .crw, .csh, .csl, .db_journal , .dc2, .dcs, .ddoc, .ddrw, .der, .des, .dgc, .djvu, .dng, .drf, .dxg, .eml, .erbsql, .erf, .exf, .ffd,. fh, .fhd, .gray, .grey, .gry, .hbk, .ibd, .ibz, .iiq, .incpas, .jpe, .kc2, .kdbx, .kdc, .kpdx, .lua, .mdc, .mef, .mfw, .mmw, .mny, .mrw, .myd, .ndd, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nwb, .nx2, .nxl , .nyf, .odb, .odf, .odg, .odm, .orf, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pdd, .pem,. plus_muhd, .plc, .pot, .pptx, .psafe3, .py, .qba, .qbr, .qbw, .qbx, .qby, .raf, .rat, .raw, .rdb, .rwl, .rwz, .s3db, .sd0, .sda, .sdf, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srw, .st5, .st8, .std, .sti, .stw, .stx, .sxd, .sxg, .sxi, .sxm, .tex , .wallet, .wb2, .wpd, .x11, .x3f, .xis, .ycbcra, .yuv, .contact, .dbx, .doc, .docx, .jnt, .jpg, .msg, .oab,. ods, .pdf, .pps, .ppsm, .ppt, .pptm, .prf, .pst, .rar, .rtf, .txt, .wab, .xls, .xlsx, .xml, .zip, .1cd, .3ds, .3g2, .3gp, .7z, .7zip, .accdb, .aoi, .asf, .asp, .aspx, .asx, .avi, .bak, .cer, .cfg, .class, .config , .css, .csv, .db, .dds, .dwg, .dxf, .flf, .flv, .html, .idx, .js, .key, .kwm, .laccdb, .ldf, .lit,. m3u, .mbx, .md, .mdf, .mid, .mlb, .mov, .mp3, .mp4, .mpg, .obj, .odt, .pages, .php, .psd, .pwm, .rm, .safe, .sav, .save, .sql, .srt, .swf, .thm, .vob, .wav, .wma, .wmv, .xlsb, 3dm, .aac, .ai, .arw, .c, .cdr, .cls, .cpi, .cpp, .cs, .db3, .docm, .dot, .dotm, .dotx, .drw, .dxb, .eps, .fla, .flac, .fxg, .java , .m, .m4v, .max, .mdb, .pcd, .pct, .pl, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .ps, .r3d, .rw2,. sldm, .sldx, .svg, .tga, .wps, .xla, .xlam, .xlm, .xlr, .x lsm, .xlt, .xltm, .xltx, .xlw, .act, .adp, .al, .bkp, .blend, .cdf, .cdx, .cgm, .cr2, .crt, .dac, .dbf, .dcr, .ddd, .design, .dtd, .fdb, .fff, .fpx, .h, .iif, .indd, .jpeg, .mos, .nd, .nsd, .nsf, .nsg, .nsh , .odc, .odp, .aceite, .pas, .pat, .pef, .pfx, .ptx, .qbb, .qbm, .sas7bdat, .say, .st4, .st6, .stc, .sxc,. sxw, .tlg, .wad, .xlk, .aiff, .bin, .bmp, .cmt, .dat, .dit, .edb, .flvv

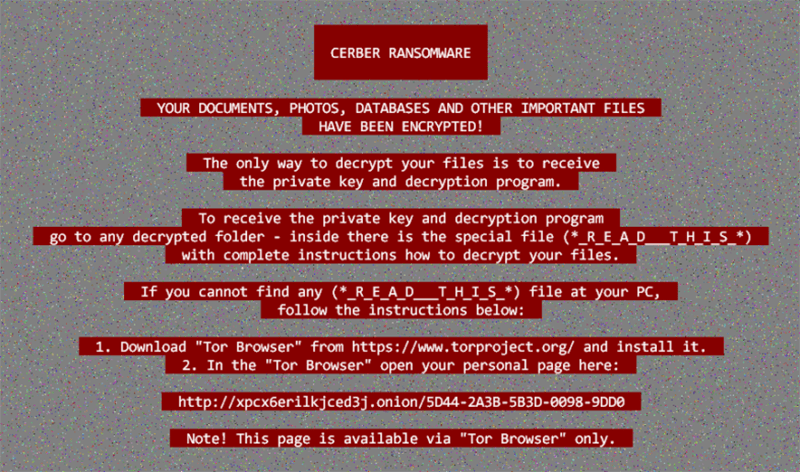

Nota de rescate

Algunas versiones de Cerber muestran su nota de rescate como una imagen de fondo de pantalla que reemplaza a la anterior, mientras que otras usan HTML y archivos de texto sin formato para la nota. Sin embargo, el texto de todas las notas es prácticamente el mismo:

CERBER RANSOMWARE

¡Sus documentos, fotos, bases de datos y otros archivos importantes han sido encriptados!

La única forma de descifrar sus archivos es recibir la clave privada y su programa de descifrado.

Para recibir la clave privada y el programa de descifrado, vaya a cualquier carpeta descifrada; dentro hay un archivo especial (* README *) con instrucciones completas sobre cómo descifrar sus archivos.

Si no puede encontrar ningún archivo (* README *) en su PC, siga las instrucciones a continuación:

[Tor url]

¡Nota! Esta página solo está disponible a través del "Navegador Tor".

La nota de rescate asociada con Cerber Ransomware contendrá la siguiente información:

¡Sus documentos, fotos, bases de datos y otros archivos importantes han sido encriptados!

Para descifrar sus archivos, siga las instrucciones:

-------------------------------------------------- -------------------------------------

1. Descargue e instale el "Navegador Tor" desde https://www.torproject.org/

2. Ejecutarlo

3. En el sitio web abierto "Navegador Tor": [redactado]

4. Siga las instrucciones de este sitio web.

-------------------------------------------------- -------------------------------------

DECRIPTOR CERBER

¡Sus documentos, fotos, bases de datos y otros archivos importantes han sido encriptados!

Para descifrar sus archivos, debe comprar el software especial -.

Todas las transacciones deben realizarse solo a través de la red bitcoin.

En 7 días puede comprar este producto a un precio especial de 1.24 BTC (aproximadamente $ 524).

Después de 7 días, el precio de este producto aumentará hasta 2.48 BTC (aproximadamente $ 1048).

Las versiones HTML de la nota de rescate vienen con un fragmento en Visual Basic que lee la nota de rescate a la víctima, un toque interesante, aunque algo inútil. La URL de Tor en la nota de rescate conduce a una página personalizada que se puede ver en varios idiomas, para garantizar que tantas víctimas como sea posible puedan intentar pagar el rescate.

Cerber alquilado como servicio

Bien entrada su vida útil, Cerber se convirtió en ransomware-as-a-service. La red criminal que originalmente produjo Cerber comenzó a alquilarla a otros ciberdelincuentes que estuvieran dispuestos a dividir sus ganancias. La idea detrás de este modelo es que cualquier pago de rescate realizado por las víctimas de los terceros criminales que propagan el malware se divide entre ellos y los autores originales de Cerber. Este ha demostrado ser un modo de operación muy rentable para los malos actores detrás del ransomware, con estimaciones de que Cerber gana alrededor de $ 200,000 en Bitcoin cada mes. Esto permite a los autores del ransomware-as-a-service prácticamente no hacer nada más mientras otra persona ejecuta las campañas de difusión de correo electrónico no deseado para ellos.

El ransomware Cerber pasó por varias versiones, algunas de las cuales recibieron descriptores numéricos por parte de investigadores de seguridad. El último al que se le dio un número oficial es Cerber 6, una versión que salió en algún momento de 2017. Se jactó de capacidades mejoradas de anti-detección debido a un nuevo diseño de múltiples componentes, verificando si hay software anti-malware activo y si se está ejecutando o no en un entorno de máquina virtual de caja de arena. Cerber 6 también se encontró distribuido en archivos ejecutables autoextraíbles que contenían scripts VB, así como un componente DLL.

En los últimos años, un nuevo ransomware ha estado causando daños, llamado Magniber por los investigadores de seguridad. El nombre es una combinación del kit de exploits Magnitude y Cerber, ya que se creía que el nuevo ransomware transportado por Magnitude EK era Cerber. Sin embargo, resultó que la carga útil Magniber es en realidad de una familia diferente a la de Cerber y comparte poco con ella bajo el capó.

Los investigadores de seguridad que trabajan con Checkpoint han lanzado una herramienta de descifrado, que funciona solo para algunas de las versiones del ransomware.

Lidiando con Cerber Ransomware

Si Cerber Ransomware se ha instalado en su computadora, la mejor solución es restaurar los archivos cifrados desde una copia de seguridad. Debido a esto, la mejor medida de protección contra Cerber Ransomware y troyanos de cifrado similares es hacer una copia de seguridad de todos los datos importantes con regularidad. Debe evitar los sitios web que puedan estar asociados con contenido cuestionable y utilizar un programa de seguridad confiable que esté completamente actualizado.

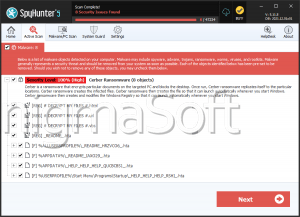

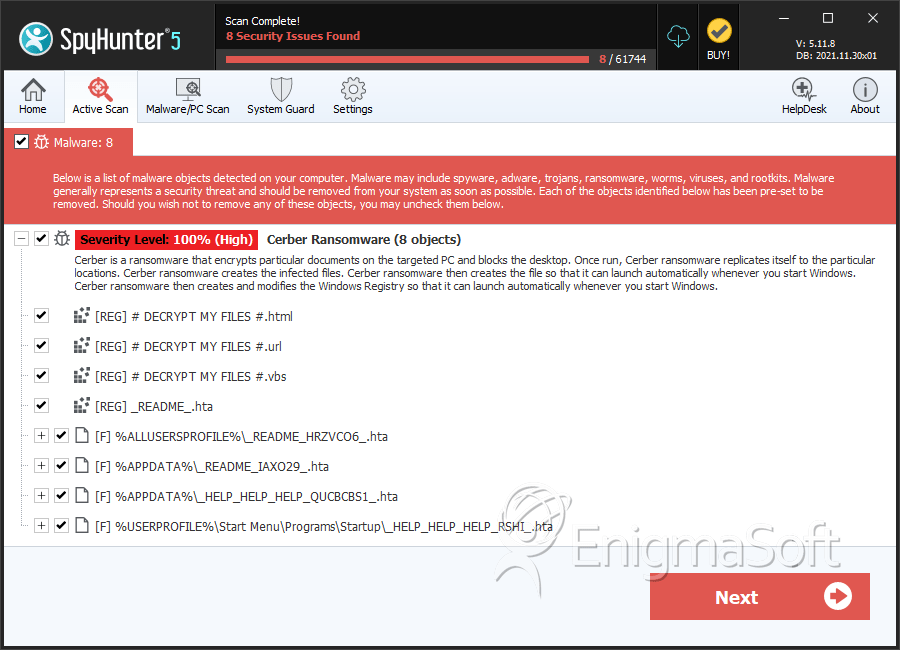

SpyHunter detecta y elimina Cerber ransomware

Detalles del Sistema de Archivos

| # | Nombre | MD5 |

Detecciones

Detecciones: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

|

|---|---|---|---|

| 1. | README.hta | 777e13c9a5cad4e1d2134d5104188ff6 | 43 |

| 2. | _HELP_HELP_HELP_QUCBCBS1_.hta | c042f1d91619e9b4f91bf1e1b78fee85 | 14 |

| 3. | _HELP_HELP_HELP_RSHI_.hta | a46e5f2ce8a20bbb8548959debb9ac0c | 10 |

| 4. | _HELP_HELP_HELP_STOV8H1_.hta | 1632ca0953d5499bf251455159a80ea0 | 6 |

| 5. | _HELP_HELP_HELP_ND8FZ.hta | 041ef4b6a12e0b3165172884301b0d1e | 5 |

| 6. | _HELP_HELP_HELP_Z49XU_.hta | 243d0fd4f4bee5f11698c20d43b958ff | 4 |

| 7. | _HELP_HELP_HELP_XJ7UC8.hta | 4ab1a256a5115d00fa7a3222936ddc03 | 3 |

| 8. | _HELP_HELP_HELP_WMB7F1L.hta | 9befacccf34d60ad1f141e531ddbba52 | 3 |

| 9. | _HELP_HELP_HELP_XFCV_.hta | 01ec9e50d17de043a23997d6562293ad | 3 |

| 10. | _HELP_HELP_HELP_2AK4U21_.hta | 55790c64ce1ff75647d5cadcadf3876e | 3 |

| 11. | _HELP_HELP_HELP_3NNARI.hta | 0ef13a9213c456db231825061eec294c | 2 |

| 12. | _HELP_HELP_HELP_L41VV_.hta | c63b4a524713e4c5f3802463cb46dab8 | 2 |

| 13. | _READ_THI$_FILE_L81EB65A_.hta | 2a6828d2ba37bb97efb4773619b80715 | 2 |

| 14. | _HELP_HELP_HELP_KJ2P.hta | 6689ad9f43ab19a1ccfad9db6a16b772 | 1 |

| 15. | _HELP_HELP_HELP_IGTRU.hta | c1ea46e1877d089983a4d9060997b04f | 1 |

| 16. | _HELP_HELP_HELP_5B3HEZ6.hta | b10e6f69d0c16008410b5c8cfaae0138 | 1 |

| 17. | _HELP_HELP_HELP_8EWN8.hta | 6f59455817d32c34ae35aac63043f285 | 1 |

| 18. | _HELP_HELP_HELP_2R9I63OS.hta | a2daec078c54bb6bc5e96038a1506f2c | 1 |

| 19. | _HELP_HELP_HELP_UYUR4YE.hta | bc0c75128b9cbc02c8c053c1155fb6d9 | 1 |

| 20. | _HELP_HELP_HELP_CKJ4GL.hta | 99d3fc208d3623107cfb18a9069e23bd | 1 |

| 21. | _HELP_HELP_HELP_SUXEZY_.hta | 5190e890725bf431ba44001e190c70f5 | 1 |

| 22. | _HELP_HELP_HELP_GLP9_.hta | 5f7533c663ddb4c0ae4dbbaafb50d491 | 1 |

| 23. | _HELP_HELP_HELP_HUUKTW_.hta | 0224da72bc3638b351cf509cdfc443c2 | 1 |

| 24. | _READ_THI$_FILE_DB3DT9_.hta | 7476a75b0680d99f5338b886bc7def62 | 1 |

| 25. | wP6fT.exe | 731279e3c09f8e52a849c0a9c1043bb5 | 1 |

| 26. | cmdkey.exe | 27cf39d205567505d840391e4761a7a0 | 1 |

| 27. | u.exe | 3dabcb3463ab266e734c83285c977106 | 0 |