HUNTER Ransomware

Los analistas de ciberseguridad han identificado una nueva amenaza conocida como HUNTER Ransomware mientras examinan los posibles riesgos de malware. Esta variedad particular de software amenazante posee la capacidad de cifrar una amplia gama de tipos de archivos, volviéndolos inaccesibles e inutilizables para las víctimas. Además, el ransomware HUNTER modifica los nombres de archivo originales de los archivos cifrados y presenta dos notas de rescate denominadas 'info.txt' e 'info.hta' a los usuarios afectados.

Además, HUNTER Ransomware altera los nombres de archivos agregando la identificación única de la víctima, una dirección de correo electrónico y la extensión '.HUNTER', transformando así nombres de archivos como '1.doc' en '1.doc.id[9ECFA74E-3345]. [Hunter-X@tuta.io].HUNTER' y '2.pdf' en '2.png.id[9ECFA74E-3345].[Hunter-X@tuta.io].HUNTER', y así sucesivamente. Además, los expertos en ciberseguridad han advertido que HUNTER pertenece a la familia Phobos Ransomware, lo que indica su asociación con un grupo de variantes de ransomware conocidas por sus sofisticadas técnicas de cifrado y tácticas de extorsión.

El ransomware HUNTER busca extorsionar a las víctimas por dinero tomando datos como rehenes

La nota de rescate emitida por HUNTER Ransomware sirve como notificación a sus víctimas, informándoles del cifrado de todos sus archivos, atribuyéndolo a un fallo de seguridad en el sistema de su PC. Proporciona instrucciones explícitas para contactar a los atacantes a través de una dirección de correo electrónico (hunter-x@tuta.io), especificando la inclusión de una identificación única en la línea de asunto para facilitar la comunicación. En caso de no respuesta dentro de un plazo de 24 horas, se sugiere un método de contacto alternativo a través de una cuenta de Telegram (@Online7_365).

Además, la nota describe las demandas de pago, estipulando transacciones de Bitcoin para servicios de descifrado, y el monto del rescate varía según la rapidez del contacto con la víctima. Como gesto de seguridad, los atacantes ofrecen descifrar hasta tres archivos de forma gratuita, siempre que cumplan ciertos criterios, como tener menos de 4 MB de tamaño y carecer de datos importantes.

Además, la nota enfatiza la precaución y desaconseja cambiar el nombre de los archivos cifrados o intentar descifrarlos utilizando software no autorizado para evitar la pérdida irreversible de datos o ser víctima de esquemas fraudulentos.

HUNTER Ransomware plantea una amenaza multifacética al no solo cifrar archivos sino también desactivar firewalls, dejando los sistemas vulnerables a exploits inseguros. Además, elimina activamente las instantáneas de volumen, lo que impide posibles esfuerzos de recuperación de archivos. Además, HUNTER demuestra la capacidad de recopilar datos de ubicación y emplear mecanismos de persistencia, evitando estratégicamente ciertas áreas del sistema para evadir la detección.

¿Cómo mejorar su defensa contra amenazas de malware y ransomware?

Los usuarios pueden mejorar sus defensas contra amenazas de malware y ransomware mediante una combinación de medidas proactivas y mejores prácticas de seguridad:

- Mantenga el software actualizado : actualizar periódicamente los sistemas operativos, las aplicaciones y el software antivirus ayuda a corregir las vulnerabilidades de seguridad que el malware suele aprovechar. Habilite las actualizaciones automáticas siempre que sea posible.

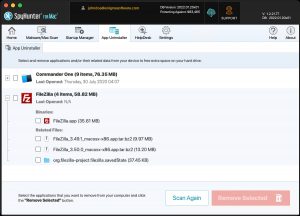

- Instale software de seguridad confiable : instale y actualice periódicamente software antimalware confiable para detectar y eliminar amenazas. Además, considere utilizar soluciones de seguridad que ofrezcan funciones como monitoreo de comportamiento y escaneo en tiempo real para una protección mejorada.

- Tenga cuidado al tratar con enlaces y archivos adjuntos de correo electrónico : tenga cuidado al tratar con archivos adjuntos o enlaces de correo electrónico, especialmente si provienen de fuentes desconocidas o sospechosas. Verifique la identidad del remitente y tenga cuidado con los correos electrónicos inesperados, especialmente aquellos que instan a tomar medidas urgentes o contienen solicitudes inusuales.

- Habilite la protección de firewall : active firewalls tanto en enrutadores de red como en dispositivos individuales para monitorear y controlar el tráfico entrante y saliente, evitando el acceso no autorizado y bloqueando conexiones maliciosas.

- Utilice contraseñas seguras y únicas : cree contraseñas seguras y únicas para cada cuenta y habilite la autenticación multifactor (MFA) cuando sea posible para maximizar su seguridad. Piense en las ventajas de utilizar un administrador de contraseñas de buena reputación y administre las contraseñas de forma segura.

- Copia de seguridad de los datos periódicamente : implemente una rutina de copia de seguridad periódica para garantizar que los datos esenciales se almacenen de forma segura y puedan recuperarse en caso de un ataque de ransomware o un incidente de pérdida de datos. Almacene las copias de seguridad en una ubicación de red separada o fuera de línea para evitar que se vean comprometidas por malware.

- Educar a los usuarios : infórmese a usted mismo y a otros usuarios sobre tácticas comunes de malware y ransomware, como estafas de phishing y técnicas de ingeniería social. Capacite a los empleados para que reconozcan comportamientos sospechosos e informen rápidamente sobre posibles amenazas a la seguridad.

- Limite los privilegios de usuario : restrinja los privilegios de usuario solo a aquellos necesarios para realizar funciones laborales para minimizar el impacto de los ataques de malware. Implantar el principio de privilegio mínimo para reducir la probabilidad de que el malware se propague entre sistemas.

- Manténgase informado : Manténgase informado sobre las últimas amenazas de malware y ransomware siguiendo avisos y fuentes acreditadas de noticias sobre ciberseguridad. Ser consciente de las amenazas emergentes puede ayudar a los usuarios a ajustar de forma proactiva sus estrategias de seguridad para protegerse mejor contra los riesgos en evolución.

La nota de rescate generada por HUNTER Ransomware como ventana emergente es:

¡Todos tus archivos han sido cifrados!

Todos tus archivos han sido cifrados debido a un problema de seguridad con tu PC. Si deseas restaurarlos escríbenos al correo Hunter-X@tuta.io

Escriba este ID en el título de su mensaje -

Si no recibe una respuesta dentro de las 24 horas, contáctenos a través de la cuenta de Telegram.org: @Online7_365

Tienes que pagar por el descifrado en Bitcoins. El precio depende de lo rápido que nos escribas. Después del pago, le enviaremos la herramienta que descifrará todos sus archivos.

Descifrado gratuito como garantía

Antes de pagar, puede enviarnos hasta 3 archivos para descifrarlos de forma gratuita. El tamaño total de los archivos debe ser inferior a 4 Mb (no archivados) y los archivos no deben contener información valiosa. (bases de datos, copias de seguridad, hojas de Excel grandes, etc.)

Cómo obtener Bitcoins

La forma más sencilla de comprar bitcoins es el sitio LocalBitcoins. Tienes que registrarte, hacer clic en 'Comprar bitcoins' y seleccionar el vendedor por método de pago y precio.

hxxps://localbitcoins.com/buy_bitcoins

También puedes encontrar otros lugares para comprar Bitcoins y una guía para principiantes aquí:

hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins/

¡Atención!

No cambie el nombre de los archivos cifrados.

No intente descifrar sus datos utilizando software de terceros, ya que puede provocar una pérdida permanente de datos.

El descifrado de sus archivos con la ayuda de terceros puede provocar un aumento del precio (ellos añaden su tarifa a la nuestra) o puede convertirse en víctima de una estafa.

El archivo de texto de HUNTER Ransomware ofrece las siguientes instrucciones de los atacantes:

¡¡¡Todos tus archivos están encriptados!!!

Para descifrarlos envíe un correo electrónico a esta dirección: Hunter-X@tuta.io.

Si no contestamos en 24h, envía mensaje a telegram: @Online7_365