LEAKDB ransomware

Los investigadores han descubierto una nueva amenaza dañina conocida como LEAKDB Ransomware. Este tipo de malware entra en la categoría de ransomware, diseñado para cifrar datos en dispositivos infectados y exigir un pago por el descifrado de archivos. El modus operandi de LEAKDB Ransomware implica infectar dispositivos y cifrar archivos presentes en ellos. Además, la amenaza altera los nombres de los archivos afectados añadiendo una identificación única asignada a la víctima, la dirección de correo electrónico de los ciberdelincuentes y una extensión '.LEAKDB'. Por ejemplo, un archivo con un nombre original como '1.png' podría aparecer como '1.jpg.id[8ECFA94E-3143].[pcsupport@skiff.com].LEAKDB.'

Al completar el proceso de cifrado, LEAKDB Ransomware entrega notas de rescate en forma de una ventana emergente llamada "info.hta" y un archivo de texto llamado "info.txt". Estos archivos se depositan en cada directorio cifrado y en el escritorio. El análisis de los mensajes contenidos en estas notas revela que LEAKDB se dirige principalmente a empresas y no a usuarios domésticos individuales. En particular, los investigadores han identificado LEAKDB Ransomware como una variante perteneciente a la familia Phobos Ransomware . Esto subraya la sofisticación y la naturaleza evolutiva de las amenazas de ransomware, y LEAKDB demuestra un enfoque específico en entidades corporativas en sus actividades maliciosas.

El ransomware LEAKDB puede causar daños importantes a los sistemas infectados

Las notas de rescate emitidas por los atacantes sirven como notificación a la víctima, indicando que sus archivos no sólo han sido cifrados sino que también los han descargado actores relacionados con el fraude. Estas notas advierten explícitamente contra el uso de herramientas de descifrado en línea o la búsqueda de asistencia de terceros, afirmando que tales acciones podrían conducir a una pérdida irreversible de datos. A la víctima se le proporciona un plazo de dos días para establecer contacto con los atacantes, lo que implica fuertemente que se espera un pago monetario. Los mensajes describen además las posibles consecuencias del incumplimiento, enfatizando la amenaza inminente de fugas de datos de la empresa si la víctima no cumple con las demandas de los ciberdelincuentes.

Los programas amenazantes asociados con la familia Phobos Ransomware, ejemplificados por LEAKDB, exhiben capacidades avanzadas para cifrar archivos locales y compartidos en red. En particular, este malware puede eludir las excepciones de cifrado para archivos marcados como "en uso" finalizando procesos relevantes (por ejemplo, programas de bases de datos, lectores de documentos, etc.).

LEAKDB evita estratégicamente cifrar archivos críticos del sistema para evitar que el dispositivo infectado deje de funcionar. Además, se hacen esfuerzos para evitar el doble cifrado de archivos que ya están afectados por otro ransomware. Sin embargo, este proceso no es infalible, ya que se basa en una lista de exclusión que puede no abarcar todas las variantes conocidas de ransomware.

Para impedir la recuperación de archivos, estos programas ransomware poseen la capacidad de eliminar las instantáneas de volumen. Además, emplean mecanismos que garantizan la persistencia, como copiarse a sí mismos en la ruta %LOCALAPPDATA% y registrarse con claves de ejecución específicas. Otra técnica implementada garantiza el inicio automático del malware después de cada reinicio del sistema, enfatizando la naturaleza minuciosa y sofisticada de las tácticas de LEAKDB.

Tome medidas para proteger sus datos contra amenazas de malware

Proteger los datos contra amenazas de malware es crucial para mantener la seguridad y la integridad de la información personal y organizacional. A continuación se muestran varias medidas que los usuarios pueden implementar para proteger sus datos del malware:

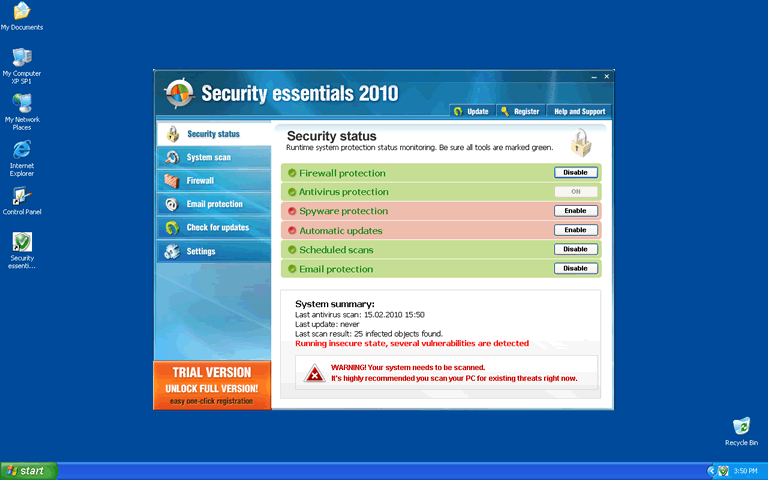

- Instale software antimalware confiable :

- Utilice software antimalware confiable para detectar y eliminar programas maliciosos. Mantenga el software actualizado para obtener las últimas definiciones de amenazas.

- Habilite la protección del firewall :

- Active y configure firewalls en dispositivos para detectar y administrar el tráfico de red entrante y saliente, evitando el acceso no autorizado.

- Actualizaciones periódicas de software :

- Mantenga los sistemas operativos, las aplicaciones y el software actualizados con los últimos parches de seguridad. Las actualizaciones periódicas ayudan a abordar las vulnerabilidades que el malware puede aprovechar.

- Tenga cuidado con los archivos adjuntos de correo electrónico :

- Evite abrir archivos adjuntos de correo electrónico de fuentes sospechosas o desconocidas. Verifique la legitimidad del remitente antes de hacer clic en cualquier enlace o descargar archivos adjuntos.

- Utilice contraseñas seguras y únicas :

- Utilice contraseñas complejas y evite utilizar la misma contraseña en varias cuentas. Esta sencilla práctica reduce el riesgo de acceso no autorizado en caso de que una cuenta se vea comprometida.

- Copia de seguridad de datos periódicamente :

- Cree y mantenga copias de seguridad periódicas de datos importantes. Almacene copias de seguridad en dispositivos externos o en servicios seguros en la nube para garantizar la recuperación de datos en caso de un ataque de malware.

- Educar y capacitar a los usuarios :

- Brindar educación y capacitación sobre cómo reconocer intentos de phishing, sitios web sospechosos y la importancia de tener precaución al estar en línea.

- Redes Wi-Fi seguras :

- Establezca contraseñas seguras para redes Wi-Fi y utilice cifrado WPA3. Actualice periódicamente las credenciales de inicio de sesión del enrutador para evitar el acceso no autorizado.

- Manténgase informado sobre las amenazas cibernéticas :

- Manténgase al tanto de las últimas amenazas y mejores prácticas de ciberseguridad. Manténgase informado sobre las tendencias emergentes de malware para adaptar las medidas de seguridad en consecuencia.

Al adoptar estas medidas proactivas, los usuarios pueden mejorar significativamente sus defensas contra las amenazas de malware y mitigar el riesgo de comprometer los datos.

La nota de rescate completa de LEAKDB Ransomware dice:

'Your data is encrypted and downloaded!

Unlocking your data is possible only with our software.

Important! An attempt to decrypt it yourself or decrypt it with third-party software will result in the loss of your data forever.

Contacting intermediary companies, recovery companies will create the risk of losing your data forever or being deceived by these companies. Being deceived is your responsibility! Learn the experience on the forums.Downloaded data of your company

Data leakage is a serious violation of the law. Don't worry, the incident will remain a secret, the data is protected.

After the transaction is completed, all data downloaded from you will be deleted from our resources. Government agencies, competitors, contractors and local media not aware of the incident.

Also, we guarantee that your company's personal data will not be sold on DArkWeb resources and will not be used to attack your company, employees and counterparties in the future.

If you have not contacted within 2 days from the moment of the incident, we will consider the transaction not completed. Your data will be sent to all interested parties. This is your responsibility.Contáctenos

Escríbanos al correo electrónico: pcsupport@skiff.com

En caso de no respuesta en 24 horas escríbanos a este correo electrónico:pctalk01@tutanota.com

Escriba este ID en el título de su mensaje -

Si no se ha comunicado en un plazo de 2 días desde el momento del incidente, consideraremos la transacción no completada. Tus datos serán enviados a todos los interesados. Esta es tu responsabilidad.¡Atención!

No cambie el nombre de los archivos cifrados.

No intente descifrar sus datos utilizando software de terceros, ya que puede provocar una pérdida permanente de datos.

El descifrado de sus archivos con la ayuda de terceros puede provocar un aumento del precio (ellos añaden su tarifa a la nuestra) o puede convertirse en víctima de una estafa.'