Trojan.TrickBot

Cuadro de Mando de Amenazas

Cuadro de mando de amenazas EnigmaSoft

EnigmaSoft Threat Scorecards son informes de evaluación de diferentes amenazas de malware que nuestro equipo de investigación ha recopilado y analizado. Los cuadros de mando de amenazas de EnigmaSoft evalúan y clasifican las amenazas utilizando varias métricas que incluyen factores de riesgo reales y potenciales, tendencias, frecuencia, prevalencia y persistencia. Los cuadros de mando de amenazas de EnigmaSoft se actualizan regularmente en función de nuestros datos y métricas de investigación y son útiles para una amplia gama de usuarios de computadoras, desde usuarios finales que buscan soluciones para eliminar malware de sus sistemas hasta expertos en seguridad que analizan amenazas.

EnigmaSoft Threat Scorecards muestra una variedad de información útil, que incluye:

Clasificación: la clasificación de una amenaza en particular en la base de datos de amenazas de EnigmaSoft.

Nivel de severidad: El nivel de severidad determinado de un objeto, representado numéricamente, basado en nuestro proceso de modelado de riesgo e investigación, como se explica en nuestros Criterios de evaluación de amenazas .

Computadoras infectadas: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

Consulte también Criterios de evaluación de amenazas .

| Clasificación: | 3,985 |

| Nivel de amenaza: | 80 % (Elevado) |

| Computadoras infectadas: | 29,315 |

| Visto por primera vez: | October 17, 2016 |

| Ultima vez visto: | November 11, 2023 |

| SO(s) afectados: | Windows |

Trojan.TrickBot, un troyano bancario, parece ser el sucesor de Dyre, un conocido troyano bancario que ya era responsable de numerosos ataques en todo el mundo. Ciertamente, existe una conexión entre ambos troyanos. Estas amenazas evolucionan constantemente, obteniendo nuevas funciones a medida que se defienden de las nuevas medidas de seguridad implementadas por los investigadores de seguridad de PC. Dyre , también conocido como Dyreza, parece haber evolucionado hasta convertirse en Trojan.TrickBot, un troyano bancario más nuevo.

Trojan.TrickBot, un troyano bancario, parece ser el sucesor de Dyre, un conocido troyano bancario que ya era responsable de numerosos ataques en todo el mundo. Ciertamente, existe una conexión entre ambos troyanos. Estas amenazas evolucionan constantemente, obteniendo nuevas funciones a medida que se defienden de las nuevas medidas de seguridad implementadas por los investigadores de seguridad de PC. Dyre , también conocido como Dyreza, parece haber evolucionado hasta convertirse en Trojan.TrickBot, un troyano bancario más nuevo.

Esta semana en Malware Episodio 20 Parte 2: Bazar Malware vinculado a campañas de troyanos bancarios Trickbot para robar datos personales

Trojan.TrickBot apareció por primera vez en octubre de 2016 y en ese entonces atacó solo a los bancos de Australia. A partir de abril de 2017, también se han informado ataques contra los principales bancos en el Reino Unido, Estados Unidos, Suiza, Alemania, Canadá, Nueva Zelanda, Francia e Irlanda. Otros nombres con los que se conoce a este troyano incluyen TheTrick, Trickster, TrickLoader, Trojan.TrickBot.e, etc. Una de las versiones más nuevas del malware se ha actualizado para apuntar a las criptobilleteras después de que la criptominería se hizo popular a finales de 2017. También en 2017, la los autores del troyano bancario agregaron un componente de autopropagación a su código que hizo que el malware fuera capaz de autopropagarse. Evidentemente, el objetivo era infectar el mayor número posible de ordenadores e incluso redes enteras con Trojan.TrickBot. En 2018, Trojan.TrickBot apareció nuevamente con una gama aún más amplia de capacidades.

Tabla de contenido

A TrickBot le gusta cooperar con otras amenazas de malware

En enero de 2019, los investigadores descubrieron una campaña activa de ransomware Ryuk en la que las víctimas específicas fueron atacadas previamente por Emotet y TrickBot. Existe evidencia de que los ciberdelincuentes entregaron Emotet por primera vez a través de correos electrónicos no deseados y diversas técnicas de ingeniería social. En ese esquema, se utilizó una computadora infectada con Emotet para distribuir TrickBot, que a su vez, robó información confidencial que ayudó a los atacantes a averiguar si la víctima es un objetivo adecuado de la industria. Si es así, desplegarían Ryuk ransomware en la red de la empresa. Anteriormente, en mayo de 2018, TrickBot también cooperó con otro troyano bancario: IcedID.

Cuando trabaja por sí solo, TrickBot generalmente se propaga a través de archivos adjuntos de correo electrónico corruptos disfrazados de un documento de Microsoft Office con macros habilitadas. Cuando se abre el archivo, los scripts maliciosos se ejecutan y descargan sigilosamente el malware. Las últimas versiones de TrickBot de principios de 2019 se envían a través de correos electrónicos no deseados con temas de temporada que pretenden provenir de una gran empresa de consultoría financiera. Los correos electrónicos atraen a los usuarios con contenido relacionado con los impuestos y prometen ayuda con ciertos problemas fiscales de EE. UU. Sin embargo, una vez abierta, la hoja de cálculo de Microsoft Excel adjunta al correo electrónico coloca TrickBot en la computadora del usuario.

Un breve análisis del predecesor de Trojan.TrickBot, el troyano Dyre

El troyano Dyre , que está asociado con una extensa botnet compuesta por cientos de miles de computadoras infectadas, atacó a decenas de miles de computadoras en todo el mundo en noviembre de 2015. Más de mil bancos e instituciones financieras pueden haberse visto comprometidas por Dyre. Las actividades de esta amenaza cesaron en noviembre de 2015, que coincidió con el allanamiento de las oficinas de una empresa rusa que formaba parte del grupo de estafadores responsable de Dyre. Desafortunadamente, parece que alguien que participó en el desarrollo de Dyre en 2015 ahora puede estar participando en el desarrollo de Trojan.TrickBot.

Supervisión de la evolución del Trojan.TrickBot

Trojan.TrickBot se detectó por primera vez en septiembre de 2016 en una campaña de amenazas dirigida a usuarios de computadoras en Australia. Algunas de las instituciones financieras australianas que se vieron afectadas incluyen NAB, St. George, Westpac y ANZ. Los ataques iniciales de Trojan.TrickBot involucraron un módulo recolector. Las muestras más recientes de Trojan.TrickBot también incluyen webinjects en su ataque y parecen estar todavía en prueba.

Hay varias razones por las que los analistas de seguridad de PC sospechan que existe una fuerte conexión entre Trojan.TrickBot y Dyre. El cargador involucrado en la mayoría de los ataques es muy similar. Una vez que decodifica las amenazas, las similitudes se vuelven muy obvias. Esto significa que muchos de los estafadores que fueron responsables del desarrollo y la implementación de Dyre parecen haberse vuelto activos nuevamente, escapando del arresto y reanudando sus actividades un año después de los ataques de Dyre. Trojan.TrickBot parece ser una versión reescrita de Dyre, manteniendo muchas de las mismas funciones pero escritas de una manera diferente. En comparación con Dyre, hay una gran cantidad de código en C ++ en la implementación de Trojan.TrickBot. Trojan.TrickBot aprovecha la CryptoAPI de Microsoft en lugar de tener funciones integradas para sus correspondientes operaciones de cifrado. Las siguientes son las diferencias entre Trojan.TrickBot y Dyre:

- Trojan.TrickBot no ejecuta comandos directamente, sino que interactúa con el programador de tareas mediante COM para mantener la persistencia en la computadora infectada.

- En lugar de utilizar una rutina de hash SHA256 incorporada o una rutina AES, Trojan.TrickBot utiliza la API de cifrado de Microsoft.

- Mientras que Dyre se escribió principalmente usando el lenguaje de programación C, Trojan.TrickBot usa una porción más grande de C ++ para su código.

- Además de atacar a los grandes bancos internacionales, Trojan.TrickBot también puede robar carteras de Bitcoin.

- TrojanTrickBot tiene la capacidad de recopilar correos electrónicos y credenciales de inicio de sesión a través de la herramienta Mimikatz.

- También se agregan constantemente nuevas funciones a Trojan.TrickBot.

Sin embargo, estas diferencias parecen indicar que existe una relación clara entre Dyre y Trojan.TrickBot, pero que Trojan.TrickBot en realidad representa una etapa más avanzada de desarrollo de la amenaza anterior. Trojan.TrickBot se carga mediante el cargador de amenazas 'TrickLoader', que se ha asociado con varias otras amenazas, incluidas Pushdo , Cutwail y Vawtrak . Cutwail, en particular, también se ha asociado con la amenaza Dyre, por lo que es probable que los estafadores responsables de Trojan.TrickBot estén intentando reconstruir las vastas capacidades que disfrutaban con su ataque anterior.

Detalles operativos

Trojan.TrickBot es una seria amenaza para la privacidad del usuario, ya que su objetivo principal es robar las credenciales de inicio de sesión del usuario para sitios web de banca en línea, cuentas de Paypal, billeteras de criptomonedas y otras cuentas financieras y personales. El malware utiliza dos técnicas para engañar a sus víctimas para que proporcionen los datos. La primera técnica se llama inyección estática y consiste en reemplazar la página de inicio de sesión del sitio web bancario legítimo por una falsa que la copie exactamente. El segundo método se llama inyección dinámica e implica secuestrar el navegador de la víctima y redirigirlo a un servidor controlado por los operadores del malware cada vez que el usuario ingresa una URL que pertenece a un sitio web bancario objetivo. En cualquier caso, los datos de inicio de sesión ingresados por el usuario se capturan y se envían a los operadores de Trojan.TrickBot y, respectivamente, se pueden utilizar indebidamente para cometer fraude financiero.

Trojan.TrickBot se entrega en varios módulos diferentes y un archivo de configuración. Cada uno de los módulos cumple una tarea específica, como asegurar la propagación y persistencia del malware, robar credenciales, etc. Para evitar la detección, los módulos maliciosos se inyectan en procesos legítimos, incluido svchost. Además, TrickBot intenta deshabilitar y eliminar Windows Defender como otra medida para reducir la posibilidad de ser detectado.

La carpeta de instalación de Trojan.TrickBot se encuentra en C: \ user \ AppData \ Roaming \% Name%, donde "% Name%" depende de la versión particular del malware. También hay una copia de TrickBot con un nombre ligeramente diferente en esa misma carpeta, así como un archivo settings.ini y una carpeta de datos. TrickBot asegura su persistencia creando una tarea programada y un servicio. El nombre de la tarea depende de la variante del malware, por ejemplo, podría llamarse "NetvalTask". La entrada de registro se genera aleatoriamente y se ubica en el subárbol de servicios, por ejemplo, \ HKLM \ System \ CurrentControlSet \ Services \ {Random_name} \ imagePath. Los operadores de Trojan.TrickBot configuran los servidores de comando y control con los que el malware se comunica en enrutadores inalámbricos pirateados.

Las versiones más recientes de TrickBot vienen con características mejoradas

En noviembre de 2018, las versiones actualizadas de Trojan.TrickBot llegaron al mercado de malware, demostrando características más avanzadas. Entre ellos se encuentra la funcionalidad de bloqueo de pantalla observada en algunas versiones del malware que aparecieron varios meses antes de noviembre de 2018. Algunos investigadores creían en ese momento que a través de este nuevo componente, los autores del malware tenían como objetivo retener a las víctimas para obtener un rescate si el troyano estaba incapaz de filtrar las credenciales bancarias de la computadora infectada. También se agregaron capacidades mejoradas para evitar la detección alrededor de noviembre de 2018. Sin embargo, se agregó una característica aún más peligrosa al arsenal de Trojan.TrickBot en ese momento a través de un nuevo módulo de captura de contraseñas llamado "pwgrab": el malware ya no estaba interesado en el visitado solo por los sitios web de los usuarios, pero también pudo secuestrar aplicaciones populares y robar contraseñas guardadas desde allí. Aparte de eso, TrickBot también comenzó a recopilar datos de navegación y del sistema, como cookies, términos de búsqueda, historial, información de la CPU, procesos en ejecución, etc. Además, el troyano tiene la capacidad de actualizarse a sí mismo una vez instalado en una máquina, lo que significa que una computadora infectada siempre tendrá la última versión de TrickBot independientemente de cuándo tuvo lugar la infección inicial.

Los investigadores de Trend Micro descubrieron otra nueva versión de Trojan.TrickBot en enero de 2019. Esta nueva variante agregó tres nuevas capacidades al módulo de robo de contraseñas de TrickBot, diseñado para apuntar a Virtual Network Computing (VNC), PuTTY y el Protocolo de escritorio remoto. (RDP) plataformas. El módulo pwgrab de TrickBot captura las credenciales de VNC buscando archivos que contengan ".vnc.lnk" en sus nombres dentro de "% APPDATA% \ Microsoft \ Windows \ Recent", "% USERPROFILE% \ Documents" y "% USERPROFILE% \ Descargas "carpetas. Para obtener las credenciales PuTTY y RDP, TrickBot busca en la clave de registro Software \ SimonTatham \ Putty \ Sessions y usa "la API CredEnumerateA" para identificar y robar contraseñas guardadas. Luego, para identificar el nombre de usuario, el nombre de host y la contraseña guardados por credencial RDP, el malware analiza la cadena "target = TERMSRV". TrickBot descarga un archivo de configuración llamado "dpost" del servidor Command & Control de los operadores y utiliza un comando POST configurado para extraer las credenciales de VNC, PuTTY y RDP recopiladas de los dispositivos infectados.

En enero de 2019, los investigadores también descubrieron que TrickBot también actúa como acceso como servicio para otros actores: una vez que infecta una máquina, la convierte en un bot y crea shells inversos, lo que permite que otros operadores de malware accedan a la red infectada. y soltar sus propias cargas útiles maliciosas.

Prevención de ataques Trojan.TrickBot

La mejor manera de prevenir los ataques de Trojan.TrickBot es asegurarse de que su computadora esté protegida con un programa anti-malware confiable y completamente actualizado. Las contraseñas bancarias en línea deben ser seguras y se debe implementar una autenticación de dos pasos. Tenga cuidado al manejar sus cuentas bancarias en línea, evite estas operaciones en computadoras desconocidas y escanee su computadora regularmente en busca de amenazas con una aplicación de seguridad actualizada.

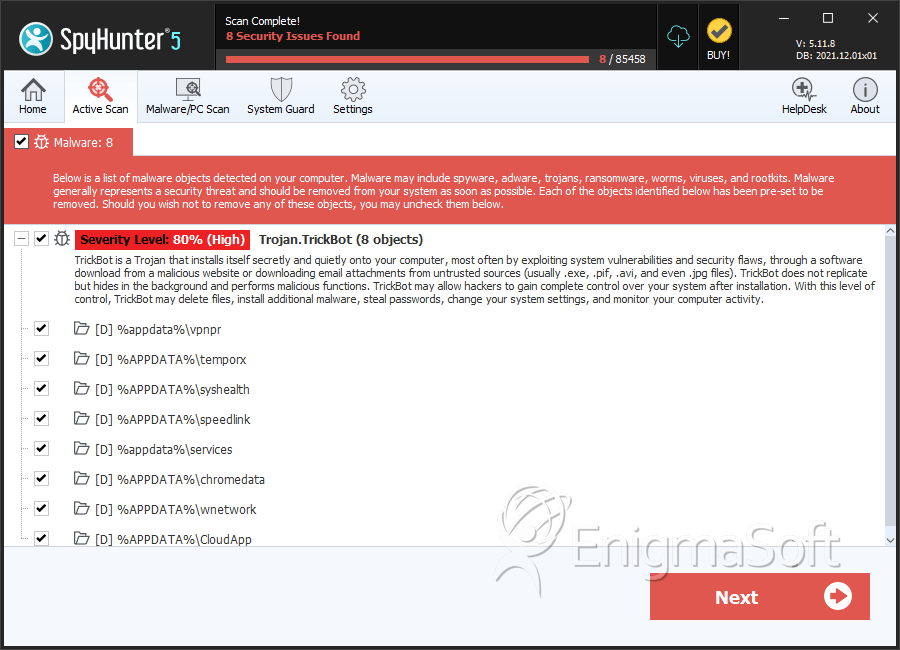

SpyHunter detecta y elimina Trojan.TrickBot

Detalles del Sistema de Archivos

| # | Nombre | MD5 |

Detecciones

Detecciones: la cantidad de casos confirmados y sospechosos de una amenaza particular detectada en computadoras infectadas según lo informado por SpyHunter.

|

|---|---|---|---|

| 1. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 2. | monter.exe | 8dd6747e7ff790723a9449d085c86fc8 | 63 |

| 3. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 4. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 5. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 6. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 7. | wotrer.exe | dec56a7ec9115ff81a098f2a4170504b | 33 |

| 8. | monter.exe | b212e24c37596cab9338cfdd78566395 | 25 |

| 9. | cmslase.exe | 26d27317025124ac585c1a463e2986e4 | 24 |

| 10. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 11. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 12. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 13. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 14. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 17. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 18. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 19. | monter.exe | 25a2930568080b56c849557993062735 | 1 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

Detalles del Registro

directorios

Trojan.TrickBot puede crear el siguiente directorio o directorios:

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |